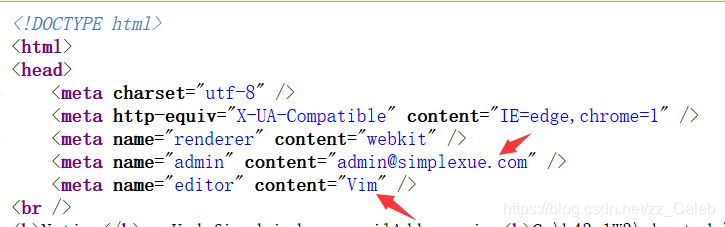

打开网页,查看源代码,好像发现了管理员邮箱而且还是用vim编辑的。

我们提交一下这个邮箱,虽然提交成功了,但好像并没什么用。

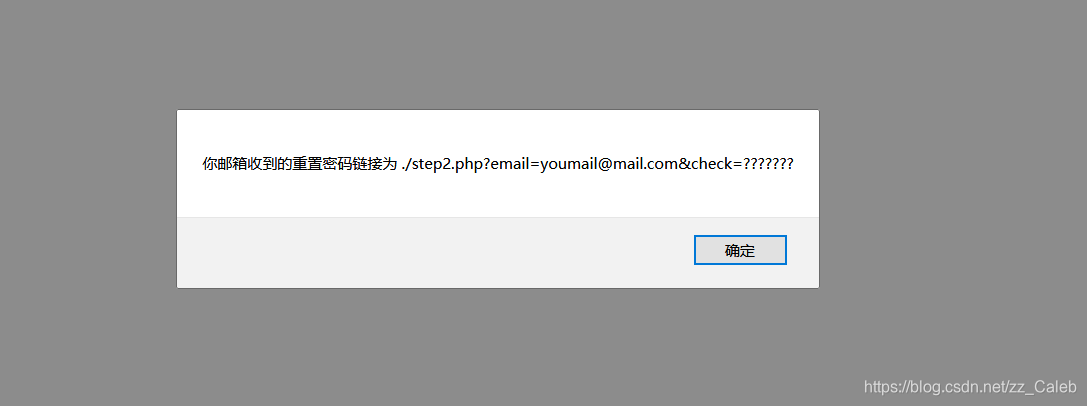

我们随便提交一个,会弹出

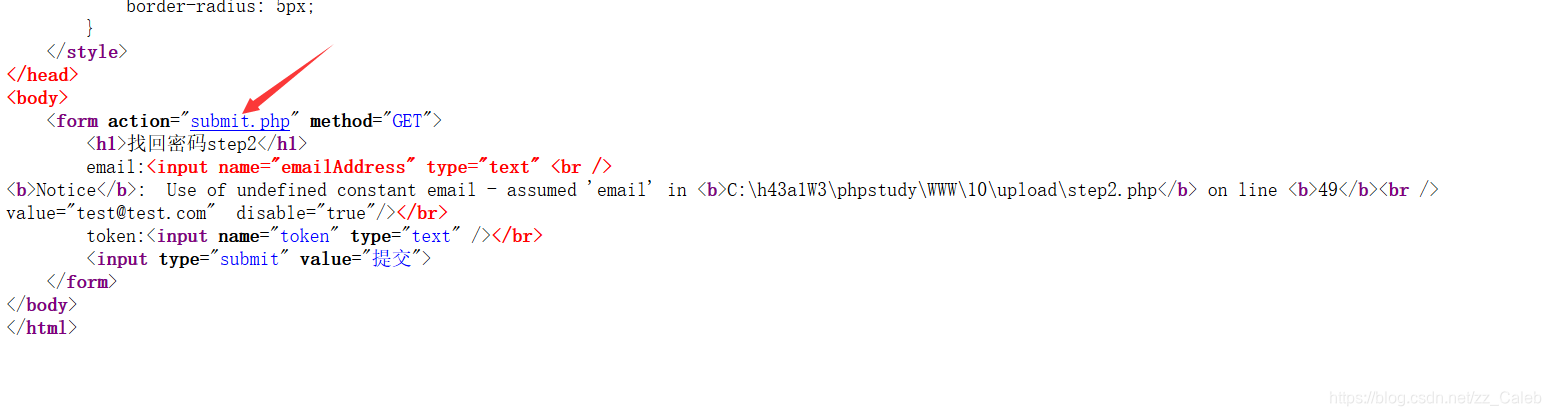

看来好像还有个step2呢,我们查看源代码(在这只能用输入view-source:的方式),发现还有个submit.php

于是我们再查看supmit.php,发现:

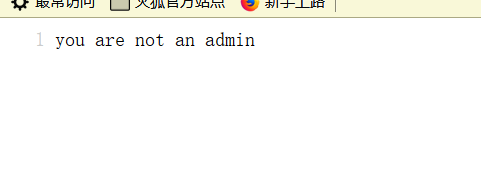

题做这里貌似突破点就是submit.php,但这个文件里又只有这一行字母。

这里需要另一个突破点:Vim编辑的时候回留有备份文件,备份文件格式为:.文件.swp,这里就是.submit.php.swp了。

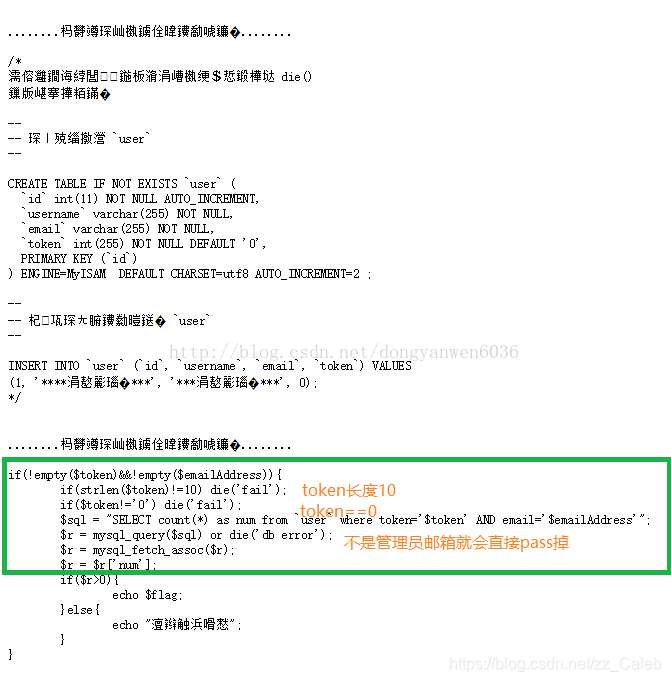

于是查看这个文件,发现代码:

所以token用0e11111111,而邮箱就是step1源码中看到的邮箱,

构造payload:http://ctf5.shiyanbar.com/10/upload/submit.php?emailAddress=admin@simplexue.com&token=0e11111111

就拿到flag了。

本文介绍了一种在CTF竞赛中利用Vim编辑器的备份文件功能找到关键线索的方法。通过分析网页源代码,发现管理员邮箱及一个隐藏的submit.php文件。进一步探索发现Vim的.swp备份文件,从中获取到token,最终构造payload成功提交并获得flag。

本文介绍了一种在CTF竞赛中利用Vim编辑器的备份文件功能找到关键线索的方法。通过分析网页源代码,发现管理员邮箱及一个隐藏的submit.php文件。进一步探索发现Vim的.swp备份文件,从中获取到token,最终构造payload成功提交并获得flag。

1692

1692

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?