什么是httponly

https://www.cnblogs.com/softidea/p/6040260.html

只是能防止攻击,不是防止漏洞出现

如何开启php的httponly属性https://www.cnblogs.com/zqifa/p/php-cookie-2.html

如果开启了httponly怎么绕过

保存读取的情况下:产生在后台的xss,存储型xss如留言等,通过读取保存的数据

未保存读取的情况下:需要xss平台产生登录地址,通过表单劫持

涉及资源

https://github.com/lyshark/xss-labs

https://www.cr173.com/soft/21692.html

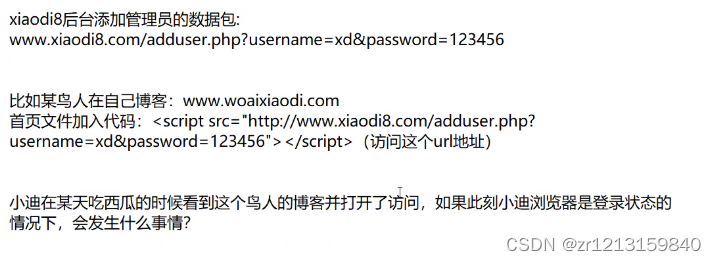

CSRF:跨站点脚本攻击

这种情况下会自动添加一个管理员

为了防止这种攻击,可以采用同源策略

所谓的同源策略就是是否来自于同一个域名

xsslabs过关

第一关:name字段的直接修改

第二关:可以闭合其中的一部分

第三关:对尖括号的过滤,可以使用表单中的鼠标属性,onclick属性

第四关:和第三关类似

第五关:过滤了on,使用地址超链接

第六关:过滤href,地址超链接不行了,但是可以通过大小写绕过

第七关:过滤script,但是只过滤了一遍,重复来一遍即可

第八关:script的替换,可以使用编码绕过

第九关:必须包含http://,可以使用//注释后面的http即可

第十关:hidden隐藏表单属性,t_sort发送数据,type=‘text’

第十一关:HTTPRefer的获取然后进行xss

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?