[一千道逆向题] 攻防世界1-5题刷题题解(偏动调)

最新推荐文章于 2025-05-27 20:54:20 发布

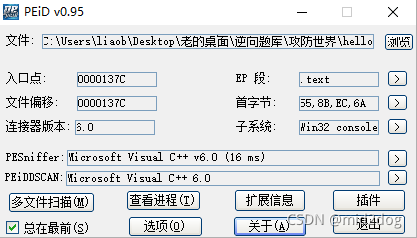

这篇博客介绍了作者参与CTF比赛的经历,涉及逆向工程和解密的多个题目。包括Hello, CTF中的查壳与逻辑分析,insanity的字符串解密,python-trade的pyc文件反编译及解密脚本编写,re1的动态调试以及game的函数跳转技巧。作者通过IDA Pro和OllyDbg等工具,展示了如何不用完全逆向即可解决问题的方法。

这篇博客介绍了作者参与CTF比赛的经历,涉及逆向工程和解密的多个题目。包括Hello, CTF中的查壳与逻辑分析,insanity的字符串解密,python-trade的pyc文件反编译及解密脚本编写,re1的动态调试以及game的函数跳转技巧。作者通过IDA Pro和OllyDbg等工具,展示了如何不用完全逆向即可解决问题的方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1183

1183

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?