一、CSRF是什么?

CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF。

二、CSRF可以做什么?

你这可以这么理解CSRF攻击:攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账…造成的问题包括:个人隐私泄露以及财产安全。

三、CSRF漏洞现状

CSRF这种攻击方式在2000年已经被国外的安全人员提出,但在国内,直到06年才开始被关注,08年,国内外的多个大型社区和交互网站分别 爆出CSRF漏洞,如:NYTimes.com(纽约时报)、Metafilter(一个大型的BLOG网站),YouTube和百度HI…而 现在,互联网上的许多站点仍对此毫无防备,以至于安全业界称CSRF为“沉睡的巨人”。

四、CSRF的原理

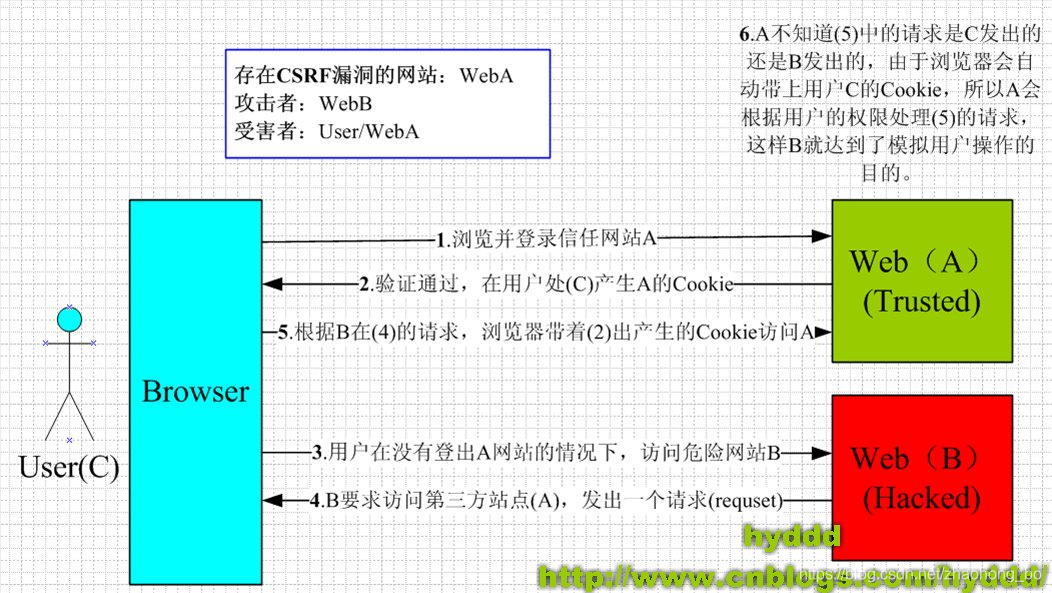

下图简单阐述了CSRF攻击的思想:

从上图可以看出,要完成一次CSRF攻击,受害者必须依次完成两个步骤:

- 登录受信任网站A,并在本地生成Cookie

- 在不登出A的情况下,访问危险网站B

看到这里,你也许会说:“如果我不满足以上两个条件中的一个,我就不会受到CSRF的攻击”。是的,确实如此,但你不能保证以下情况不会发生:

- 你不能保证你登录了一个网站后,不再打开一个tab页面并访问另外的网站

- 你不能保证你关闭浏览器了后,你本地的Cookie立刻过期,你上次的会话已经结束。(事实上,关闭浏览器不能结束一个会话,但大多数人都会错误的认为关闭浏览器就等于退出登录/结束会话了…)

- 上图中所谓的攻击网站,可能是一个存在其他漏洞的可信任的经常被人访问的网站

上面大概地讲了一下CSRF攻击的思想,下面我将用几个例子详细说说具体的CSRF攻击,这里我以一个银行转账的操作作为例子(仅仅是例子,真实的银行网站没这么傻:>)

示例1:

银行网站A,它以GET请求来完成银行转账的操作,如:

http://www.mybank.com/Transfer.php?toBankId=11&money=1000

危险网站B,它里面有一段HTML的代码如下:

<img src="http://www.mybank.com/Transfer.php?toBankId=11&money=1000">

首先,你登录了银行网站A,然后访问危险网站B,噢,这时你会发现你的银行账户少了1000块…

为什么会这样呢?原因是银行网站A违反了HTTP规范,使用GET请求更新资源。在访问危险网站B的之前,你已经登录了银行网站A,而B中 的以GET的方式请求第三方资源(这里的第三方就是指银行网站了,原本这是一个合法的请求,但这里被不法分子利用了),所以你的浏 览器会带上你的银行网站A的Cookie发出Get请求,去获取资源“http://www.mybank.com /Transfer.php?toBankId=11&money=1000”,结果银行网站服务器收到请求后,认为这是一个更新资源操作(转账 操作),所以就立刻进行转账操作…

示例2:

为了杜绝上面的问题,银行决定改用POST请求完成转账操作。

银行网站A的WEB表单如下:

<form action="Transfer.php" method="POST">

<p>ToBankId: <input type="text" name="toBankId" /></p>

<p>Money: <input type="text" name="money" /></p>

<p><input

本文详细介绍了CSRF(跨站请求伪造)攻击,包括其定义、可能造成的危害,以及当前的漏洞状况。通过示例解释了CSRF攻击的三种常见模式,指出攻击源于WEB的隐式身份验证机制。最后,讨论了服务端的防御策略,如Cookie Hashing、验证码和One-Time Tokens,强调服务端防御更为有效。

本文详细介绍了CSRF(跨站请求伪造)攻击,包括其定义、可能造成的危害,以及当前的漏洞状况。通过示例解释了CSRF攻击的三种常见模式,指出攻击源于WEB的隐式身份验证机制。最后,讨论了服务端的防御策略,如Cookie Hashing、验证码和One-Time Tokens,强调服务端防御更为有效。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2385

2385

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?