1.域名反向解析简介

域名反向解析即从IP地址到域名的映射。由于在域名系统中,一个IP地址可以对应多个域名,因此从IP出发去找域名,理论上应该遍历整个域名树,但这在Internet上是不现实的。为了完成逆向域名解析,系统提供一个特别域,该特别域称为逆向解析域。这样欲解析的IP地址就会被表达成一种像域名一样的可显示串形式,后缀以逆向解析域域名结尾。两种表达方式中IP地址部分顺序恰好相反,因为域名结构是自底向上(从子域到域),而IP地址结构是自顶向下(从网络到主机)的。实质上逆向域名解析是将IP地址表达成一个域名,以地址做为索引的域名空间,这样逆向解析的很大部分可以纳入正向解析中。

邮件服务器的反向域名解析功能。启动该功能,拒绝接收所有没有注册域名的地址发来的信息。目前,多数垃圾邮件发送者使用动态分配或者没有注册域名的IP地址来发送垃圾邮件,以逃避追踪。因此在邮件服务器上拒绝接收来自没有域名的站点发来的信息可以大大降低垃圾邮件的数量。

PTR是pointer的简写,用于将一个IP地址映射到对应的域名,也可以看成是A记录的反向,IP地址的反向解析。

PTR主要用于邮件服务器,比如邮箱AAA@XXX.com给邮箱BBB@yahoo.com发了一封邮件,yahoo邮件服务器接到邮件时会查看这封邮件的头文件,并分析是由哪个IP地址发出来的,然后根据这个IP地址进行反向解析,如果解析结果对应XXX.com的IP地址就接受这封邮件,反之则拒绝接收这封邮件。

2.反向解析测试配置

[root@aischang etc]# more zone/cmc_view.106.206.218.in-addr.arpa.hosts

$TTL 86400

@ 86400 IN SOA dns1.aischang.com aischang.com(

1480927372

3600

7200

604800

604800)

86400 IN NS dns1.aischang.com.

86400 IN NS dns2.aischang.com.

4.106.206.218.in-addr.arpa. 86400 IN PTR mail.yconline.cn.

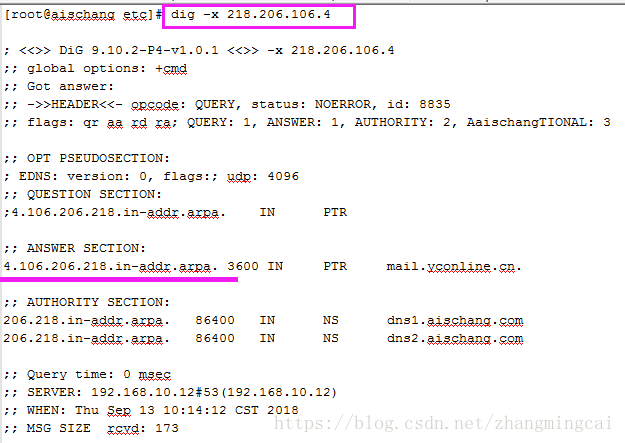

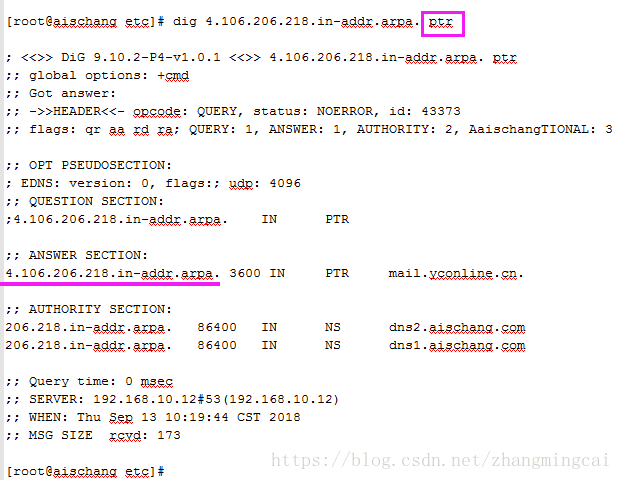

3.测试验证结果如下所示:

使用dig -x的方法测试:

使用dig +ptr类型的方法测试:

本文介绍了域名反向解析的基本概念,特别是其在邮件服务器中的应用,通过将IP地址映射到域名来帮助过滤垃圾邮件。此外,还展示了如何配置及测试反向解析。

本文介绍了域名反向解析的基本概念,特别是其在邮件服务器中的应用,通过将IP地址映射到域名来帮助过滤垃圾邮件。此外,还展示了如何配置及测试反向解析。

654

654