3 月 2 日消息,网络安全公司 Apiiro 报告称,GitHub 遭受了大规模攻击,可能影响成千上万的人。这种攻击涉及克隆安全且干净的存储库,添加恶意的、模糊的代码后重新上传。

在 Apiiror 最近的一份报告中,安全研究和数据科学团队发现了一次大规模的攻击。Apiiro 将其称为“恶意存储库混淆”,并估计有超过 10 万个 GitHub 存储库受到影响,甚至可能有数百万个。

报告称:“在 GitHub 等类似平台上轻松自动生成账户和存储库,使用舒适的 API 和易于绕过的软速率限制,再加上隐藏的大量存储库,使其成为秘密感染软件供应链的完美目标。”

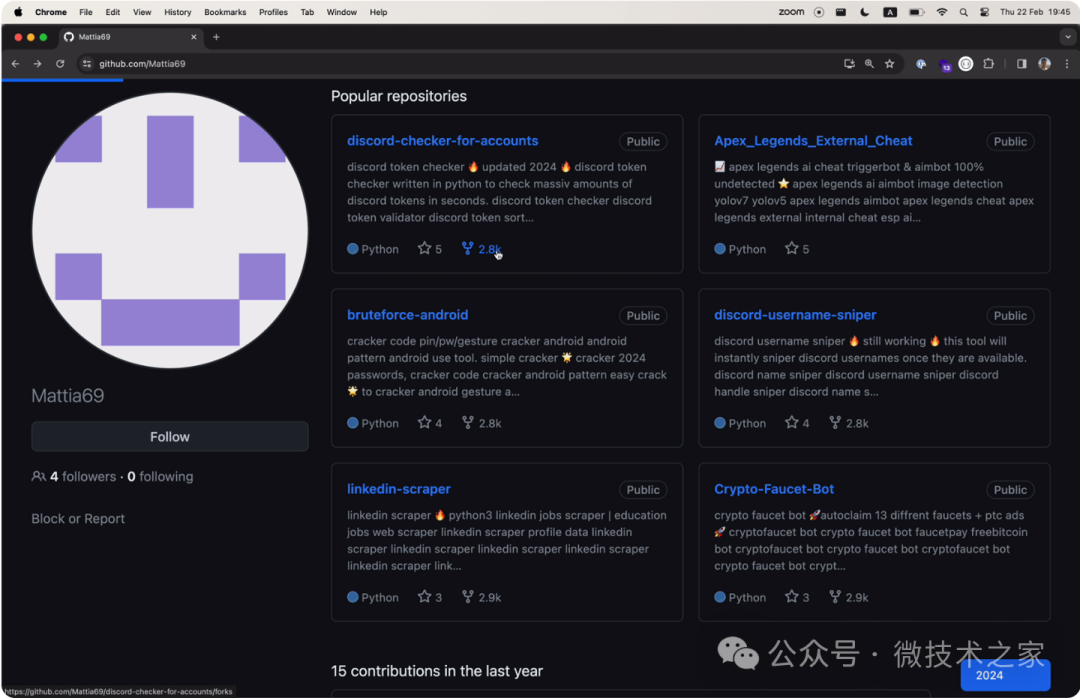

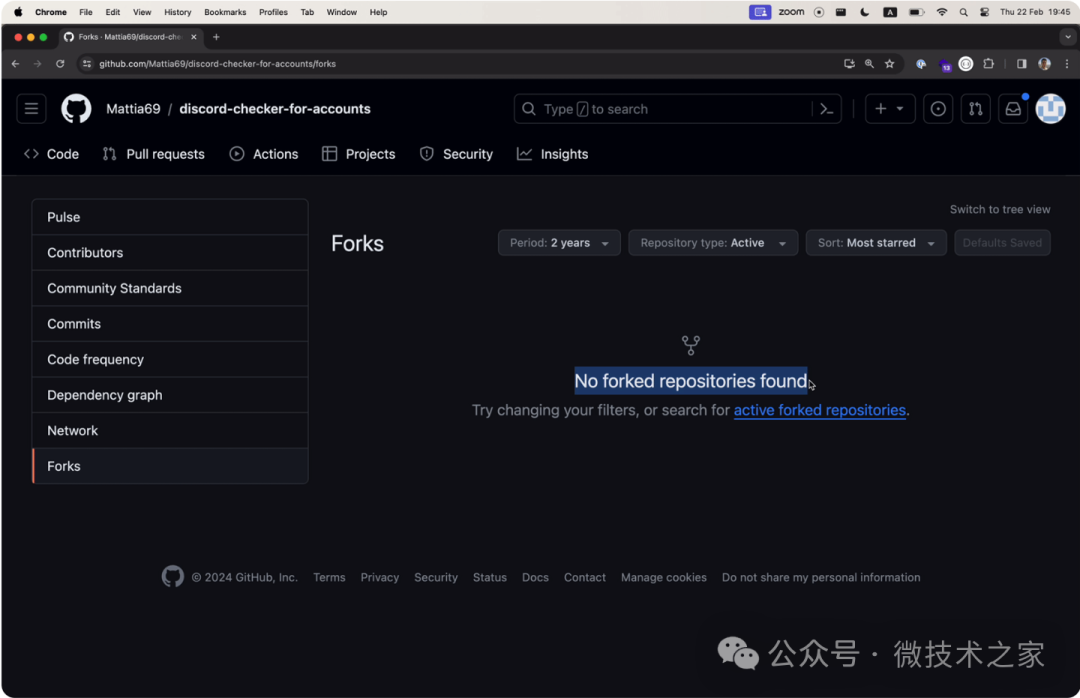

GitHub 存储库是 GitHub 用户可以上传代码的地方,有一些非常受欢迎的存储库,经常被很多人搜索和下载。在水坑攻击(Watering Hole Attack)中,攻击者下载流行的存储库,添加恶意代码后重新上传到 GitHub。一旦攻击者重新上传了恶意存储库,他们就会使用自动化技术对存储库进行数千次 fork 分叉,如下图所示。然后,他们通过社交媒体、Discord 和其他方式向目标受众传播假版本的存储库。

报告还称:“GitHub 已收到通知,大部分恶意代码库已被删除,但该活动仍在继续,试图注入恶意代码的攻击正变得越来越普遍。”

据悉该攻击于 2023 年 5 月开始,呈指数级增长。这种攻击似乎面临一种“打地鼠”的情况,GitHub 必须在代码上传后尝试检测代码,但可能为时已晚。随着这些攻击的继续,越来越多的用户可能会被感染。

这起针对 GitHub 的大规模攻击事件确实令人担忧。攻击者通过克隆安全且干净的存储库,在其中添加恶意的、模糊的代码后重新上传,这种方式不仅难以被及时发现,而且可能对使用这些存储库的开发者和项目造成潜在的安全风险。

对于这种情况,有几点值得注意:

保持警惕:对于从 GitHub 或其他代码托管平台下载的任何代码,都需要进行仔细的检查和审查,确保没有潜在的恶意代码。

使用依赖管理工具:许多编程语言和框架都提供了依赖管理工具,如 npm、pip、Maven 等。这些工具可以帮助开发者管理和跟踪代码依赖,减少潜在的安全风险。

及时更新和修复:保持使用的软件和库的更新是非常重要的。当开发者知道存在安全漏洞时,他们应该尽快应用修复程序或更新到最新版本。

强化安全措施:GitHub 和其他代码托管平台也应该加强安全措施,如更严格的身份验证、代码审查机制等,以防止此类攻击事件再次发生。

总的来说,这起事件再次提醒我们网络安全的重要性,无论是个人开发者还是企业都需要时刻保持警惕,采取必要的安全措施来保护自己的代码和数据。

网络安全公司Apiiro报告了GitHub遭受的大规模攻击,攻击者通过混淆存储库注入恶意代码。建议开发者进行代码审查、使用依赖管理工具并及时更新以降低风险。GitHub需强化安全措施以防止类似事件重演。

网络安全公司Apiiro报告了GitHub遭受的大规模攻击,攻击者通过混淆存储库注入恶意代码。建议开发者进行代码审查、使用依赖管理工具并及时更新以降低风险。GitHub需强化安全措施以防止类似事件重演。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?