本文已参与「新人创作礼」活动,一起开启掘金创作之路

前置知识

-

file 命令根据文件头,识别文件类型,如果文件头前边有数据就识别不出来了

-

strings 输出文件中的可打印字符

可以发现一些提示信息或者特殊编码的信息

可以配合-o参数获取所有的ASCII字符偏移(字符串的位置)

-

binwalk命令

根据文件头识别文件

-e提取文件

-

foremost命令

提取文件,建议两个分离命令都试一遍

-

各种文件头

本地搜索:文件头

压缩包

基本思路

- 尽量用winrar避免异常

- 看属性

- 伪加密

- 暴力破解

- 明文攻击

- crc32碰撞

- 多个压缩文件合并 cat 文件名(按需) > 保存文件名

文件结构

[记录文件头 + 文件结构 + 数据描述符] {此处可重复多次} + 核心目录 + 目录结束标识

暴力破解密码

仅适用于密码长度小于等于6位的,大于6位时间会非常的长

直接用apchpr爆破

zip伪加密

原理:

记录文件头以及核心目录区存在一个通用位标记(General purpose bit flag)的两个字节,不同的比特位有着不同的涵义

无加密:

压缩源文件数据区(ushort frFlags)的全局加密应当为 00 00,

且压缩源文件目录区的全局方式标记(ushort deFlags)应当为00 00

伪加密

压缩源文件数据区的全局加密应当为 00 00

且压缩文件目录区的全局方式标记应当为 09 00

真加密

压缩源文件数据区的全局加密应当为 09 00

且压缩源文件目录区的全局方式应当为 09 00

修复工具:

-

winrar修复(也可以修复其他的修改内容) 工具->修复

-

binwalk foremost无视伪加密

-

ZipCenOp.jar(win)

找到所在文件夹,在地址栏输入cmd

java -jar ZipCenOp.jar r 文件名

CRC32碰撞

原理:

压缩包的crc32的值是未加密状态计算来的

如果文件内容很少(4字节左右)加密的密码却很长,可以使用crc32爆破获取原文件的内容

脚本F:\CTF\CTF工具合集\脚本\CRC32碰撞\crc32-linux.py

明文攻击

基本条件

- 一个加密的压缩包文件

- 已知压缩文件的压缩工具,如winrar,7z

- 已知压缩工具的版本

- 已知压缩包文件中部分连续的内容,至少12字节,任意文件

方法

- 将明文文件压缩成压缩包

- 确认两者的压缩方式相同,即对比压缩之后的crc32值

- 使用apchpr进行明文攻击

tips:

在攻击过程中密钥框如果有字符了就可以停止攻击,点击右侧使用已知密钥解密按钮

docx

包含xml文件的zip压缩包

可能隐藏文件,信息在压缩包里,在word中看不到

可以将docx后缀改为zip

图片

图片内容、图片分析、图片拼接、图片修复、EXIF、LSB

基本思路

-

看属性详细信息可以使用exiftool(linux)或者 identify 查看

-

010editor或winhex或notepad++打开看有无特殊信息,然后搜索ctf、CTF、flag、key等关键字

string、file命令(kali)

strings test | grep -i flag file 1.txt -

检查图像的开头标志和结束标志是否正确,若不正确修改图像标志恢复图像,打开查看是否有flag或ctf信息,(往往gif属于动图,需要分帧查看各帧图像组合所得数据 若不是直接的ctf或flag信息 需要考虑将其解码)

-

stegslove或者binwalk/foremost分离文件

注意:foremost、binwalk会根据IEND块提取png文件,IEND块后的内容会被忽略,提取不出来,可以隐藏信息

-

修改高度png改IHDR、jpg改ffc2(16进制搜索)三个字节后的数据

-

根据对应格式使用响应隐写检测工具

-

看图片有无异常 盲水印 、f5、Lsb、guess、stegpy、steg、jphide、stegdetect

JPG

- 使用pngcheck分析 pngcheck.exe -v file

- 判断异常IDAT串,使用winhex等工具创建新文件

- 根据创建后的新文件继续分析

-

修改高度

jpg改ffc2(16进制搜索)三个字节后的数据

-

stegdetect (win)

先用这个工具检测隐写,然后再用下边的工具提取

(检查jpg图片隐写方法,Stegdetect可以检测到通过JSteg、JPHide、OutGuess、Invisible Secrets、F5、appendX和Camouflage等这些隐写工具隐藏的信息)将图片复制到 stegdetect.exe 所在文件夹,打开 cmd 输入:

stegdetect.exe -tjopi -s 10.0 [stego_file] -s 修改检测算法的敏感度,该值的默认值为1。检测结果的匹配度与检测算法的敏感度成正比,算法敏感度的值越大,检测出的可疑文件包含敏感信息的可能性越大。 -t 设置要检测哪些隐写工具(默认检测jopi),可设置的选项如下: j检测图像中的信息是否是用jsteg嵌入的。 o 检测图像中的信息是否是用outguess嵌入的。 p 检测图像中的信息是否是用jphide嵌入的。 i 检测图像中的信息是否是用invisible secrets嵌入的 -

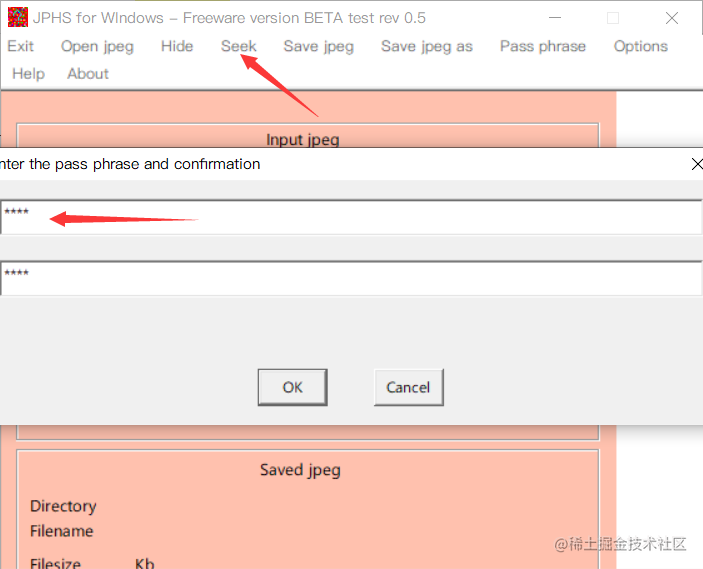

jphide

用于提取 jpg 隐写的信息

图形化操作,使用工具打开文件,点击工具栏的 seek 按钮,输入密码,点击 ok 保存为 txt 文件

-

steghide(win)

查看图片中嵌入的文件信息:

steghide info out.jpg提取含有密码的隐藏内容:

steghide extract -sf out.jpg -p 123456提取不含有密码的隐藏内容:

steghide extract -sf out.jpgsteghide爆破密码

有些题目用steghide加密文件但是不给密码,此时就需要爆破,steghide本身并不支持爆破,需要一些其他的方法: github.com/Va5c0/Stegh…

steg_brute.py -b -d [字典] -f [jpg_file]需要安装的库:progressbar

pip install progressbar2 -

F5(矩阵编码)

(F5隐写,需要passwd)

在kail下切换到F5-steganography,在java Extract运行命令:

java Extract 123456.jpg图片的绝对地址 -p 123456 -

outguess(基于频率变换)

(kali下图片隐写+可需要可不要passwd)

outguess -r /root/angrybird.jpg(绝对路径) 123.txt(信息存放的文本) outguess -k 12345 -r 2.jpg out.txt -k后接密码 -r后接解密图片 输出文件win下

F:\CTF\CTF工具合集\隐写\图像隐写\F5\f5-steganography\tests

需要密码:java -jar f5.jar e -e msg.txt -p mypasswd -q 70 in.jpg out.jpg

不需要密码:java -jar f5.jar x -e out.txt pic.jpg

PNG

-

特征

文件头标识(8 bytes):89 50 4E 47 0D 0A 1A 0A

文件结束:00 00 00 00 49 45 4E 44 AE 42 60 82

-

格式

-

IHDR:Header Chunk

png 数据流中第一个数据块

一个 png 数据流中只能有一个文件头数据块

-

png 格式内有很多 IDAT 数据块,每个数据块都是 zlib 格式压缩的,第一块 IDAT 数据块,有一个 zlib 格式的标志如:789c

idat 块只有当上一个块充满时,才会继续下一个新的块,一个图片只有一个 789c 标志

-

-

修改高度

010 editor

tweakpng.exe打开图片提示IDHRcyc错误,表示文件尺寸被修改,且未修改crc值

-

LSB隐写

在通道的最低位隐藏数据

适用于 png 文件(无损压缩)和 pmb 文件(无压缩)

工具:stegsolve 和 zsteg

stegsolve 提取 lsb 数据

选择 extract preview,bit plane order 可以多试试,其他固定即可

-

XOR

1.binwalk分析出两张图片

2.用stegslove打开选择image combiner 选择XOR

3.根据XOR后的结果继续分析

-

zsteg(kali)

zsteg可以检测PNG和BMP图片里的隐写数据(lsb隐写、zlib、openstego等),一般来讲用 zsteg 解密的文件都为 bmp 文件

zsteg 图片名发现隐藏的数据,位置处于

extradata:0将数据提取出来:

zsteg -E "extradata:0" /home/volcano/桌面/misc17.png > 1.txt然后再binwalk -e把1.txt中的数据分离出来,拿到flag

-

BlindWaterMark (盲水印,kali)

第一种 正常的bwm

- 打开 bwm.py (项目地址)所在文件夹,在文件夹中打开终端

# 1.png 为无水印原图 # 2.png 为有盲水印的图 # flag.png 为解出来的图片 > python bwm.py decode 1.png 2.png flag.png第二种 频域盲水印

import cv2import numpy as npimport randomimport osfrom argparse import ArgumentParserALPHA = 5def build_parser():parser = ArgumentParser()parser.add_argument('--original', dest='ori', required=True)parser.add_argument('--image', dest='img', required=True)parser.add_argument('--result', dest='res', required=True)parser.add_argument('--alpha', dest='alpha', default=ALPHA)return parserdef main():parser = build_parser()options = parser.parse_args()ori = options.oriimg = options.imgres = options.resalpha = options.alphaif not os.path.isfile(ori):parser.error("original image %s does not exist." % ori)if not os.path.isfile(img):parser.error("image %s does not exist." % img)decode(ori, img, res, alpha)def decode(ori_path, img_path, res_path, alpha):ori = cv2.imread(ori_path)img = cv2.imread(img_path)ori_f = np.fft.fft2(ori)img_f = np.fft.fft2(img)height, width = ori.shape[0], ori.shape[1]watermark = (ori_f - img_f) / alphawatermark = np.real(watermark)res = np.zeros(watermark.shape)random.seed(height + width)x = range(height / 2)y = range(width)random.shuffle(x)random.shuffle(y)for i in range(height / 2):for j in range(width):res[x[i]][y[j]] = watermark[i][j]cv2.imwrite(res_path, res, [int(cv2.IMWRITE_JPEG_QUALITY), 100])if __name__ == '__main__': main() 使用

python pinyubwm.py --original 1.png --image 2.png --result out.png 查看 out.png 即可,如果无法得到正常图片,可将 1.png 和 2.png 调换位置再次尝试

-

lsb的py脚本解密(lsb隐写+需要passwd)

F:\CTF\CTF工具合集\脚本\cloacked-pixel-master

使用

python lsb.py extract [stego_file] [out_file] [password] -

pngcheck(检查IDAT块_win)

在 pngcheck.exe 所在文件夹打开cmd

pngcheck.exe -v 123.png可检查 png 的 IDAT 块是否有问题相关题目可参考: blog.youkuaiyun.com/u010391191/…

有关解题脚本可参考 FzWjScJ 师傅的blog: www.fzwjscj.xyz/index.php/a…

-

java 盲水印

使用工具提取 F:\CTF\CTF工具合集\隐写\图像隐写

java -jar .\BlindWatermark.jar decode -c .\flag.png output.png -

apng图片

实际是动图,使用apngdis.exe进行分离

-

如果用tweakpng打开发现很多报错,就用pngdebuger看报错是不是藏了啥

GIF

-

特征

文件头标识(6 bytes):47 49 46 38 39(37) 61 即GIF89a

-

动图,多张图片组成,有多个元数据(属性信息)

-

时间轴隐写,利用多帧之间的时间间隔不同,来隐藏信息(大多为二进制 01 )

BMP

-

特征

无损,无压缩格式

-

LSB隐写

-

频域盲水印隐写

使用 matlab

WebP

安装(kali中)apt install webp需要的时候按 Y 即可

使用

cwebp - 编码器工具:可将png转为webp

cwebp 1.png -o 2.webp

dwebp - 解码器工具:可将webp转为png

dwebp 1.webp -o 2.png

vwebp - 查看器工具:可直接查看webp格式图片

vwebp 1.webp

webpinfo - 格式查看工具:可打印出WebP文件的块级结构以及基本完整性检查

webpinfo 1.webp

其余(gif2webp、img2webp等可见 官方文档)

-

exiftool(查看图片exif信息)

exiftool 1.jpg # 显示图片所有信息 exiftool 1.jpg | grep flag # 查看图片有关‘flag’字符的信息 exiftool * #查看此文件夹所有图片信息 exiftool -b -ThumbnailImage attachment.jpg >flag.jpg # 提取缩略图*

BPG

文件头:425047FB

在线网站查看即可:webencoder.libbpg.org/show.html

工具脚本使用

Pillow

pil 升级版,下边是简单使用

from PIL import Image

# 打开一个png图像文件,注意是当前路径:

im = Image.open("file.png")

# 获得图像尺寸:

w, h = im.size

im.show()

# 把图像用png格式保存:

im.save("another.png")

# 图像处理-改变尺寸

im.resize((32,32))

# 图像处理-旋转

im.rotate(90)

# 像素处理-将图像像素数组方式读取(整体)

im.getdata()

# 像素处理-数组生成图像(整体)

im.putdata()

# 像素处理-读取单个像素的rgb值(单个像素)

im.getpixel((x,y))

# 像素处理-读取单个像素的rgb值(单个像素)

im.putpixel((x,y),(0,0,0))

im.copy()

im = Image.new("RGB",(1,1),data)

二进制数据生成二维码

根据二进制字符串的长度,开方确定图片尺寸

from PIL import Pillow

s = "二进制字符串"

im = Image.new("RGB",(25,25))

im.putdata([(255,255,255) if i=="1" else (0,0,0) for i in s])

im.resize((100,100)).show()

identify

功能和exiftool相同,显示信息更多,用法如下

identify -verbose pic.png

获取指定信息

identify -format "%[EXIF:copyright] %c\n" pic.png

# copyright可以替换

)

im.getpixel((x,y))

像素处理-读取单个像素的rgb值(单个像素)

im.putpixel((x,y),(0,0,0))

im.copy()

im = Image.new(“RGB”,(1,1),data)

**二进制数据生成二维码**

根据二进制字符串的长度,开方确定图片尺寸

from PIL import Pillow

s = “二进制字符串”

im = Image.new(“RGB”,(25,25))

im.putdata([(255,255,255) if i==“1” else (0,0,0) for i in s])

im.resize((100,100)).show()

#### identify

功能和exiftool相同,显示信息更多,用法如下

identify -verbose pic.png

获取指定信息

identify -format “%[EXIF:copyright] %c\n” pic.png

copyright可以替换

题外话

随着信息技术的快速发展和互联网的普及,IT行业 成为一个非常热门的领域,也是目前就业前景非常广阔的领域之一。

IT行业是一个非常庞大和多样化的行业,包括软件开发、网络安全、数据分析、云计算等等领域。因此,就业前景也是非常广泛和多样化的,不同的领域和职位都具有不同的就业前景和发展机会。

在软件开发领域,由于软件已经成为现代社会不可或缺的一部分,因此对软件开发人才的需求也越来越大。特别是在移动应用、大数据、人工智能等领域,软件开发人才的需求更是迅速增长。因此,软件开发人才的就业前景非常广阔,尤其是那些熟练掌握多种编程语言和技术的人才。

有幸看到一篇这样一组数据。

根据这些我不得总结,it行业确实人才紧缺,

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的核心网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种程度来讲,在网络安全领域,跟医生职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,### 如果你对网络安全入门感兴趣,那么你点击这里👉优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

如果你对网络安全感兴趣,学习资源免费分享,保证100%免费!!!(嘿客入门教程)

👉网安(嘿客)全套学习视频👈

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

👉网安(嘿客红蓝对抗)所有方向的学习路线****👈

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

面试题资料

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

👉嘿客必备开发工具👈

工欲善其事必先利其器。学习嘿客常用的开发软件都在这里了,给大家节省了很多时间。

2185

2185

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?