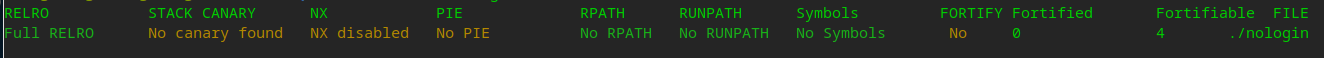

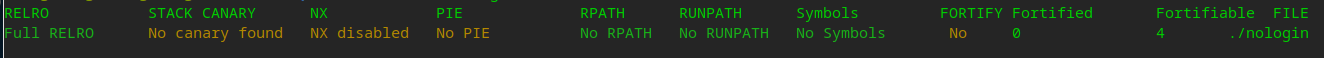

没开canary应该是能溢出

没开canary应该是能溢出

没开NX就是写shellcode

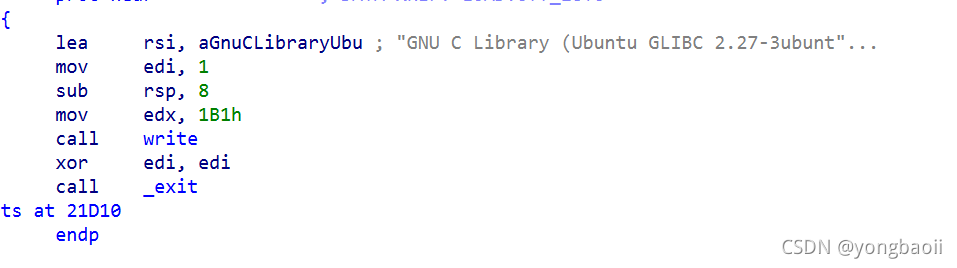

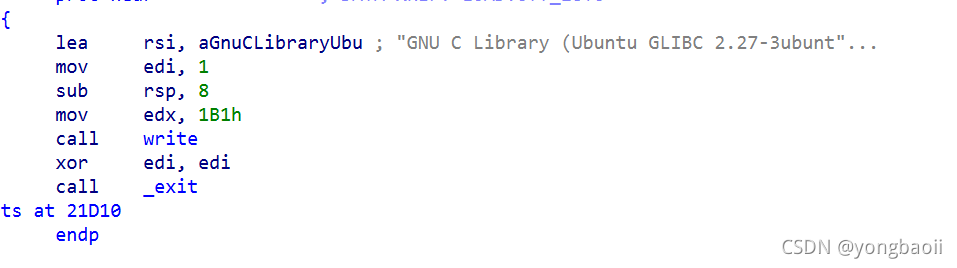

libc是2.27的

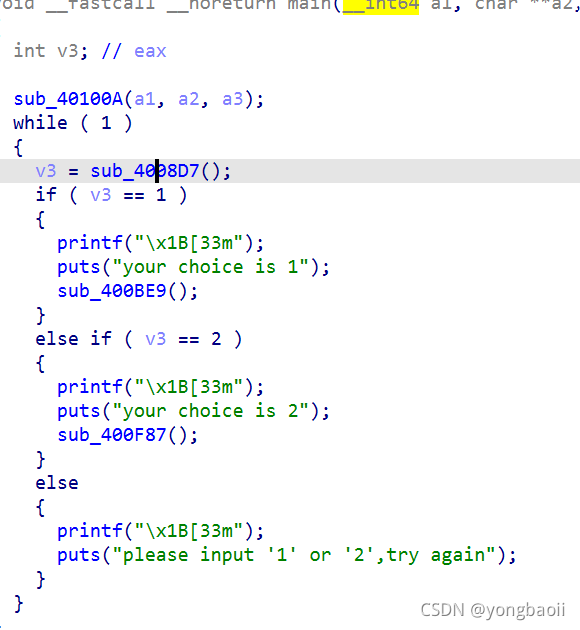

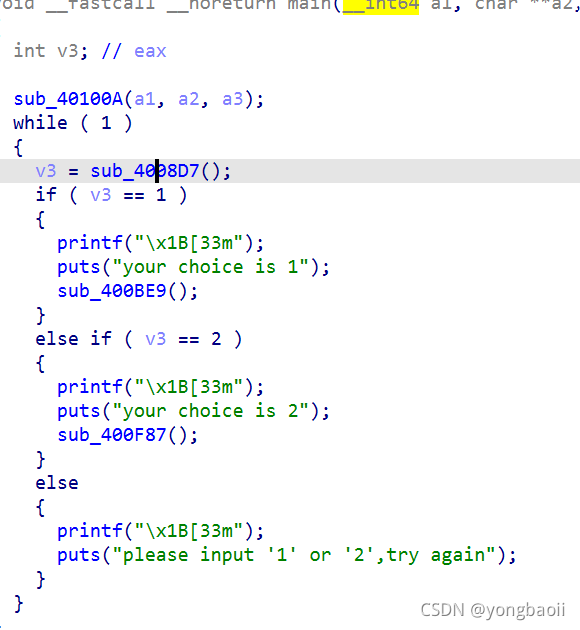

1是user 2是admin

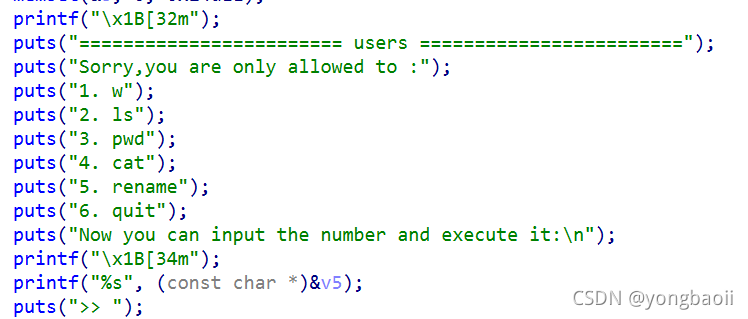

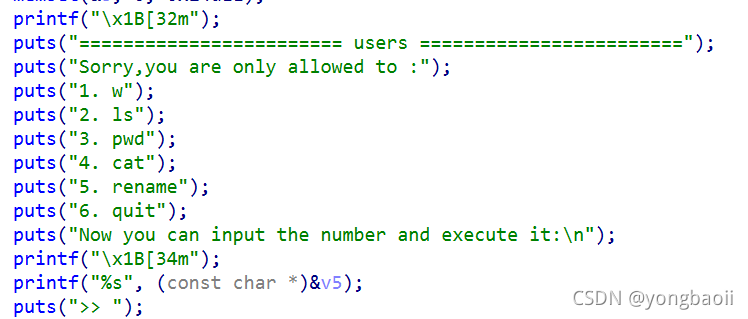

1的user是一个菜单

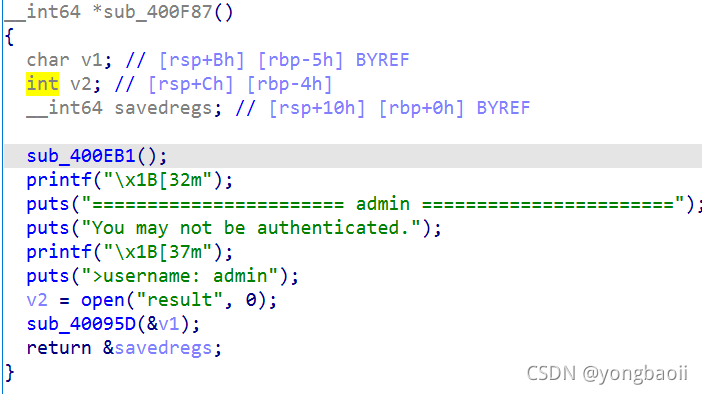

2的admin

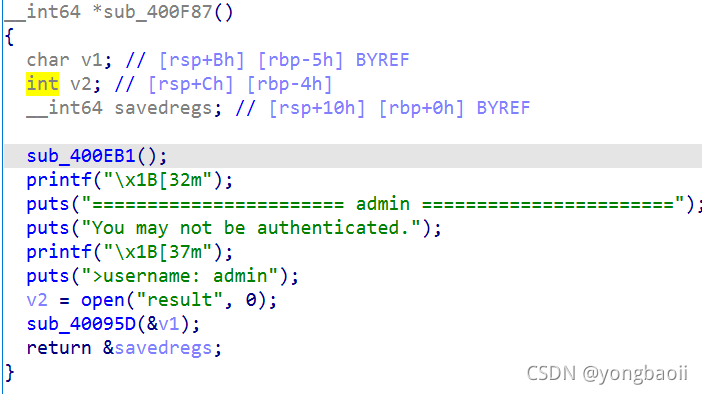

admin首先开了沙箱,然后就输入名字。

admin首先开了沙箱,然后就输入名字。

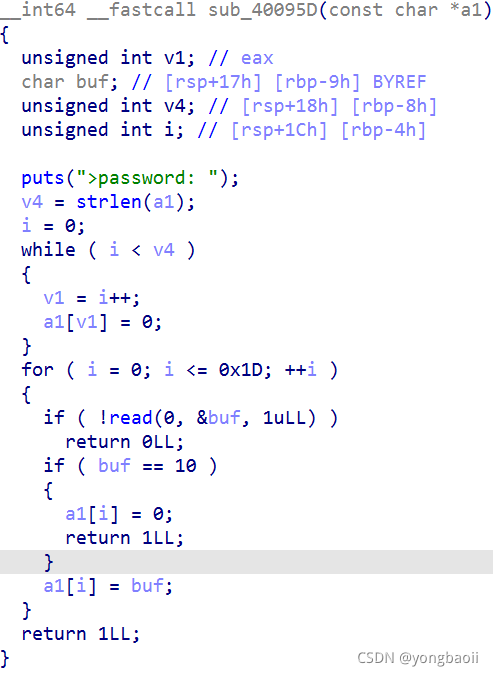

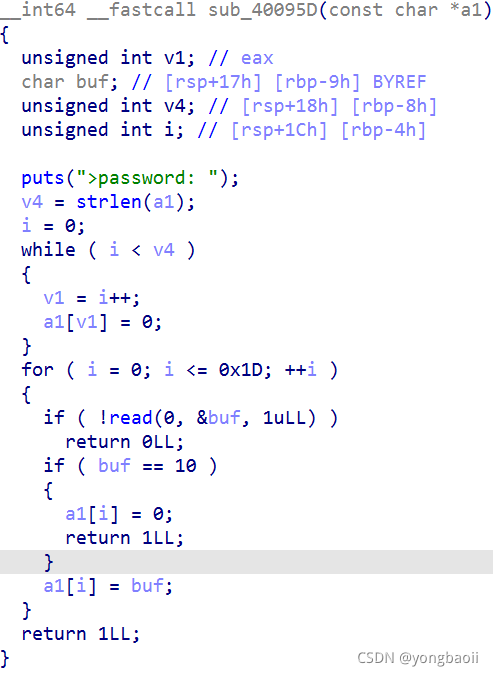

输入的名字会有一个溢出,溢出可以溢出到上一个admin函数那里,可以多溢出25个字节。

输入的名字会有一个溢出,溢出可以溢出到上一个admin函数那里,可以多溢出25个字节。

我们只能利用栈迁移,再利用一个read的一半,利用寄存器中残留的值进行输入,然后跳过去就可以了。

exp

#!usr/bin/env python

< 本文介绍了一个名为nologin的应用程序中的安全漏洞。通过栈溢出攻击,可以绕过沙箱限制并执行任意代码。文章详细解释了如何构造恶意输入以覆盖返回地址,并使用ROP技术调用系统函数读取文件。

本文介绍了一个名为nologin的应用程序中的安全漏洞。通过栈溢出攻击,可以绕过沙箱限制并执行任意代码。文章详细解释了如何构造恶意输入以覆盖返回地址,并使用ROP技术调用系统函数读取文件。

没开canary应该是能溢出

没开canary应该是能溢出

没开NX就是写shellcode

libc是2.27的

1是user 2是admin

1的user是一个菜单

2的admin

admin首先开了沙箱,然后就输入名字。

admin首先开了沙箱,然后就输入名字。

输入的名字会有一个溢出,溢出可以溢出到上一个admin函数那里,可以多溢出25个字节。

输入的名字会有一个溢出,溢出可以溢出到上一个admin函数那里,可以多溢出25个字节。

我们只能利用栈迁移,再利用一个read的一半,利用寄存器中残留的值进行输入,然后跳过去就可以了。

exp

#!usr/bin/env python

< 1000

1000

695

695

2336

2336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?