第八章:入侵检测

1.入侵者

入侵者的基本分类;

网络罪犯:个人或者以金钱回报为目的的犯罪组织成员,其行为可能包括:身份窃取,金融凭证窃取,公司间谍,数据盗窃,数据勒索

活动家:通常工作在内部的个人,或者更大的外部攻击者组织的一员,活动动机通常是社会或者政治活动,作为黑客主义者为人们所知,攻击目的主要是促进和宣传事业

国家资助组织:政府资助的组织,目的是进行谍报或者破坏,活动主要以高级持续性威胁为主

入侵者行为:目标获取和信息搜集,初始访问,权限提升,信息收集或利用,维持访问权限,覆盖痕迹

2.入侵检测

安全入侵:未经授权绕过系统安全机制的行为

入侵检测:硬件或软件功能,该功能用于收集和分析计算机网络中各个区域的信息,以识别可能的安全入侵

入侵检测系统 (IDS)

基于主机的 IDS (HIDS)

• 监测一台主机的特征和该主机发生的与可疑活动相关的事件

基于网络的 IDS (NIDS)

• 监测特定的网段或设备的流量并分析 网络、传输和应用协议,用以识别可疑的活动。

分布式或混合式 IDS

• 将来自大量传感器的信息组合在一个 中央分析器中,以便更好地识别和响应入侵活动。

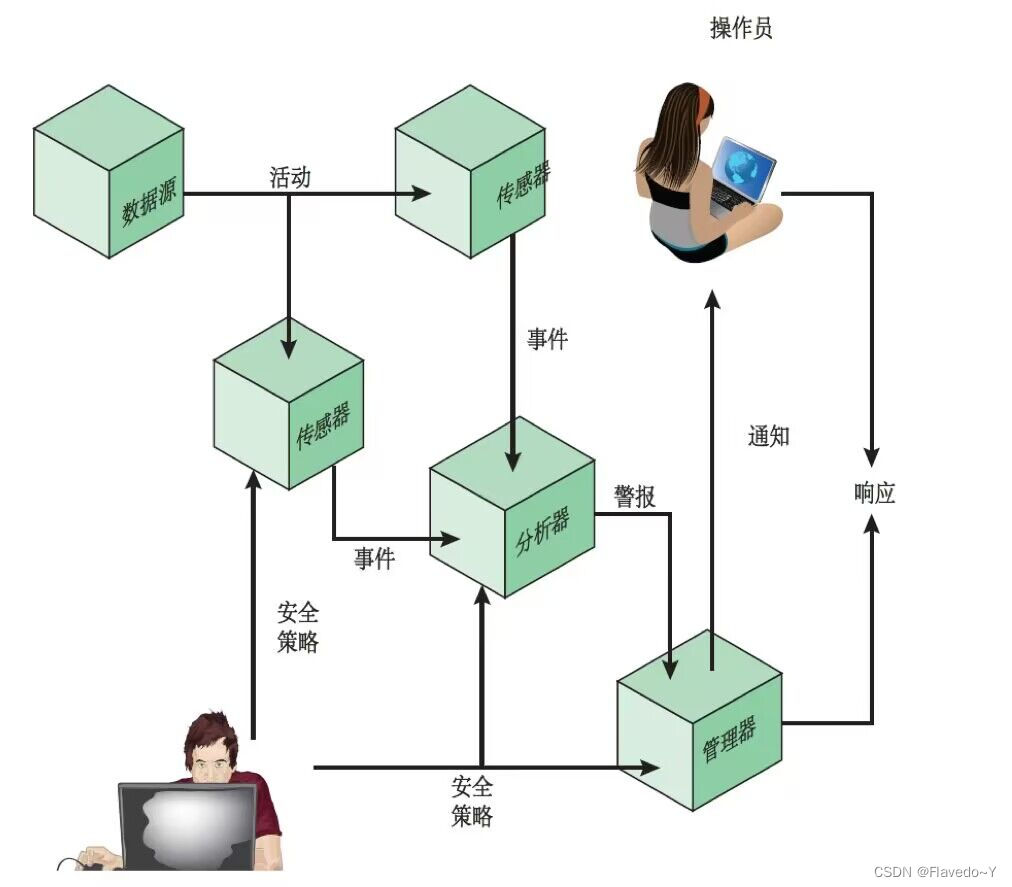

包含三个逻辑组件:

• 传感器 – 收集数据

• 分析器 – 分析确定是否发生了入侵

• 用户接口- 查看系统输出 或控制系统的行为

IDS要求:不间断运行,具有容错功能,抵御破坏,增加最小的开销,根据安全策略进行配置,自动适应系统和用户,能够扩展检测更多主机,提供很好的服务降级,允许动态重新配

3.分析方法

异常检测:包括收集有关合法用户在某段时间内的数据,分析当前观察道德行为,以较高的置信度确定该行为是合法用户行为还是入侵者行为

特征或启发式检测:使用一组已知而已数据模型或者攻击规则组成的集合来与当前的行为进行比较,这种方法也被较为误用检测,仅仅能识别已有模式和规则的攻击

异常检测:统计法,基于知识法,机器学习法

4.基于主机的入侵检测HIDS

’向易受攻击或敏感系统中添加专用的安全软件层

基于主机的IDS可以使用异常、特征、启发式方法来检测受监视主机上的未授权行为,检测系统上的可以行为。

常见数据源:系统调用总计,审计记录,文件完整性校验和

传感器是入侵检测的一个基本组件,用来搜集数据

5.基于网络的入侵检测NIDS

监控的是一个网络或多个相互连接的网络上选定的位置的网络流量

它们通常通过分析恶意活动的流量模式和流量内容来专注于监测外部的人侵企图。 NIDS可以检测网络层、传输层或应用层协议的活动。

典型的NIDS设备包括:大量传感器用来监控数据包流量、一个或多个服务 器负责NIDS管理功能,以及一个或多个管理控制台提供人机交互的接口。

分析流量模式从而检测入侵的工作可以在传感器、管理服务器或在二者上组合完成。

入侵检测技术:使用基于特征检测技术(应用,传输网络层侦察和攻击,意外应用服务,策略违背),使用异常检测技术(dos,扫描,蠕虫)

状态协议分析SPA:通过比较观测的网络流量与预定的供应商提供的正常的流量特征实现

6.分布式或混合式入侵检测

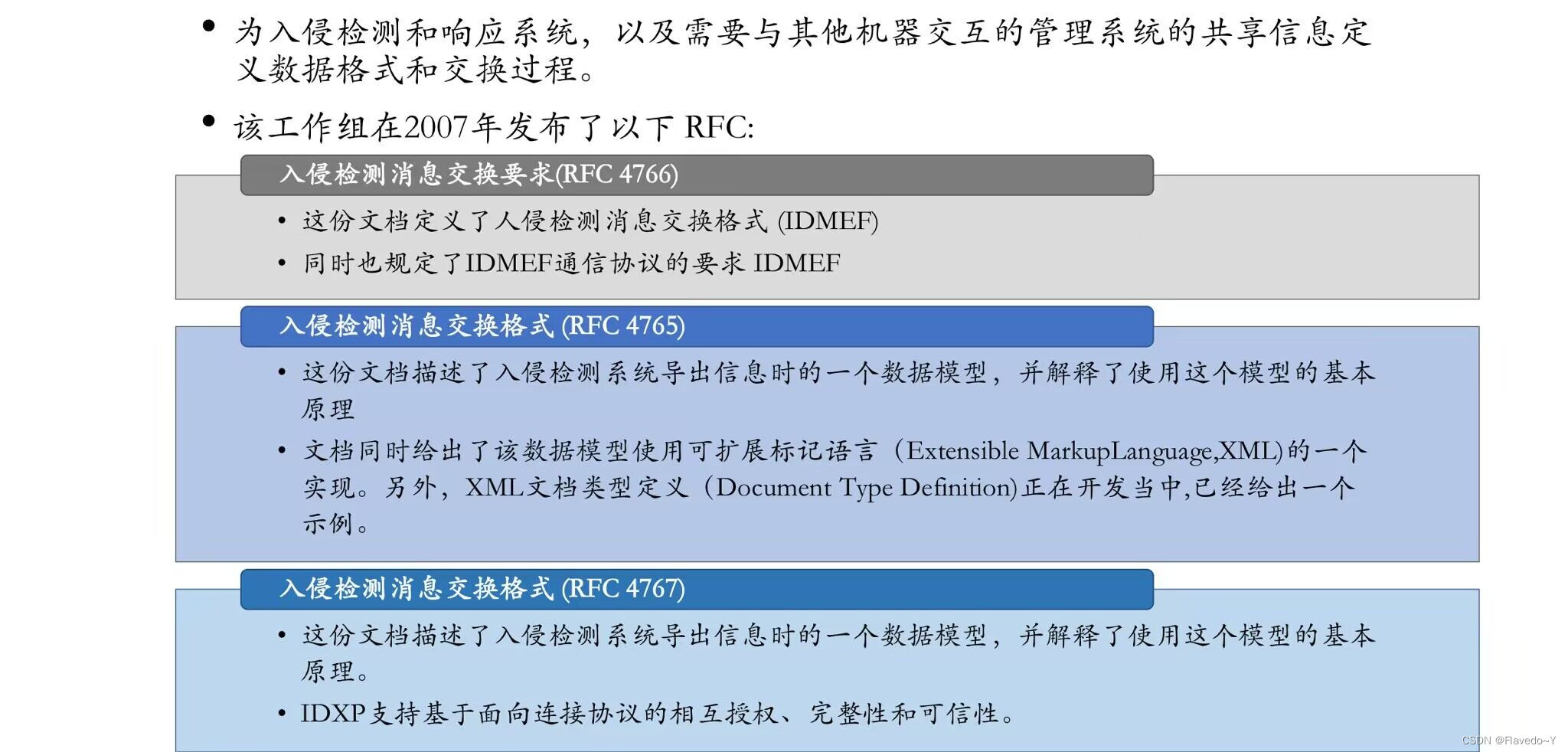

7.入侵检测交换格式

、 8.蜜罐

8.蜜罐

转移攻击者对重要系统的访问。

• 收集有关攻击者活动的信息。

• 引诱攻击者在系统中逗留足够长的时间,以便于管理员对此攻击做出响应。

• 这些系统充满了虚构的信息,这些信息看起来很有价值, 但系统的合法用户无法访问。

• 没有产出的资源

• 任何与蜜罐系统通信的尝试很可能是一个探测、扫描或者攻击 ,如果一个蜜罐发起对外通信,则系统可能已被破坏。

蜜罐分类

低交互性蜜罐

• 该类蜜罐由能够模拟特定IT服务或系统的软件包构成 • 它足以提供一种真实的初级交互

• 但是却无法提供所模拟服务或系统的全部功能。

高交互蜜罐

• 一个更为真实的目标,个带有完整操作系统、服务以及应用程序的真实系统,被部署在攻击者能够访问的地方

• 很有可能消耗掉攻击者更长的时间。

• 但是它需要极大的资源

• 并且一旦被攻破,就可能被用来发起对其他系统的攻击。

文章介绍了不同类型的入侵者,如网络罪犯、活动家和国家资助组织,及其典型行为。接着讨论了入侵检测系统(IDS),包括基于主机的HIDS、基于网络的NIDS和分布式IDS,强调了IDS的要求和分析方法,如异常检测和特征检测。此外,还提到了蜜罐技术,作为一种转移攻击和收集攻击信息的手段,分为低交互性和高交互性两种类型。

文章介绍了不同类型的入侵者,如网络罪犯、活动家和国家资助组织,及其典型行为。接着讨论了入侵检测系统(IDS),包括基于主机的HIDS、基于网络的NIDS和分布式IDS,强调了IDS的要求和分析方法,如异常检测和特征检测。此外,还提到了蜜罐技术,作为一种转移攻击和收集攻击信息的手段,分为低交互性和高交互性两种类型。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?