作为一名专注于后端开发的开发者,近期我完成了一款"网络安 全漏洞检测系统"的开发。从架构设计到功能落地,过程中积累了不少关于 Django 实战、异步任务处理、实时监控等方向的经验,今天特意整理成图文分享,希望能给同样深耕技术领域的同行提供一些参考,也欢迎大家在评论区交流探讨技术细节。

一、系统底层架构:模块化设计的实践思路

检测系统基于Django 应用模块化架构搭建,遵循 Django 最佳实践与项目规范,核心思路是通过 “分层设计” 实现模块解耦,具体分为四层:

- 模型层(Model):负责定义数据结构,比如扫描任务表、漏洞信息表、用户权限表等,通过 ORM 机制与数据库交互,确保数据存储的规范性;

- 序列化层(Serializer):承担数据转换与格式化的核心角色,支持多层次序列化(列表、详情、创建场景区分),同时实现关联数据自动加载与计算字段,后续在功能模块中会具体展开;

- 视图层(View):对接前端交互逻辑,处理 HTTP 请求与响应,将业务逻辑与前端展示分离,比如漏洞检测的参数接收、结果返回均通过视图层统一管控;

- 任务层(Task):专门负责异步任务调度,尤其是漏洞扫描这类耗时操作,通过任务层实现任务分发、状态管控与中断机制,避免占用主线程资源。

二、核心功能模块:从扫描到监控的全流程实现

1. VulnerabilityScanner 主扫描器:多场景漏洞检测能力

- SQL 注入扫描:通过构造特殊 SQL 语句,检测目标系统是否存在注入漏洞,支持 GET/POST 请求方式,能识别联合查询、报错注入等多种注入手法,防止攻击者通过注入获取数据库敏感数据;

- XSS 跨站脚本扫描:模拟攻击者注入恶意脚本,检测系统是否存在 XSS 漏洞(包括存储型、反射型),通过检测脚本执行情况判断漏洞风险,保护用户浏览器环境安全;

- 端口扫描:基于 TCP/UDP 协议,快速扫描目标服务器开放端口,识别未授权访问的端口(如 3306、22 等常用端口),同时关联端口对应的服务类型,辅助判断安全风险;

- 恶意软件检测:通过特征码匹配与行为分析,检测目标系统中的恶意程序(如木马、病毒、挖矿程序),支持对文件哈希值、进程行为的实时检测,避免系统被非法控制。

在性能优化上,主扫描器采用异步扫描机制(基于 Celery 实现),支持多目标同时扫描,即使面对大规模目标(如百级域名 / IP),也能保证系统响应流畅;同时设计内置停止机制,用户可随时中断正在执行的扫描任务,避免无效资源消耗,任务中断后会自动清理临时数据,确保系统资源不浪费。

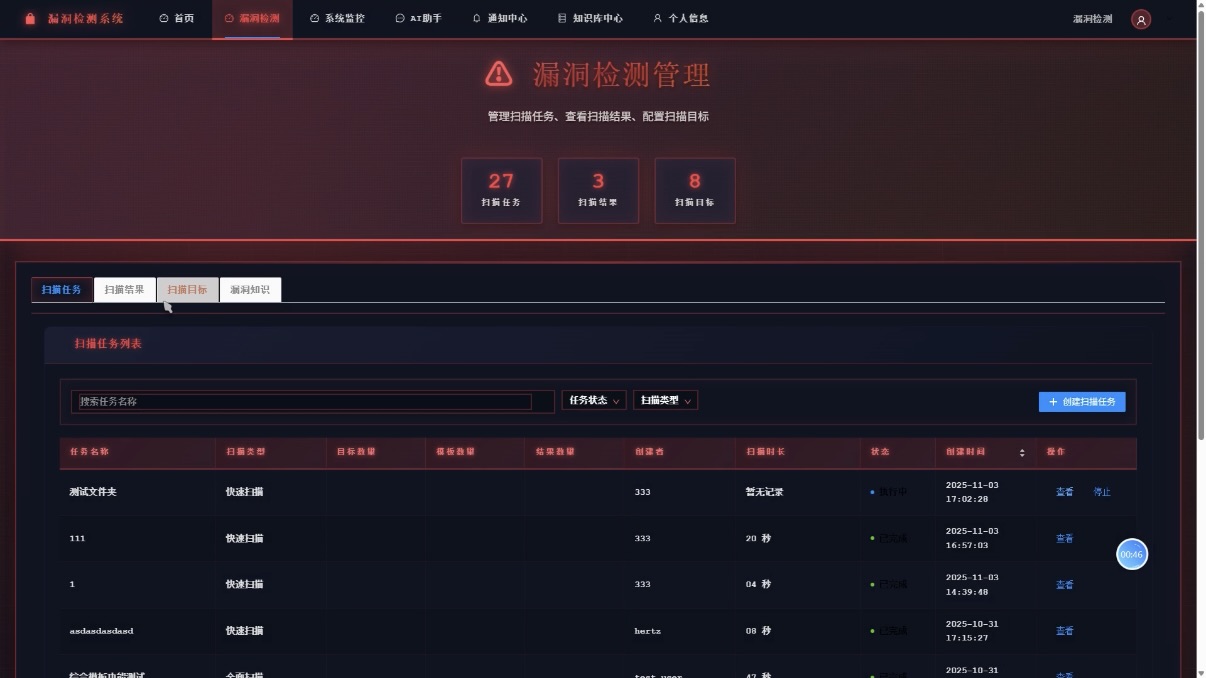

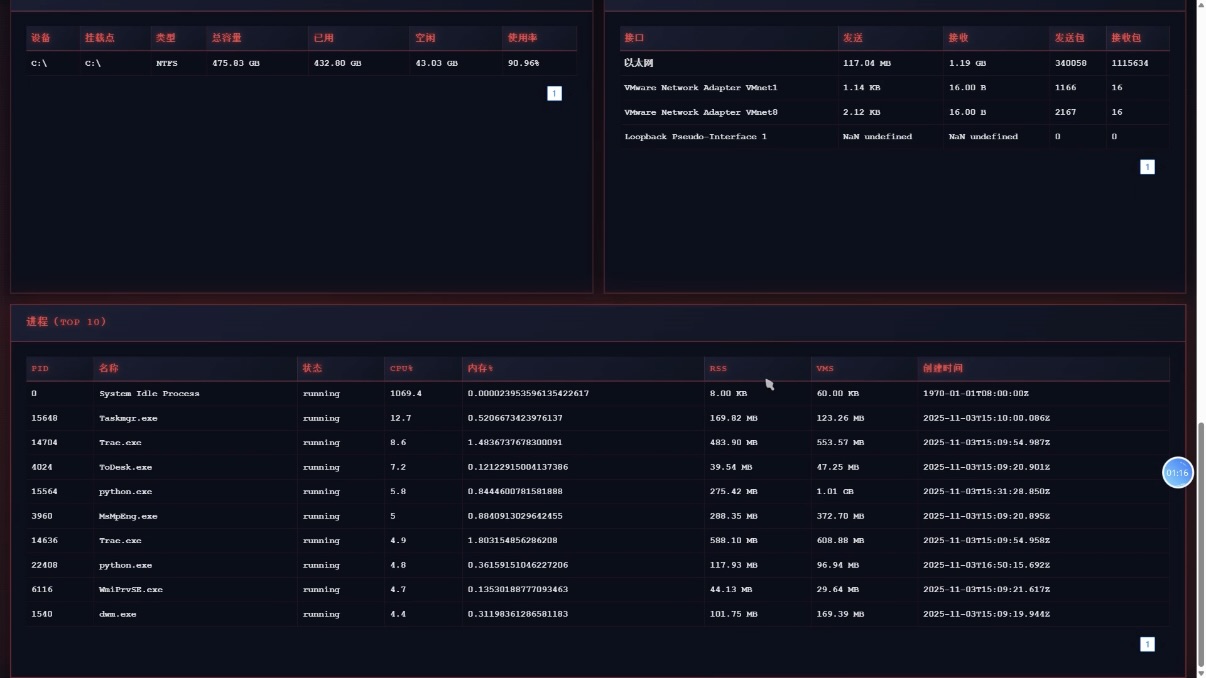

2. 实时监控模块:扫描状态的可视化管控

为了让用户实时掌握扫描进度与系统状态,设计了实时监控模块,核心能力包括:

- 扫描进度实时更新:通过 WebSocket 实现数据推送,扫描任务的完成百分比、当前扫描阶段(如端口探测、漏洞验证)实时展示,无需刷新页面即可获取最新状态;

- 任务状态监控:将任务状态分为 “待执行、执行中、已完成、失败” 四类,失败状态会附带错误日志(如网络超时、目标不可达),方便快速定位问题;

- 活跃扫描列表:实时展示当前正在执行的扫描任务,包括任务 ID、目标地址、扫描类型、启动时间等信息,直观反映系统当前负载,为任务调度提供参考。

3. 认证授权机制:系统安全的基础保障

作为一款涉及敏感操作的安全系统,认证授权是必不可少的环节,我采用了 “JWT Token 认证 + 装饰器权限控制” 的组合方案:

- JWT Token 认证:用户登录后生成加密 Token(包含用户 ID、权限等级、过期时间),后续所有请求均需在 Header 中携带 Token,系统通过解密 Token 验证用户身份,避免 Session 存储带来的服务器压力;

- 基于装饰器的权限控制:自定义权限装饰器(如 @admin_required、@task_owner_required),实现细粒度权限管控,例如普通用户仅能查看自己创建的扫描任务,管理员可查看所有任务并配置系统参数;

- 操作日志记录:对所有关键操作(如登录、发起扫描、修改权限)进行日志记录,包含操作人、操作时间、操作内容、IP 地址等信息,一旦出现安全问题,可通过日志快速追溯源头。

4. 辅助功能模块:提升系统易用性与实用性

- AI 助手:结合自然语言处理技术,为用户提供智能化支持 —— 扫描前可根据目标系统信息(如技术栈、业务场景)推荐扫描方案;扫描后可解读漏洞报告中的专业术语(如 “CSRF 漏洞”“文件上传漏洞”);同时支持问题咨询(如 “如何修复 SQL 注入漏洞”),降低使用门槛;

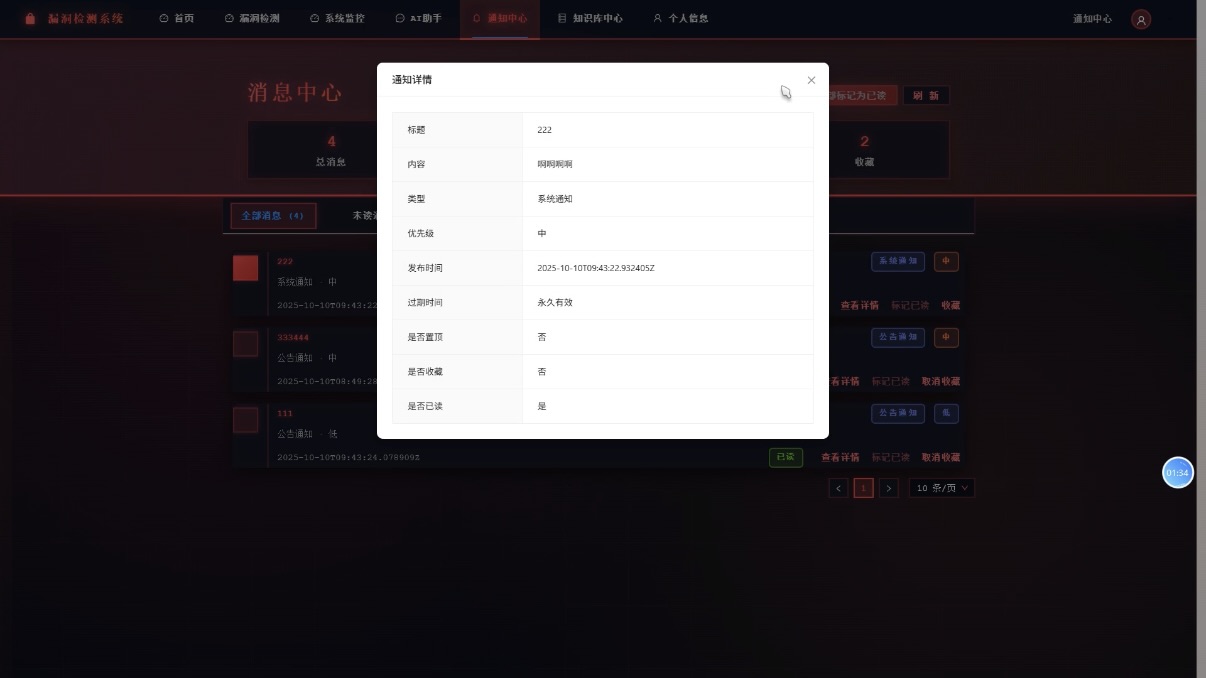

- 通知中心:基于事件驱动设计,当扫描任务完成、发现高危漏洞、任务执行失败时,系统自动推送通知,通知区分优先级(高危 / 中危 / 低危),高危漏洞通知标红提醒,确保用户第一时间处理紧急问题;

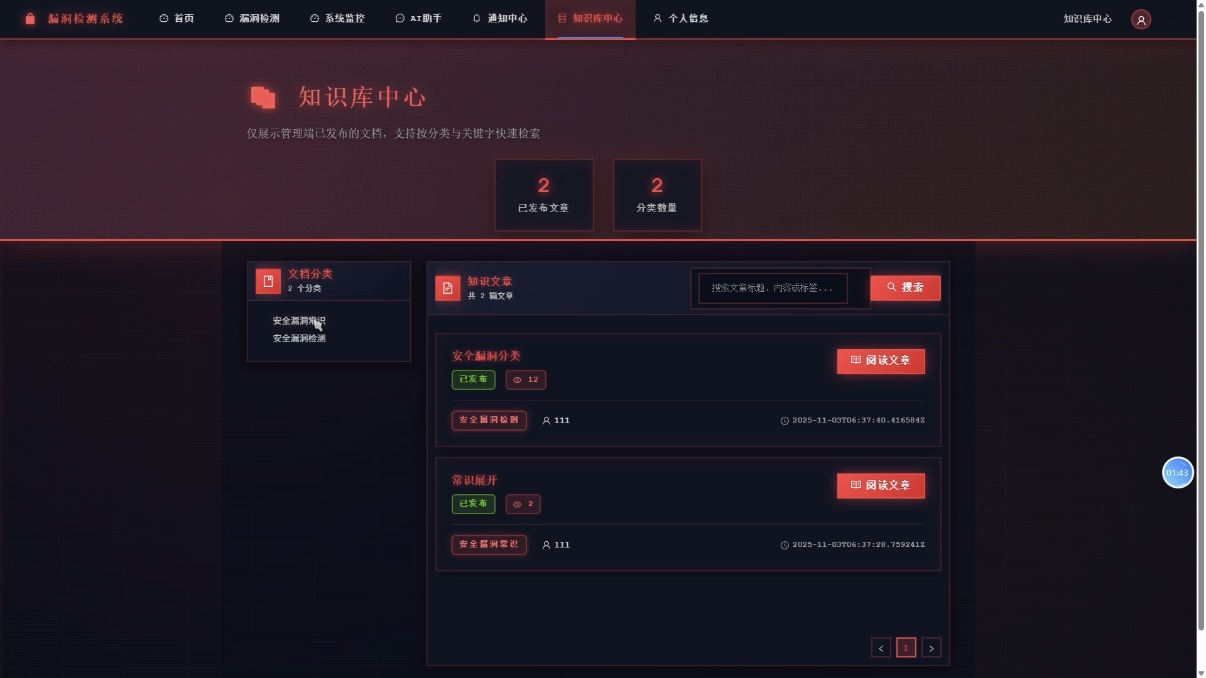

- 知识库中心:整合网络安全漏洞的全维度知识,包括漏洞原理、修复方案、实战案例,例如扫描出 XSS 漏洞后,用户可在知识库中直接查询 “XSS 漏洞修复步骤”,获取代码层面(如输入过滤、输出编码)与配置层面(如 CSP 策略)的具体方案;同时通过序列化器的计算字段,自动统计知识点访问量,后续可根据热度优化内容;

- 个人信息模块:提供用户信息管理(如昵称、密码修改)、个人任务统计(如已完成任务数、漏洞发现数)、Token 管理(如刷新 Token、查看过期时间)等功能,兼顾实用性与安全性。

三、技术亮点

- 序列化器的灵活运用:通过多层次序列化器,区分列表展示(仅返回核心字段)与详情展示(返回完整字段),减少数据传输量;同时利用计算字段(如 “漏洞风险等级” 由漏洞类型自动计算),避免硬编码逻辑,提升代码可维护性;

- 异步任务的精细化管控:除了基础的异步调度,还实现了任务优先级排序(高危扫描任务优先执行)、任务重试机制(网络波动时自动重试),这些细节能显著提升系统稳定性;

- 安全设计的全面性:从认证授权到操作日志,再到漏洞检测逻辑,始终以 “最小权限原则”“纵深防御” 为核心,例如 JWT Token 设置短期有效期,同时支持刷新 Token,避免长期有效带来的安全风险。

如果大家对某个模块的技术细节(如 Celery 异步任务配置、JWT Token 实现、WebSocket 实时推送)感兴趣,或者有更好的优化建议,欢迎在评论区留言交流,一起打磨技术、共同进步!

赫兹威客官方交流群

赫兹威客官方交流群

赫兹威客官方交流群

https://qm.qq.com/q/ToiE4c056U编辑https://qm.qq.com/q/ToiE4c056U![]() https://qm.qq.com/q/ToiE4c056U

https://qm.qq.com/q/ToiE4c056U

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?