cybox:1.1靶机练习

网络结构:

环境搭建平台为VMware15,网络为nat模式,网段192.168.1.0/24

网络由攻击机kali、靶机组成

靶机ip:192.168.1.141

kali linux ip:192.168.1.137

信息收集:

主机发现:

nmap -sP 192.168.1.0/24

下图中192.168.1.1为VMnet8网卡地址,1.3位网关地址,1.137为kali地址,因此判断目标靶机地址为192.168.1.141

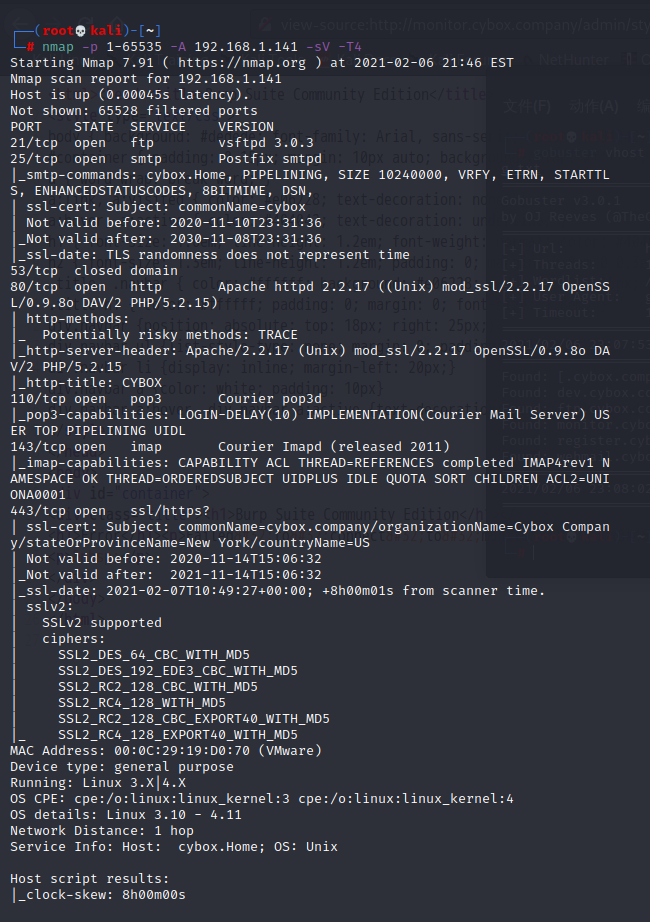

端口服务扫描:

靶机开启了80和443端口,访问一下看看

直接访问ip后是一个web页面

拖到页面最下方可以看到一个域名

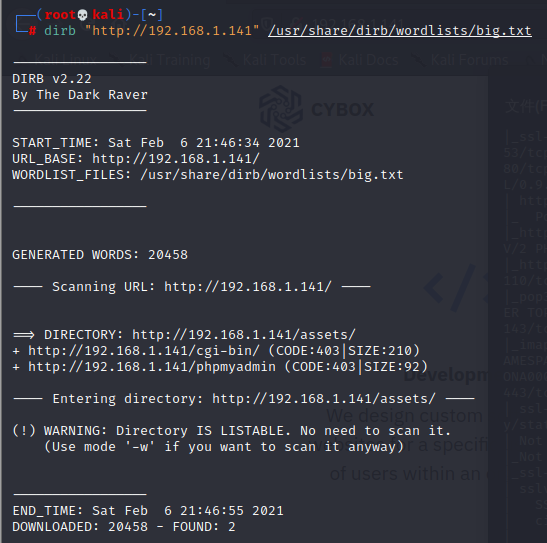

爆破目录:

爆破一下目录

dirb "http://192.168.1.141" /usr/share/dirb/wordlists/big.txt

同时也使用dirbuster爆破一下详细页面,以取得更多的信息

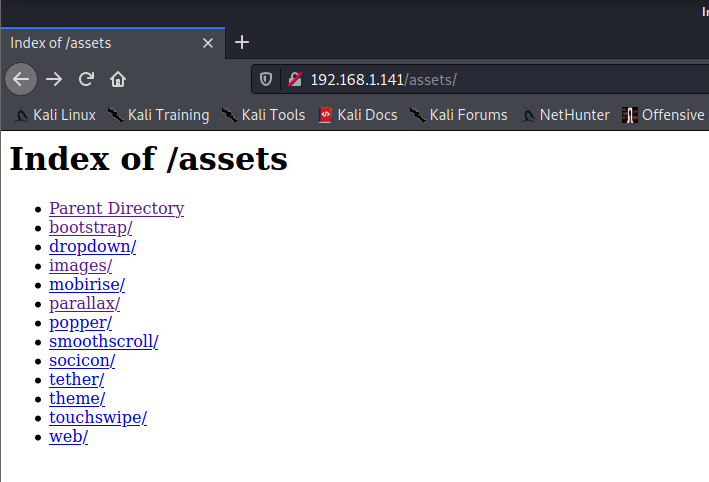

依次访问dirb爆出的目录,发现assets目录下存放了些css、js文件

/cgi/bin目录无访问权限,/phpadmin目录只允许本地访问

dirbuster爆破结果也出来了,与dirb扫出的结果相差不大,此时并没有发现到什么有价值的页面。

此时我们甚至都没有找到真正提供服务的web页面,我们扫描端口时可以看到目标机器

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

927

927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?