本次我们将会分析lab18-1,lab18-2文件。

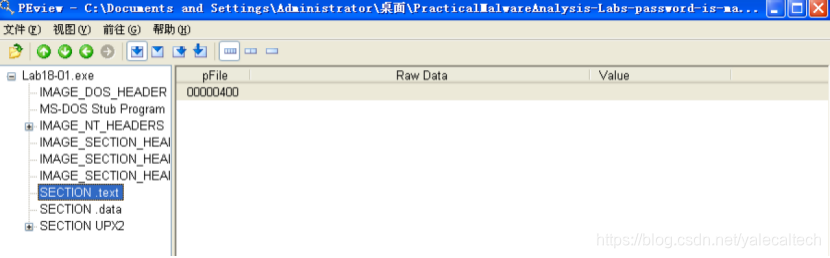

将lab18-01载入peview

无法查看导入表等信息

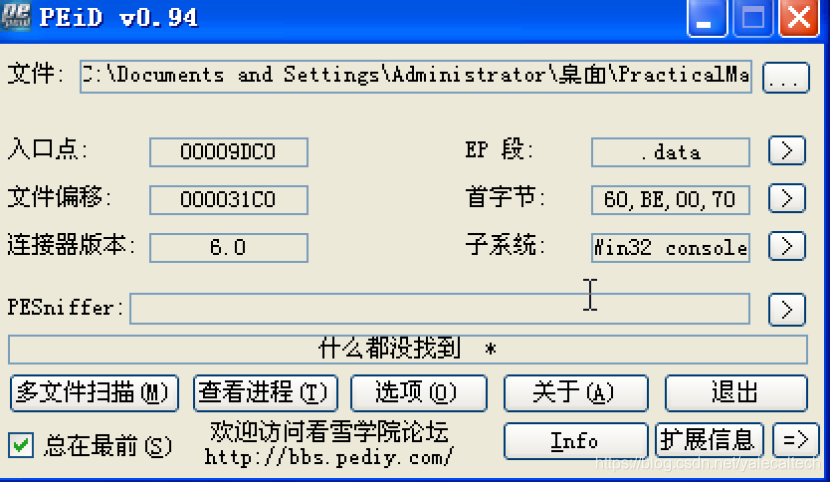

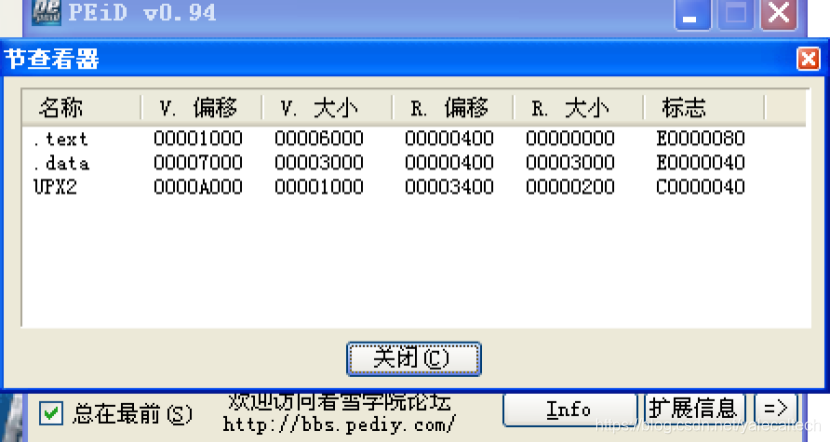

将实验文件载入peid

显示什么都没找到

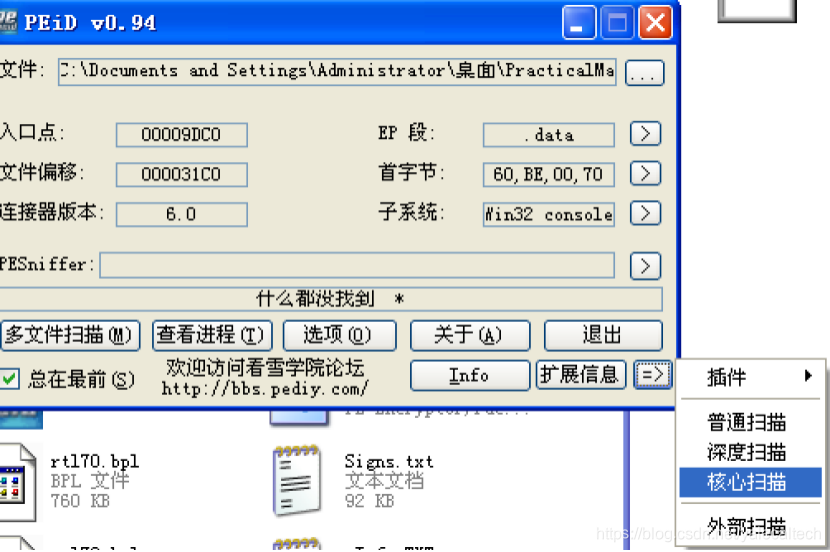

我们选择核心扫描

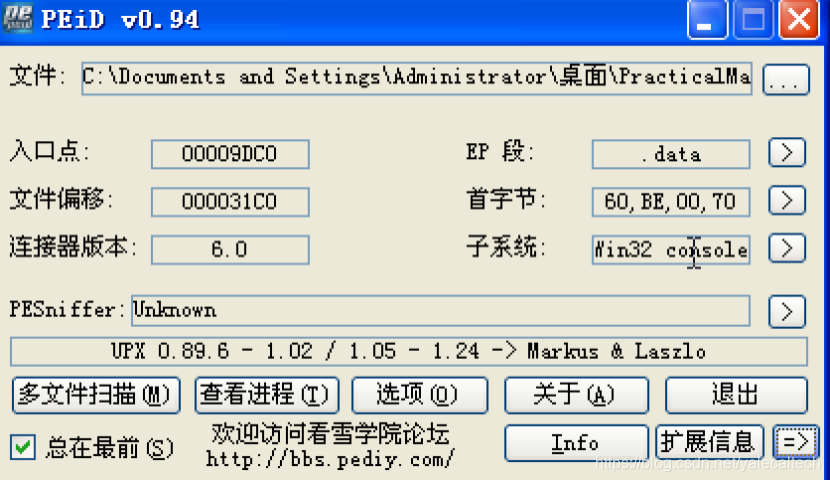

结果扫出来是upx

而查看节的时候

可以看到有一个名为upx2的节

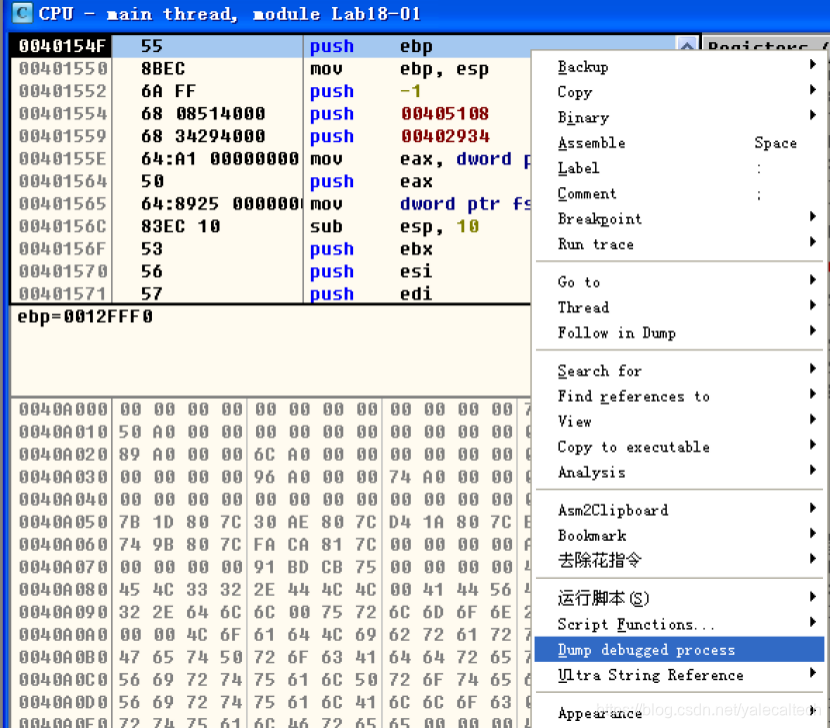

接下来我们载入od,来手动脱壳

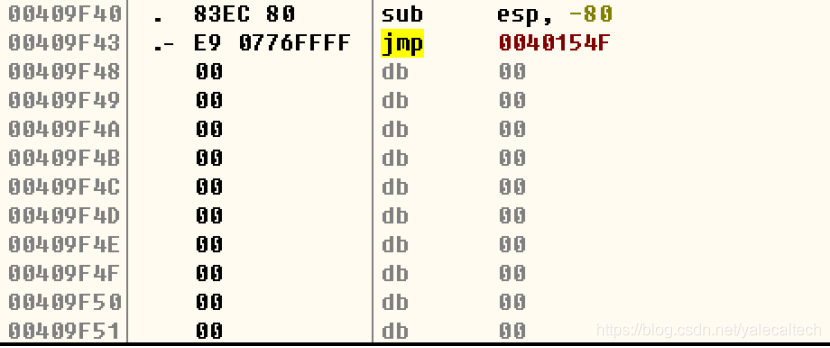

来到尾部跳转的位置

409f43处的jmp跳转指令后跟着一系列的0x00字节,跳转的目的地是一个比较远的位置

我们在这里下断点,然后执行过来。

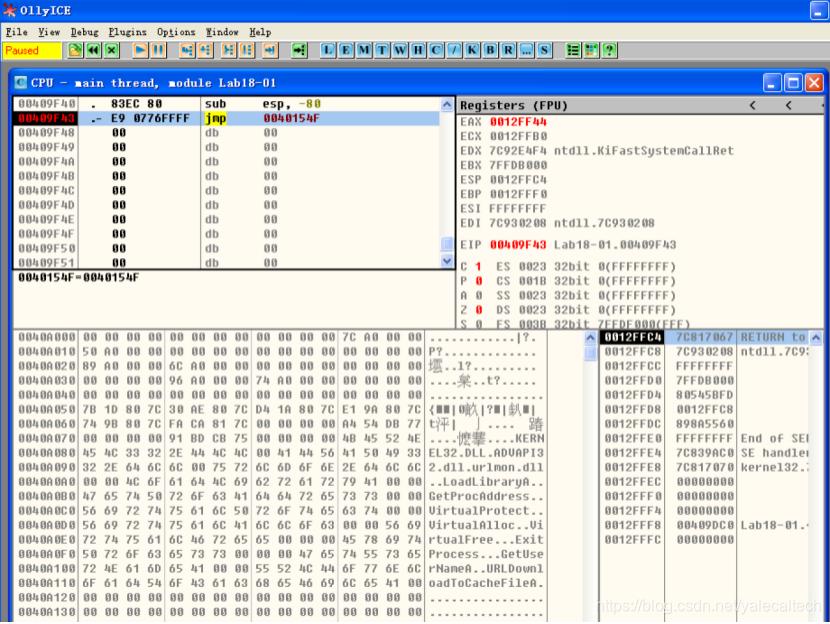

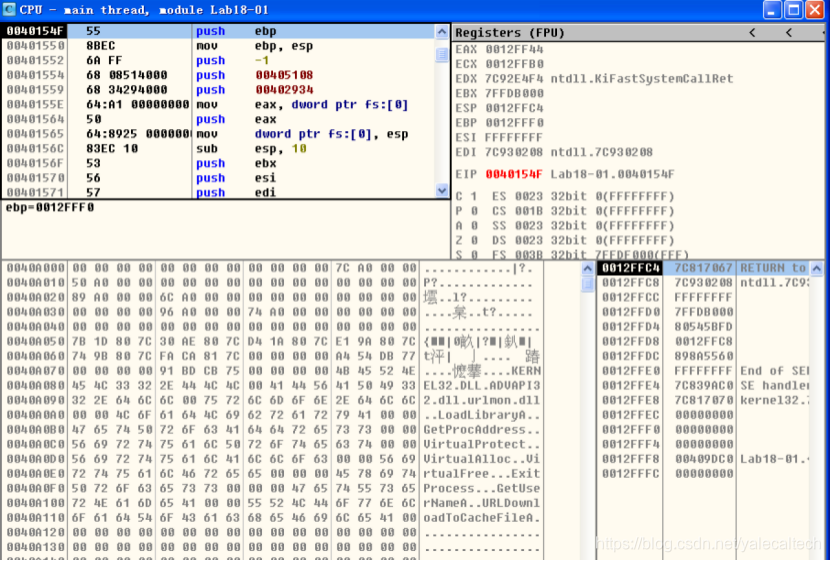

单步之后来到了0040154f

此处就是程序的入口点

右键,如下操作

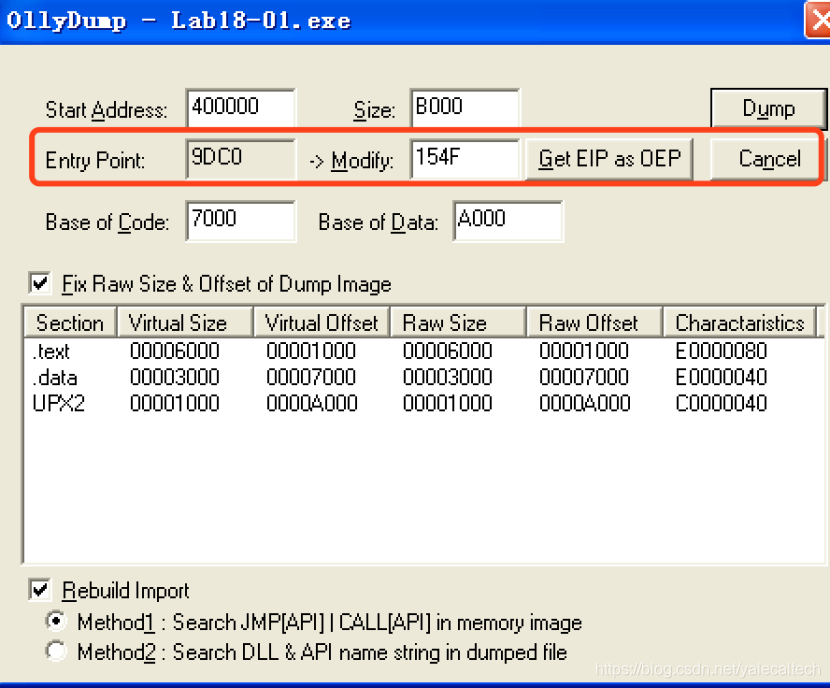

在弹出的窗口默认即可

红色框中就是将找到的oep重新下设置为入口点

点击dump

保存文件

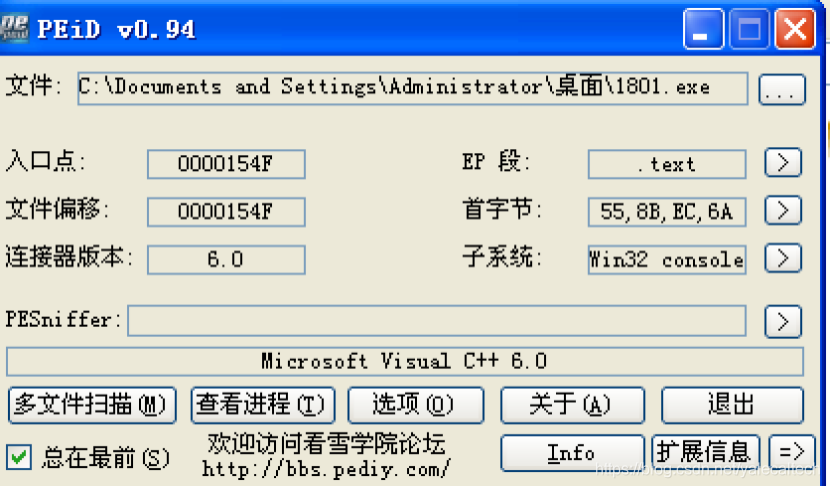

再用peid载入

可以看到此时已经成功脱壳了

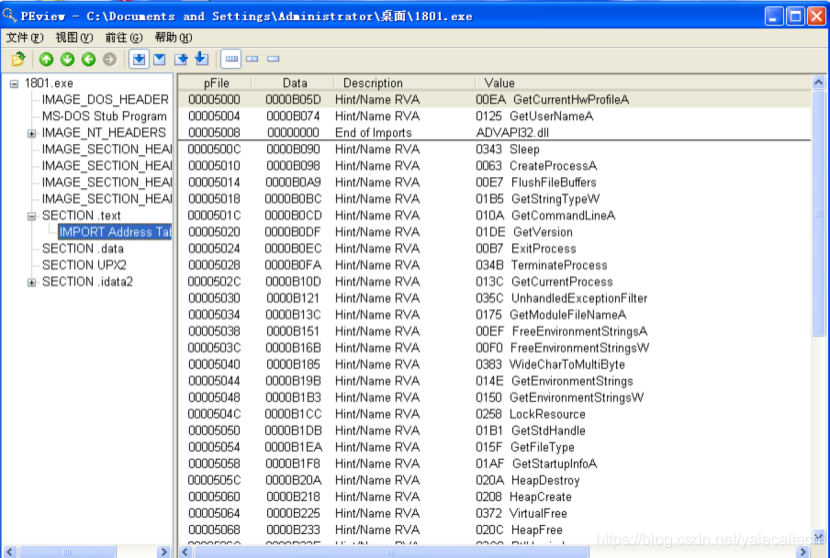

将转储的文件载入peivew

可以看到导入表等信息了,也证明了这一点

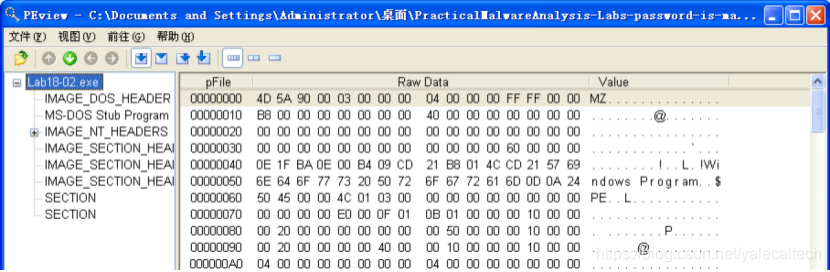

将Lab18-2载入peview

看不到导入表等信息

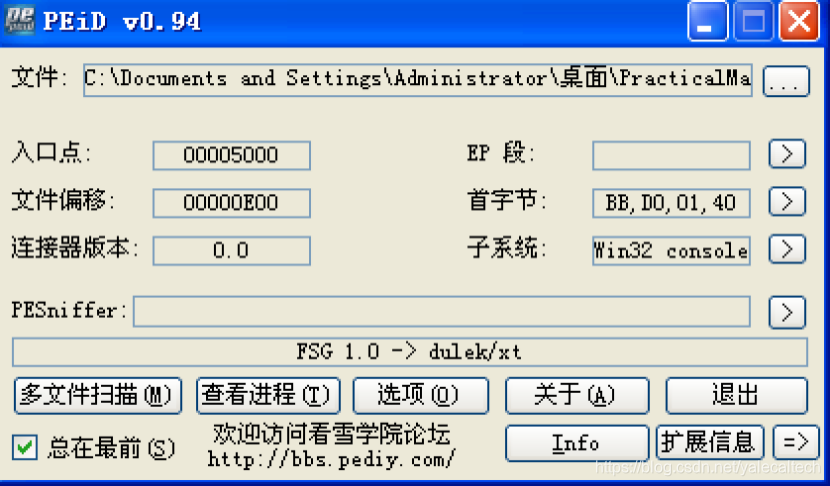

载入peid

可以看到加壳器是FSG 1.0 –》dulek/xt

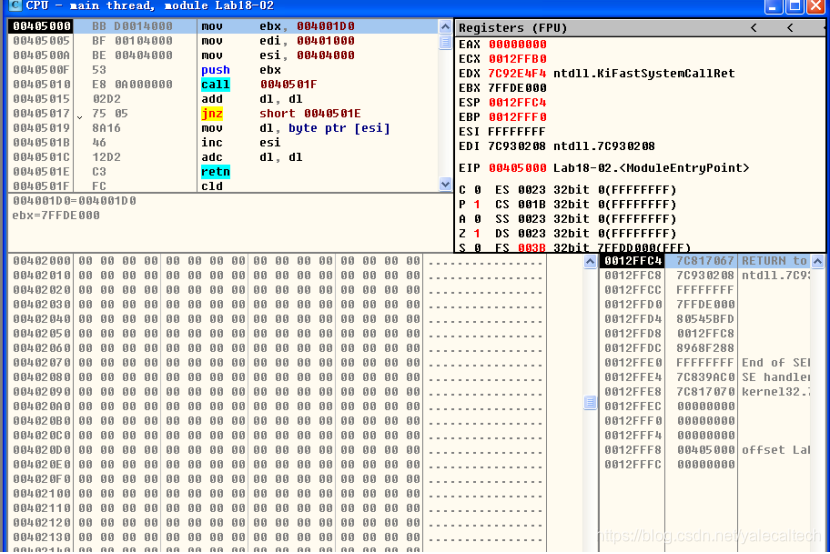

然后载入od手动脱壳

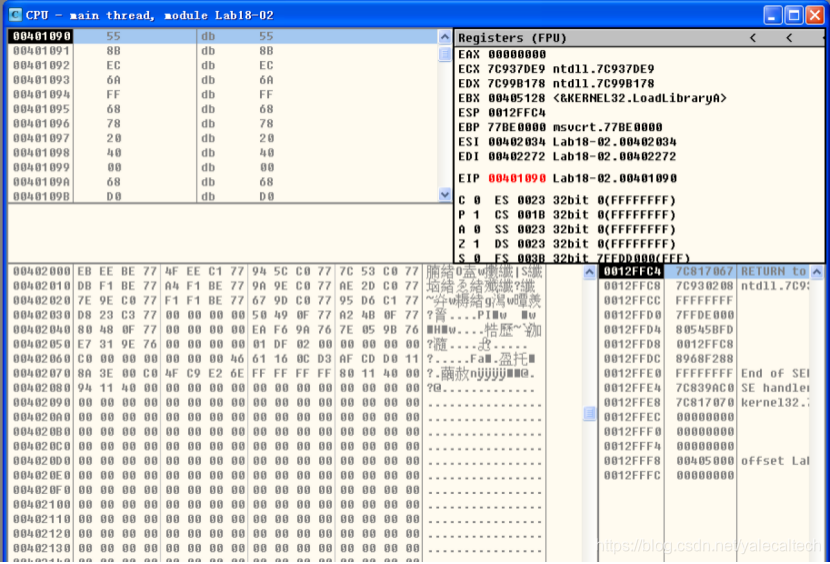

od默认的入口点是405000

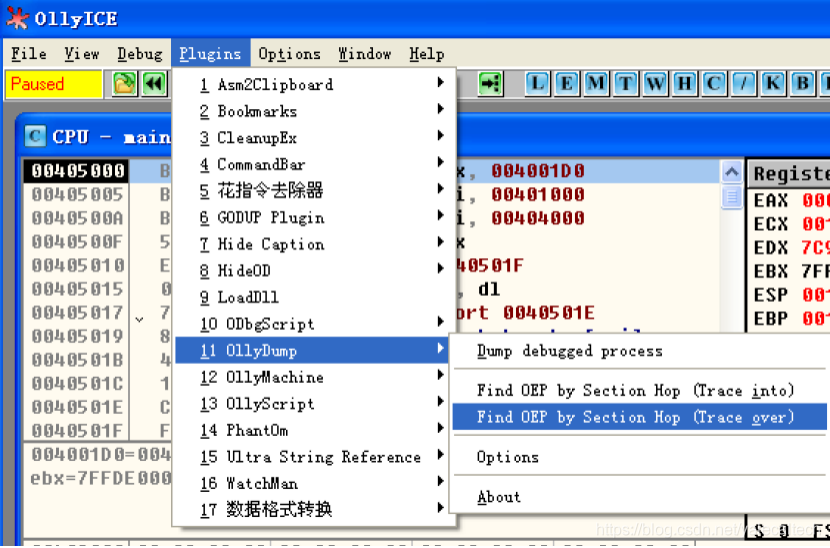

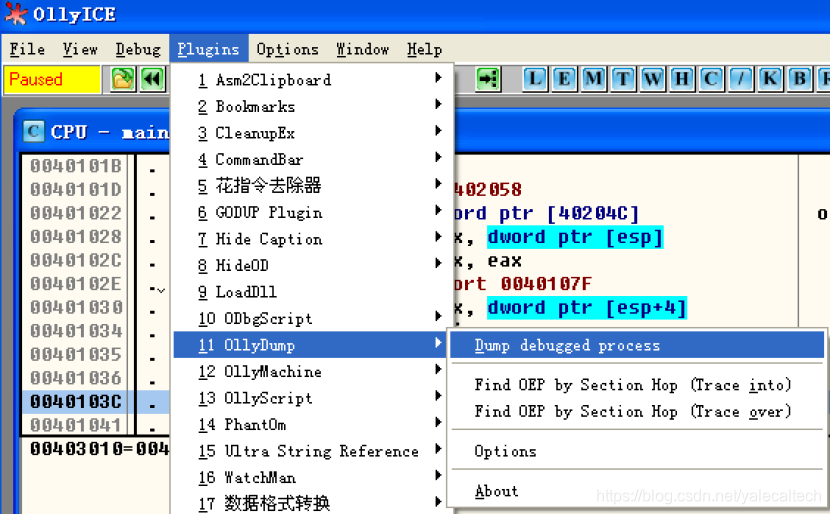

我们这次使用od插件中的Section Hop选项查找oep,如下操作

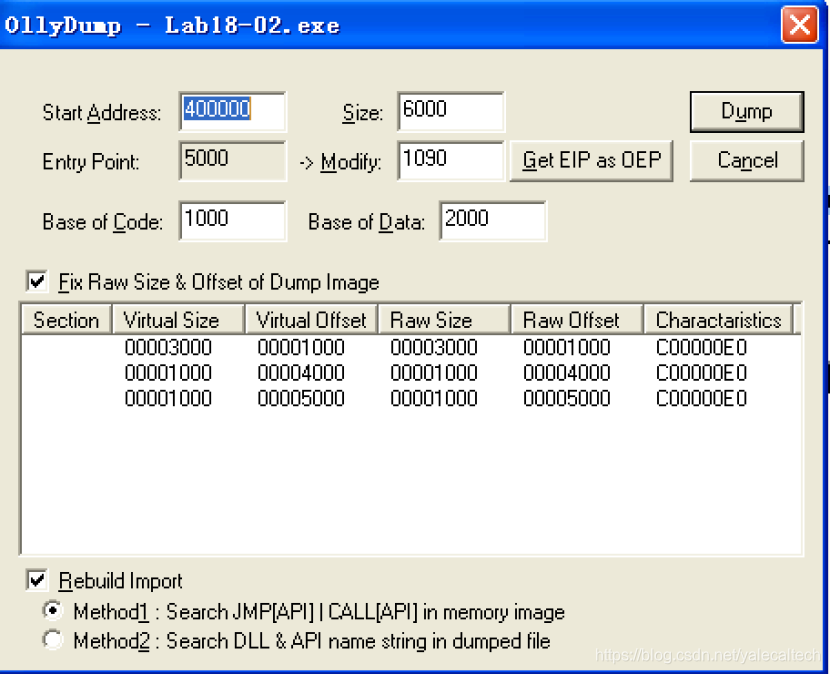

结果如下

程序停在了401090

PE文件的第一段可执行指令通常位于0x00401000.距离401090只有0x90字节,说明这应该就是oep了

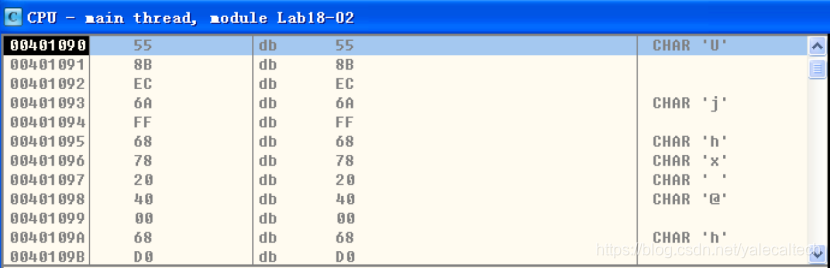

但是od没有正确地将这里识别为指令

而是如上所示

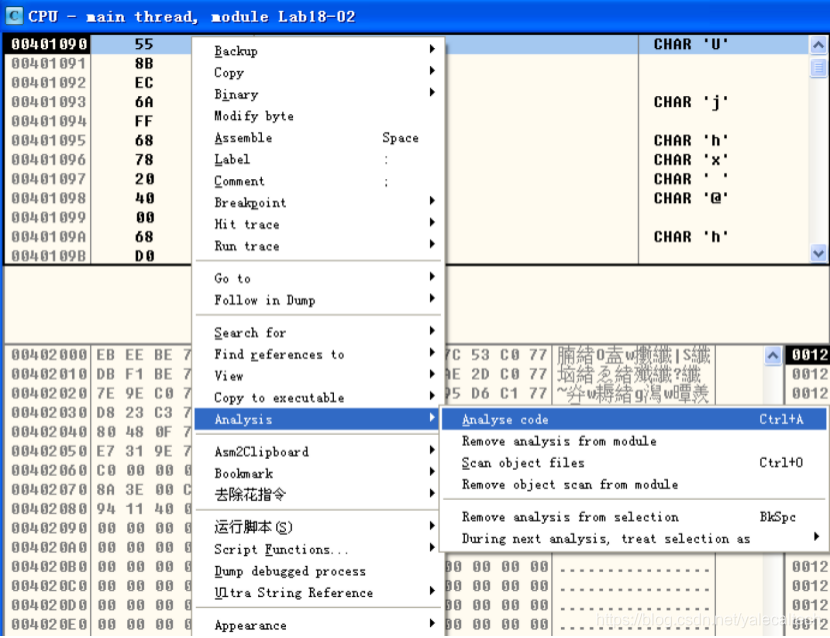

我们需要强制od反汇编这些代码,如下操作即可

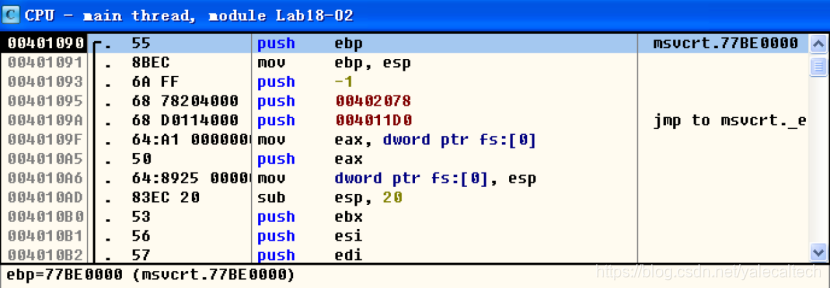

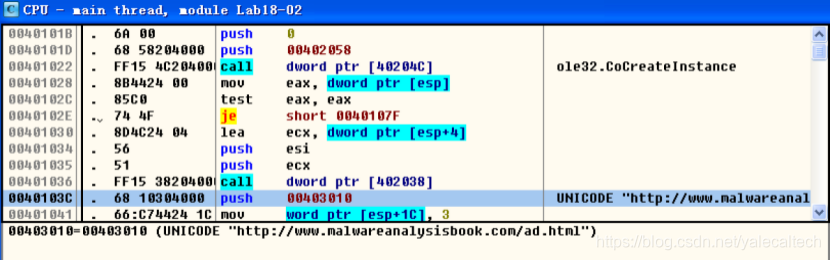

结果如下

我们在下面不远处还看到了网址

说明这确实不是脱壳存根

接着我们将其转储到硬盘

点击dump

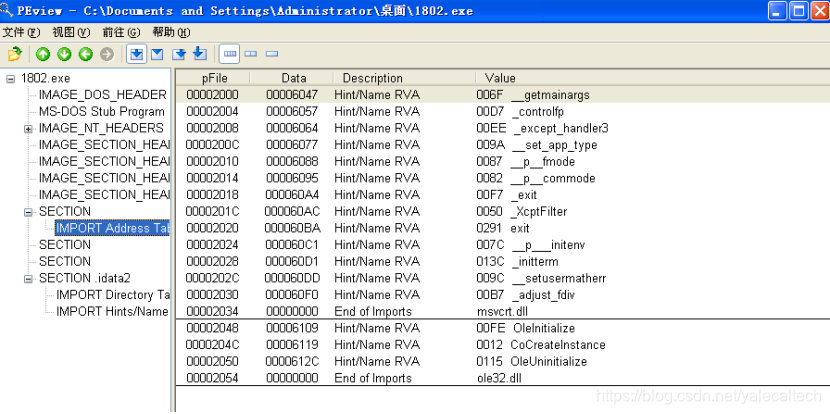

将转储后的文件载入peview

此时可以查看导入表等信息了,说明我们脱壳成功了

参考:

1.《恶意代码分析实战》

943

943

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?