########openssh-server########

<功能:让远程主机可以通过网络访问sshd服务,开始一个安全的shell>

##客户端的连接方式##

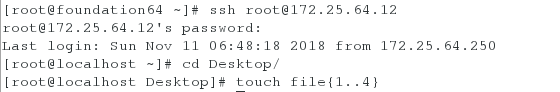

1. ssh 远程主机用户@远程主机ip ##通过一台主机访问另一台主机

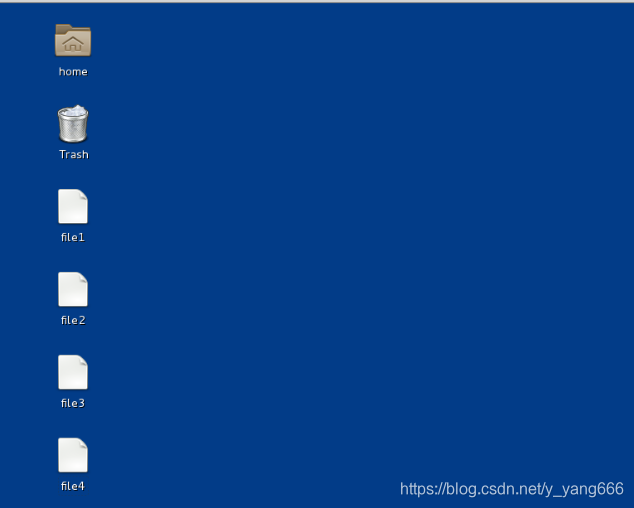

ssh root@172.25.64.12我通过真机访问到ip为172.25.64.12这台虚拟机的桌面建立四个

文件,以便观察

<ssh 远程主机用户@远程主机ip -X ##调用远程主机图形工具>

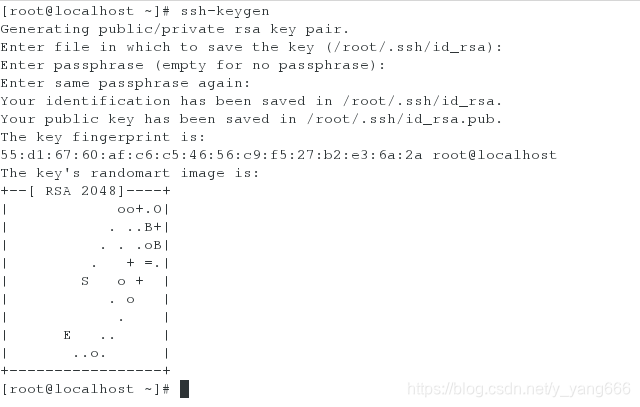

###sskey加密###

1.生成公钥私钥:ssh-keygen

<id_rsa 私钥,就是钥匙>

<id_rsa.pub 公钥,就是锁>

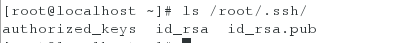

2.添加key认证方式(就是给自己主机挂锁)

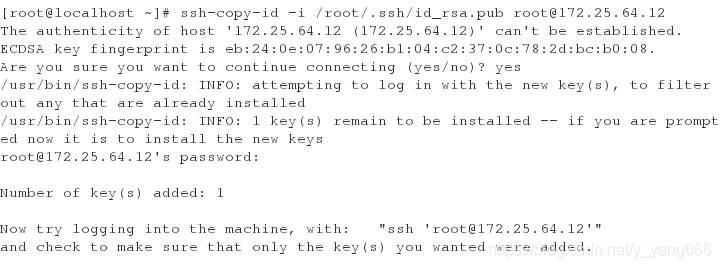

ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.25.64.12 ##给自己主机root用户挂锁

ssh-copy-id ##添加key认证方式工具

-i ##指定加密key文件

/root/.ssh/id_rsa.pub ##加密key

root ##加密用户为root

172.25.64.12 ##被加密主机ip

3. 分发钥匙给client主机

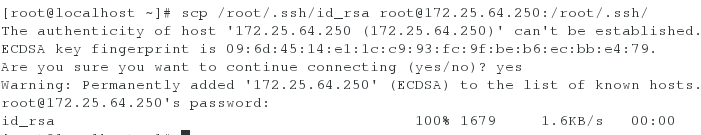

scp /root/.ssh/id_rsa root@172.25.64.250:/root/.ssh/ ##分发钥匙给client主机root用户

<scp /root/.ssh/id_rsa yy@172.25.64.250:/home/yy/.ssh/ ##分发钥匙给client普通用户>

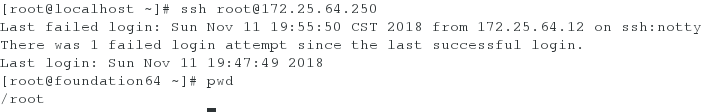

4. 测试 ssh root@172.25.64.12 ##不需要密码可以直接连接

###提升openssh的安全级别###

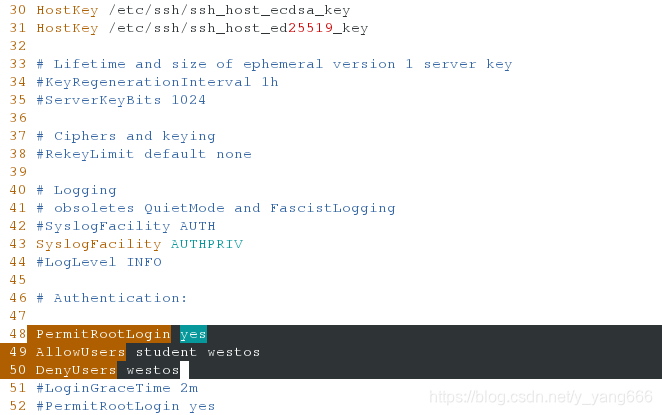

1. vim /etc/ssh/sshd_config ##openssh-server配置文件

PermitRootLogin yes|no ##是否允许超级用户登录,yes为允许,no为不允许

AllowUsers student yy ##用户白名单,只有在名单中出现的用户可以用sshd建立shell

PermitAuthentication yes|no ##是否开启用户密码认证,yes为开启,no为不开启

DenyUsers yy ##用户黑名单,名单中出现的用户不能用sshd建立shell

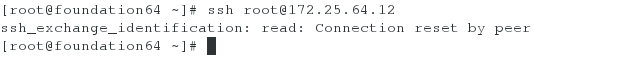

2.控制sshd客户端访问

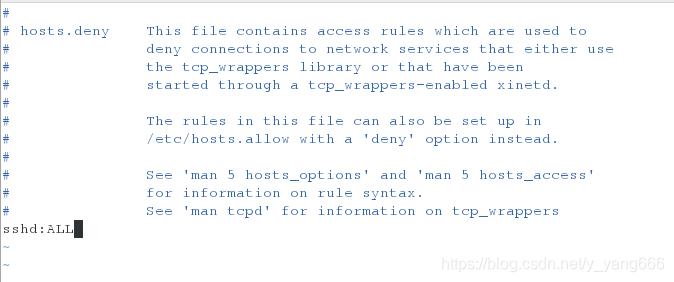

vim /etc/hosts.deny

sshd:ALL ##拒绝所有人连接sshd服务

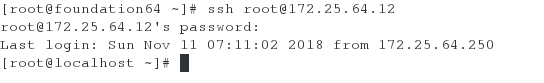

vim /etc/hosts.allow

sshd"172.25.64.250 ##允许250主机连接sshd

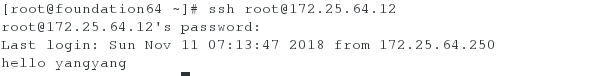

3.ssh登录提示符修改

vim /etc/motd ##配置文件

添加hello yangyang,则登录后会显示这个字符

sshd服务

最新推荐文章于 2024-09-21 18:01:30 发布

2029

2029

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?