背景:早上发现安全监控系统告警,某服务器存在Webshell

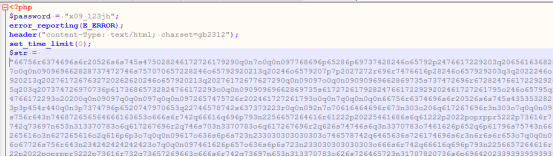

访问这个后门(shopex4s7.php),吓我一跳,我胆小啊:

查看该后门创建及访问时间:

![]()

锁定攻击ip与访问时间,发现了另一个新的后门链接:

接着溯源发现攻击者通过某个富文本编辑器上传的后门,备份清理后门,堵上漏洞。。。。

重点来了:

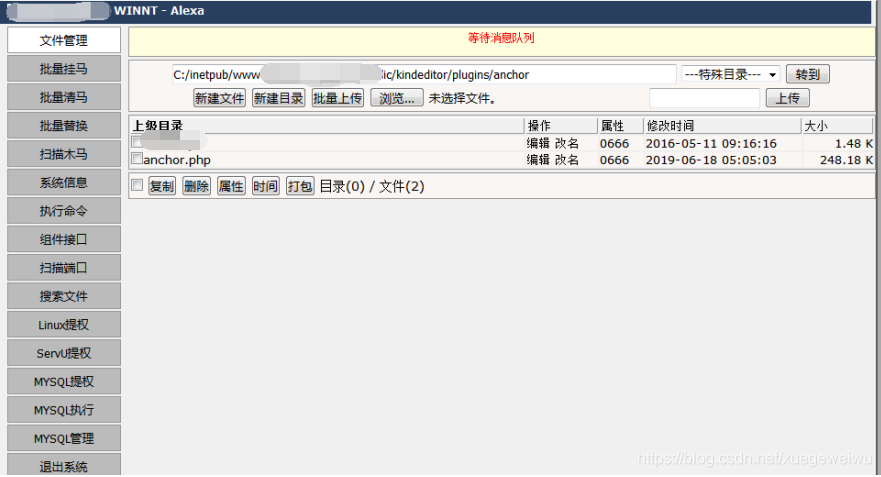

访问该大马anchor.php,功能很强大:

问题是,主机入侵检测系统(HIDS)竟然没扫出这个后门,而且就在前一天我用深信服的WebshellKill工具也都没扫出来。

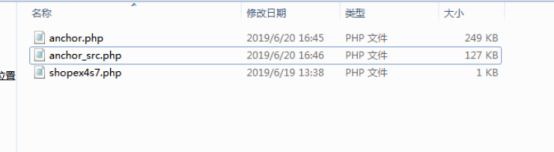

下载这个后门研究一下:

1、先用深信服的工具扫描:

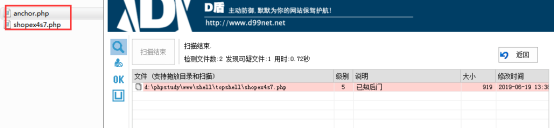

2、再用D盾扫描,只扫出了1个:

开始分析anchor.php:

代码如下:

该脚本大致逻辑:

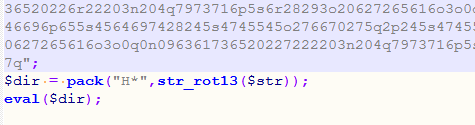

0x01:先用str_rot13()对后门脚本进行编码,再用unpack进行HEX转码得到一长串字符串$str。

0x02: 再用str_rot13()和pack()对Str进行复原,得到$str源码。

0x03:最后用eval()执行复原的代码

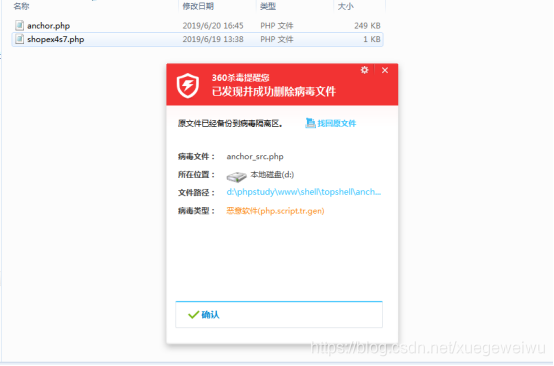

最后把$str的源码写入脚本anchor_src.php,使用360杀毒扫描如下:

总结:深信服webshellkill、360杀毒、D盾 Webshell规则库都不能识别该后门(anchor.php)。

最后发现该后门实际上应该 Spider PHP Shell (SPS-3.0) ,然后做了隐藏,且功能非常强大,通过该后门能干的事很多。

主要扫描工具无法识别的强大WebShell

主要扫描工具无法识别的强大WebShell

786

786

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?