A-1任务一 登录安全加固

目录

3.以普通帐户mysql安全运行mysql服务,禁止mysql以管理员帐号权限运行;

7.对Web网站进行HTTP重定向HTTPS设置,仅使用HTTPS协议访问网站(Windows)(注:证书颁发给test.com 并通过https://www.test.com访问Web网站)。

12.Linux系统使用iptables禁止别人ping通。

13.指定触发SYN洪水攻击保护所必须超过的TCP连接请求数阈值为5;

14.指定处于SYN_RCVD状态的TCP连接数的阈值为500;

15.指定处于至少已发送一次重传的SYN_RVCD状态中的TCP连接数的阈值为400。

1.密码策略(Windows,Linux)

a.设置最短密码长度为14;

Linux:

配置/etc/login.defs文件

修改

PASS_MIN_LEN 14

Windows:

win+R输入gpedit.msc打开本地组策略编辑器

计算机配置-》Windows设置-》安全设置-》账户策略-》密码策略

b.一分钟内仅允许4次登录失败,超过4次,登录帐号锁定1分钟。

Linux:

配置/etc/pam.d/login文件

添加

auth required pam_tally2.so deny=5 unlock_time=60 even_deny_root root_unlock_time=60

Windows:

win+R输入gpedit.msc打开本地组策略编辑器

计算机配置-》Windows设置-》安全设置-》账户策略-》账户锁定策略

2.用户安全管理

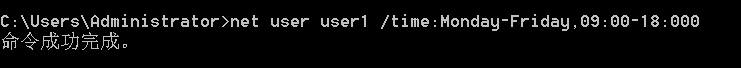

a.设置user1用户只能在上班时间(周一至周五的9:00~18:00可以登录,将user1的登录时间配置界面截图;

Windows:

Win+R输入cmd

输入

net user user1 /time:Monday-Friday,09:00-18:00

net user user1 查看

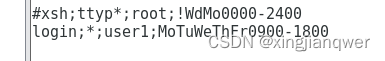

Linux:

配置/etc/security/time.conf文件

添加

login;*;user1;MoTuWeThFr0900-18

b.在组策略中只允许管理员账号从网络访问本机;

Windwos:

Win+R输入secpol.msc打开本地安全策略

本地策略-》用户权限分配

c.设置操作系统中的关键目录(system32、hosts、Program Files、Perflogs)的权限为最优状态,即仅允许管理员用户进行读取及运行。

Windows:

首先找到

hosts文件的位置,C:\Windows\System32\drivers\etc右键hosts文件属性 -> 安全 -> 高级 -> 所有者

将所有者改为管理员组

高级 -> 权限 -> 更改权限

将包括可从该对象的父项继承的权限取消勾选

弹出窗口,点击删除

点击添加,将Administrators组加入,设置权限为读取和运行

剩下的

system32、ProgramFiles、Perflogs设置方法都一样

A-2任务二 数据库安全策略

3.以普通帐户mysql安全运行mysql服务,禁止mysql以管理员帐号权限运行;

Linux

这里并没有说明

mysql服务的操作系统,但是配置参数都是一样的vim /etc/my.cnf

在mysqld下方添加user=mysql,其实这个默认就有

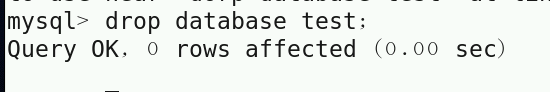

4.删除默认数据库(test);

登录

mysql,执行命令drop database test;

5.改变默认mysql管理员用户为:SuperRoot;

update mysql.user set password=mdt('P@ssw0rd1!') where user='user1';

A-3任务三 流量完整性

7.对Web网站进行HTTP重定向HTTPS设置,仅使用HTTPS协议访问网站(Windows)(注:证书颁发给test.com 并通过https://www.test.com访问Web网站)。

简要概括一下

创建http网站并设置域名 -> 安装CA证书颁发机构,自己给自己颁发一个证书 -> 使用申请的证书搭建https网站,并设置域名 -> 修改hosts文件可以使用www.test.com访问网站 -> 修改application.config可以强制修改https域名为www.tes.com -> 设置网站重定向,如下图

A-4任务四 事件监控

8.将Web服务器开启审核策略

登录事件 成功/失败;

特权使用成功;

策略更改成功/失败;

进程跟踪成功/失败。

Win + R -> secpol.msc -> 本地策略 -> 审核策略

A-5任务五 防火墙策略

9.Windows系统禁用445端口;

管理工具 -> 高级安全Windows防火墙 -> 右键入站规则 -> 新建规则

端口,下一步

特定端口,445端口,下一步

阻止连接,下一步,以后一直下一步设置名字完成即可

10.Windows系统禁用23端口;

23端口和上一题类似,把445端口改为23即可

11.Linux系统使用iptables禁用23端口;

由于不知道iptables禁用那一个端口,所以我们全部禁止

iptables -A INPUT -p tcp --dport 23 -j DROP

iptables -A INPUT -p udp --dport 23 -j DROP

iptables -A FORWARD -p tcp --dport 23 -j DROP

iptables -A FORWARD -p udp --dport 23 -j DROP

12.Linux系统使用iptables禁止别人ping通。

iptabls -A INPUT -p icmp --icmp-type 8 -j DROP

A-6任务六 IP协议安全配置

13.指定触发SYN洪水攻击保护所必须超过的TCP连接请求数阈值为5;

找打注册表路径

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters

右键空白区域,新建DWORD(32-位)值,名称为SynAttackProtect

值为2,启动SYN攻击保护

继续新建

DWORD(32-位)值,名称为TcpMaxPortsExhausted,值为5

14.指定处于SYN_RCVD状态的TCP连接数的阈值为500;

继续新建

DWORD(32-位)值,名称为TcpMaxHalfOpen,值为500

15.指定处于至少已发送一次重传的SYN_RVCD状态中的TCP连接数的阈值为400。

继续新建

DWORD(32-位)值,名称为TcpMaxHalfOpenRetried,值为400

本文档详细介绍了针对Windows和Linux系统的安全加固措施,包括登录安全、数据库安全、流量完整性、事件监控、防火墙策略以及IP协议安全配置等方面的具体操作步骤。

本文档详细介绍了针对Windows和Linux系统的安全加固措施,包括登录安全、数据库安全、流量完整性、事件监控、防火墙策略以及IP协议安全配置等方面的具体操作步骤。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?