一、概述

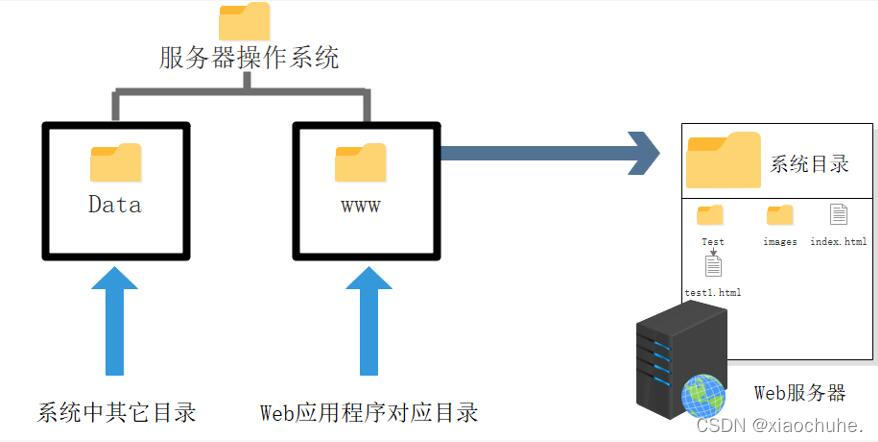

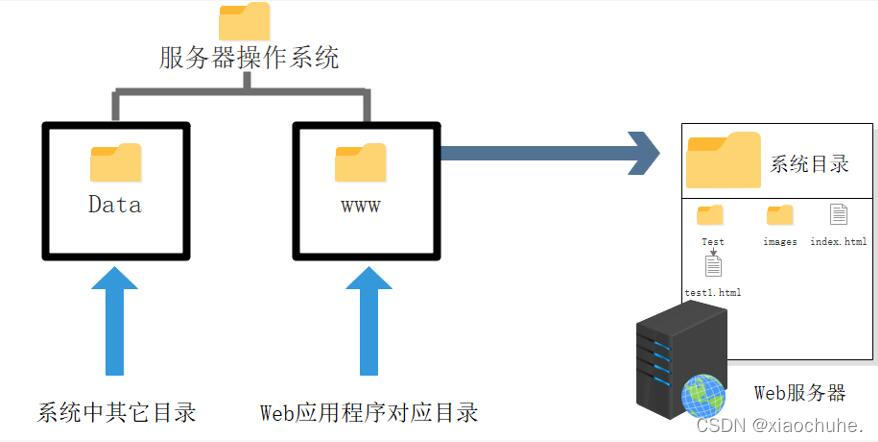

文件包含漏洞是指通过构造一个恶意URL来读取非WEB目录中的文件。正常情况下用户通过浏览器访问的范围被限制在被限制在WEB目录里,系统中的其他目录是无法访问的。

以PHP为例,服务器在执行一个PHP文件的时候,可以加载并执行其他文件的php代码,这个功能是通过以下四个函数其中之一来实现的:

(1)incllude()

(2)require()

(3)include_once()

文件包含漏洞是指通过构造一个恶意URL来读取非WEB目录中的文件。正常情况下用户通过浏览器访问的范围被限制在被限制在WEB目录里,系统中的其他目录是无法访问的。

以PHP为例,服务器在执行一个PHP文件的时候,可以加载并执行其他文件的php代码,这个功能是通过以下四个函数其中之一来实现的:

(1)incllude()

(2)require()

(3)include_once()

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?