misc

1.can_has_stdio?

下载文件后,得到如下图

+

++

+++

++[>

+>++>

+++>++

++>++++

+>++++++

>+++++++>

++++++++>+

++++++++>++

++++++++>+++

++++++++>++++

++++++++>+++++++++++++>++++++++++++++>+++++++++++++++>++

++++++++++++++<<<<<<<<<<<<<<<<-]>>>>>>>>>>>>>--.++<<

<<<<<<<<<<<>>>>>>>>>>>>>>----.++++<<<<<<<<<<<<<<

>>>>>>>>>>>>+.-<<<<<<<<<<<<>>>>>>>>>>>>>-.+<

<<<<<<<<<<<<>>>>>>>>>>>>>>>+++.---<<<<<<

<<<<<<<<<>>>>>>>>>>>>>---.+++<<<<<<<

<<<<<<>>>>>>>>>>>>>>+++.---<<<<<

<<<<<<<<<>>>>>>>>>>>>>>-.+<<

<<<<<<<<<<<<>>>>>>>>>>>>

>>----.++++<<<<<<<<<<<<<

<>>>>>>>>>>>>+.-<<<<<<<<

<<<<>>>>>>>>>>>>>>--.++<<<

<<<<<<<<<<<>>>>>>>>>>>>>-.

+<<<<<<<<<<<<<>>>>>>>>>>>>>>

+++.---<<<<<< <<<<<<<<>>>>

>>>>>>>>-.+< <<<<<<<<<<<

>>>>>>>>>> >>>--.++<

<<<<<<<<< <<<>>>>>

>>>>>> >>>-.+

<<<<< <<<<<

<<< <>>

>> >>

>>>>>>>>++.--<<<<<<<<<<<<<<>>>>>>>>>>>>-.+<<<<<<<<<<<<>>>>>>>>>>>>>--.++<<<<<<<<<<<<<>>>>>>>>>>>>>>>---.+++<<<<<<<<<<<<<<<>>>>>>>>>>>>>>--.++<<<<<<<<<<<<<<>>>>>>>>>>>>-.+<<<<<<<<<<<<>>>>>>>>>>>>+.-<<<<<<<<<<<<>>>>>>>>>>>>>>--.++<<<<<<<<<<<<<<>>>>>>>>>>>>>----.++++<<<<<<<<<<<<<>>>>>>>>>>>>-.+<<<<<<<<<<<<>>>>>>>>>>>>>>.<<<<<<<<<<<<<<>>>>>>>>>>>>>>++.--<<<<<<<<<<<<<<>>>>>>>>>>>>>>-.+<<<<<<<<<<<<<<>>>>>>>>>>>>>--.++<<<<<<<<<<<<<>>>>>>>>>>>>>+.-<<<<<<<<<<<<<>>>>>>>>>>>>>>>----.++++<<<<<<<<<<<<<<<>>>>>>>>>>>>>>>>---.+++<<<<<<<<<<<<<<<<.

在brainfuck解释器上运行即可得到flag flag{esolangs_for_fun_and_profit}

2.Erik-Baleog-and-Olaf

下载文件后得到一个没有后缀的文件,丢进HXD中发现png

将文件后缀改为.png,得到一张图片,根据文件提示用stegsolve打开修改修改图片颜色,发现图片中二维码,找一张最能看的截图,再用stegsolve打开再调颜色,找一张最能看的用qr扫描即可

flag{#justdiffit}

3.János-the-Ripper

下载文件后在010里面看得到 50 4B 03 04,说明图片中含有一个压缩包,用foremost提取即可,这个工具在kali中使用还需要敲指令,而在随波逐流工具中直接把文件放进去就行

提取后得到压缩包爆破密码即可,密码为fish,打开文件得到flag flag{ev3n::y0u::bru7us?!}

4.Test-flag-please-ignore

下载完文件后得到 666c61677b68656c6c6f5f776f726c647d 用随波逐流解密后得到flag

flag{hello_world}

5.hong

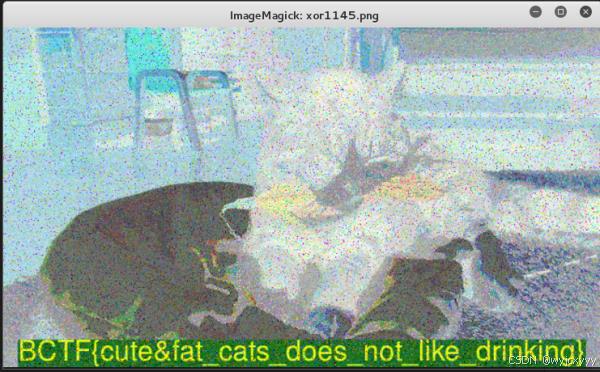

下载文件后得到一个mp3文件但是播放不了,那肯定被动了手脚,用binwalk扫描一下果然有东西,提取得到有两张图片,这一看第二图就有flag直接交,不看第一张图

BCTF{cute&fat_cats_does_not_like_drinking}

6.misc_pic_again

这一题考察lsb隐写,在stegsolve中打开

看到50 4B 03 04,这是zip文件头,保存为zip文件即可,打开文件后没有有用信息,丢尽hxd中

得到flag hctf{scxdc3tok3yb0ard4g41n~~~}

hctf{scxdc3tok3yb0ard4g41n~~~}

web

1.view_source

启动靶机,先看源码,flag被注释了 cyberpeace{3257311eac0929512dca20870dba2d4c}

cyberpeace{3257311eac0929512dca20870dba2d4c}

2.get_post

启动靶机后,按照要求get方式提交一个名为a,值为1的变量 /?a=1,然后以POST方式随便提交一个名为b,值为2的变量,用hakber

得到flag Cyberpeace{865f02f534869c8baf11463ec4b3bb47}

3.robots

解题前先去了解一下robots协议

robots协议,也称为爬虫协议或机器人协议,其全称为“网络爬虫排除标准”(Robots Exclusion Protocol)。这个协议通过一个名为robots.txt的文件来实现,该文件通常放置在网站的根目录下。robots.txt文件的主要作用是告知搜索引擎的爬虫(蜘蛛)哪些页面可以被抓取,哪些页面不可以被抓取。

那么访问robots.txt文件,

然后再访问 f1ag_1s_h3re.php得到flag cyberpeace{e9dffef854160a0802e7d5710276d141}

4.backup

解题前先了解备份文件,在后面加后缀.bak,访问后下载一个bak文件,再删除后缀.bak,打开文件后得到flag

Cyberpeace{855A1C4B3401294CB6604CCC98BDE334}

5.cookie

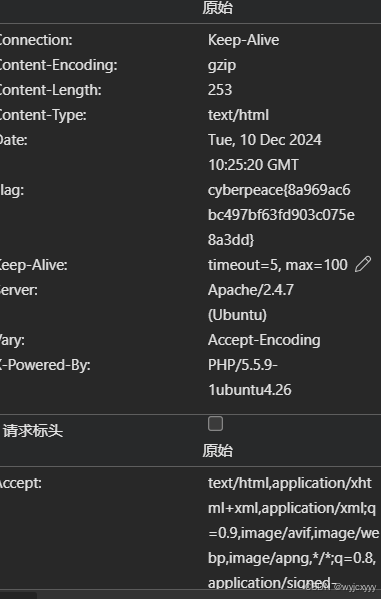

根据题目描述启动靶机后就看看cookie里有什么,如图

访问cookie.php文件,得到提示

那就看看表头有什么信息

得到flag cyberpeace{8a969ac6bc497bf63fd903c075e8a3dd}

6.disabled_button

启动靶机后,界面有一个不能点的按钮,那就要把它变为能点的按钮,先看源码,第十九行

<input disabled class="btn btn-default" style="height:50px;width:200px;" type="submit" value="flag" name="auth" />

disabled:这个属性表示按钮在初次加载时是禁用的,用户不能进行交互。

只要把disabled删掉即可,打开控制台,删掉disabled,那个按钮就可以点了

得到flag cyberpeace{cb1e6bcd39a57105360bbe9b5e10166e}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?