文章目录

网站源码

bak文件

vim缓存

.DS_Store

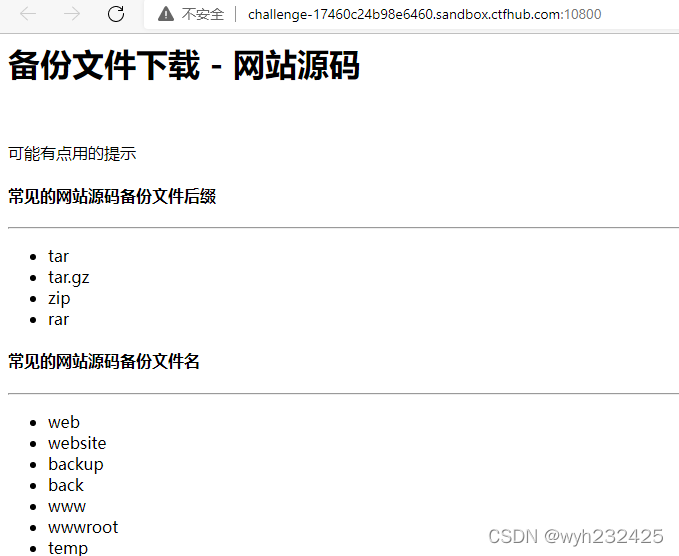

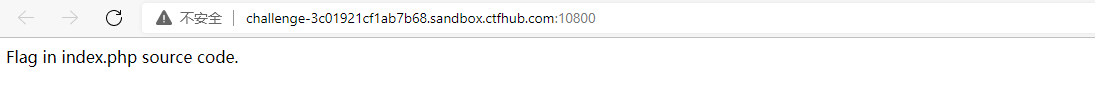

一 网站源码

(1)点开环境打开相关页面

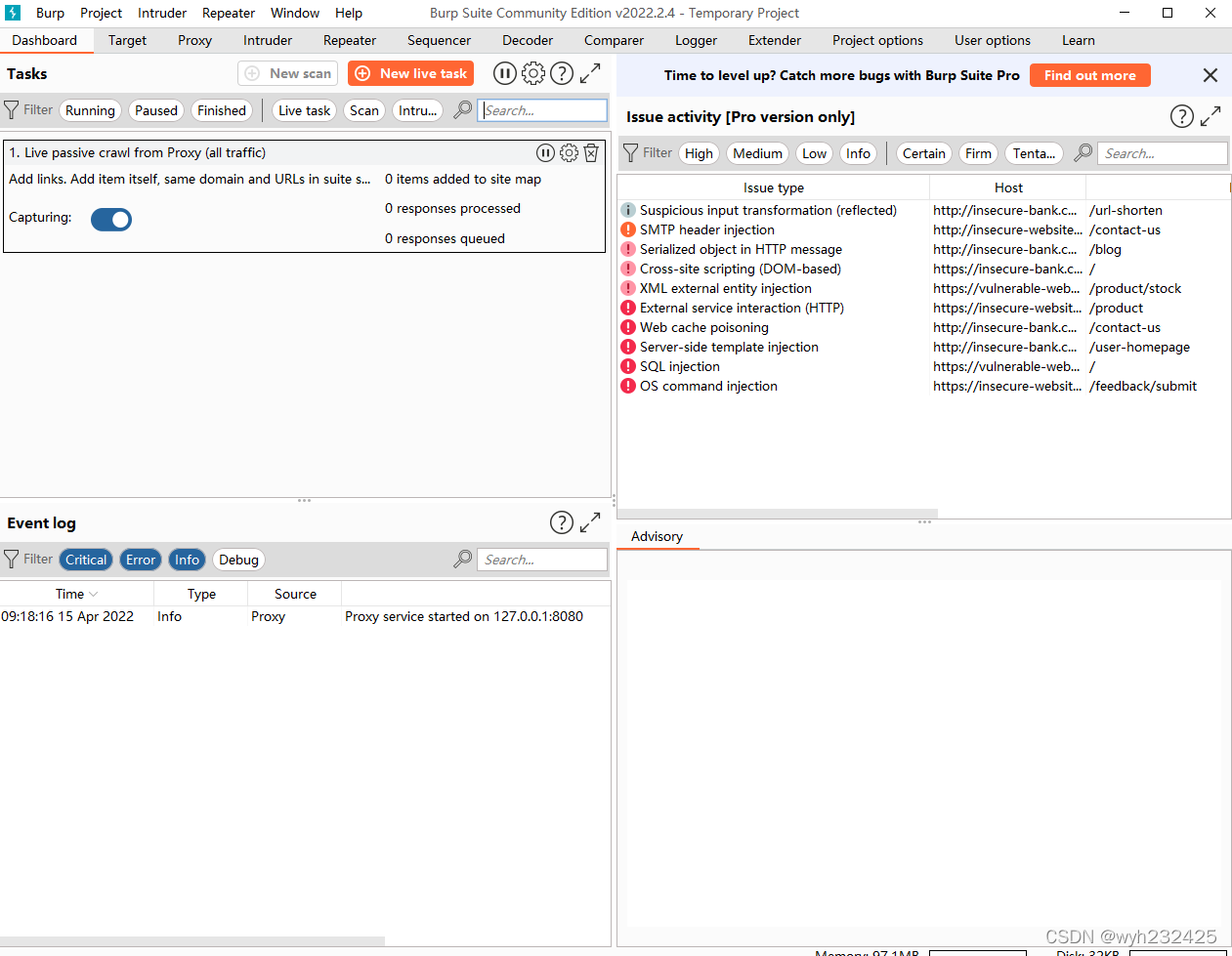

(2)通过有效渠道下载Burp Suite Community Edition并打开软件

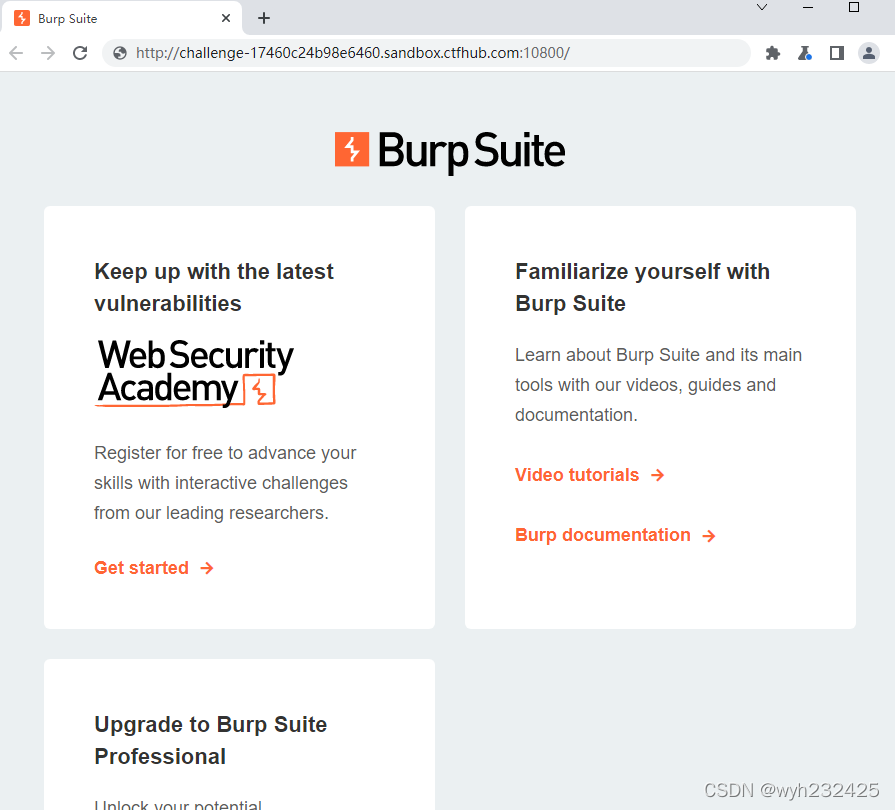

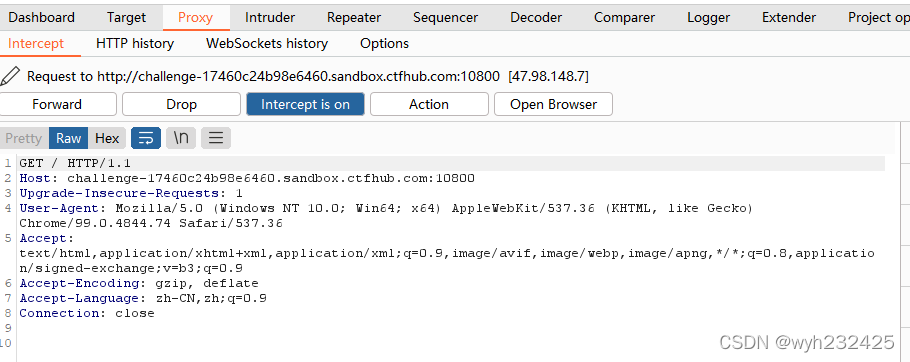

(3)点击proxy中的intercept,再点击OPen browser,打开网站后将环境显示的网址输入后运行。

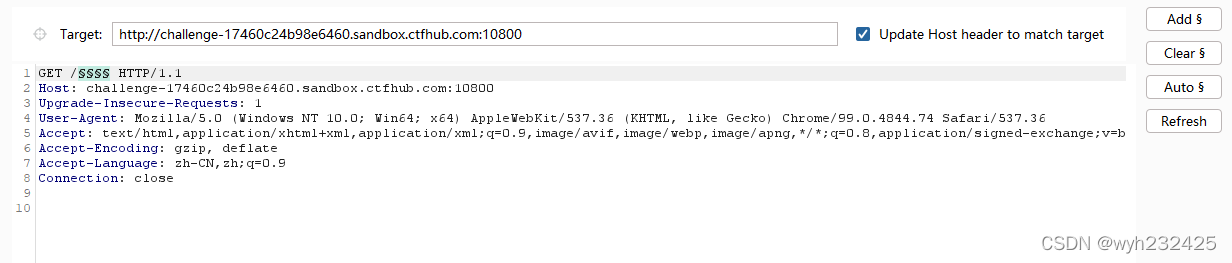

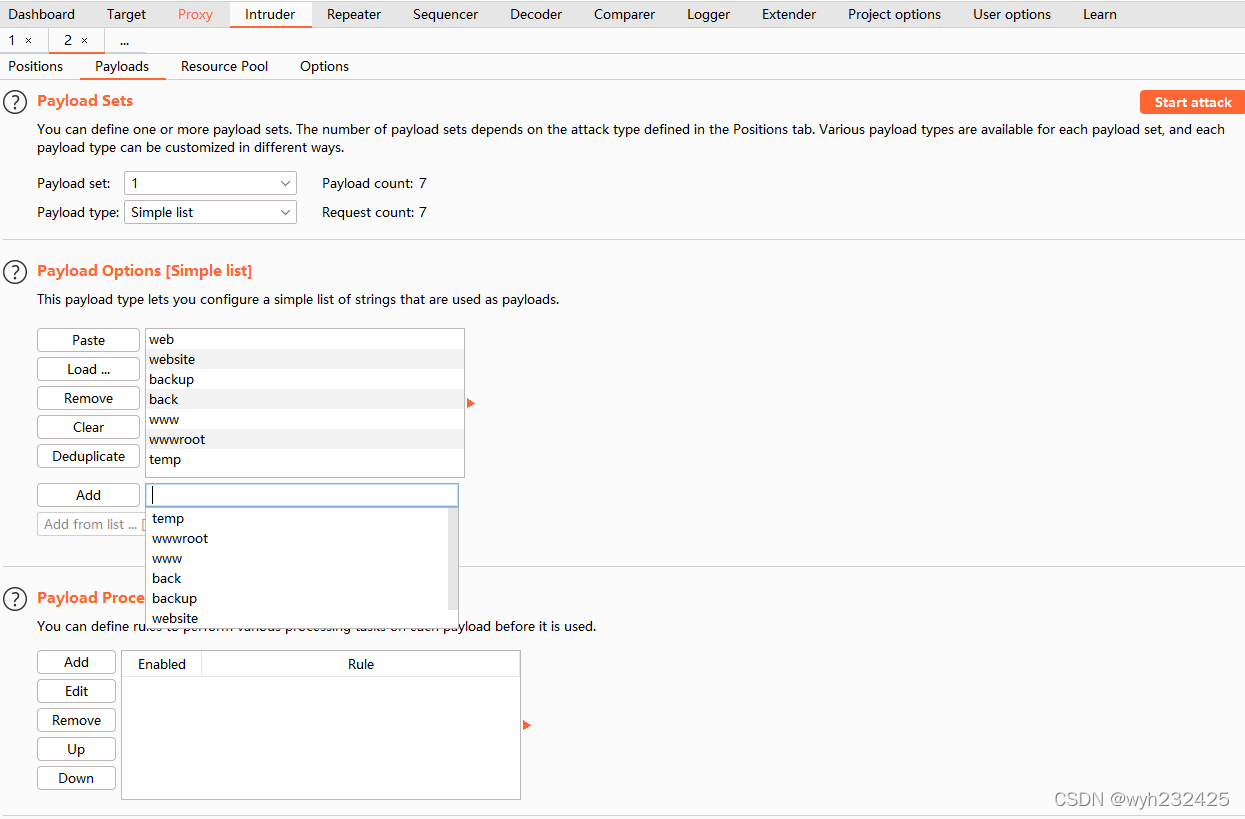

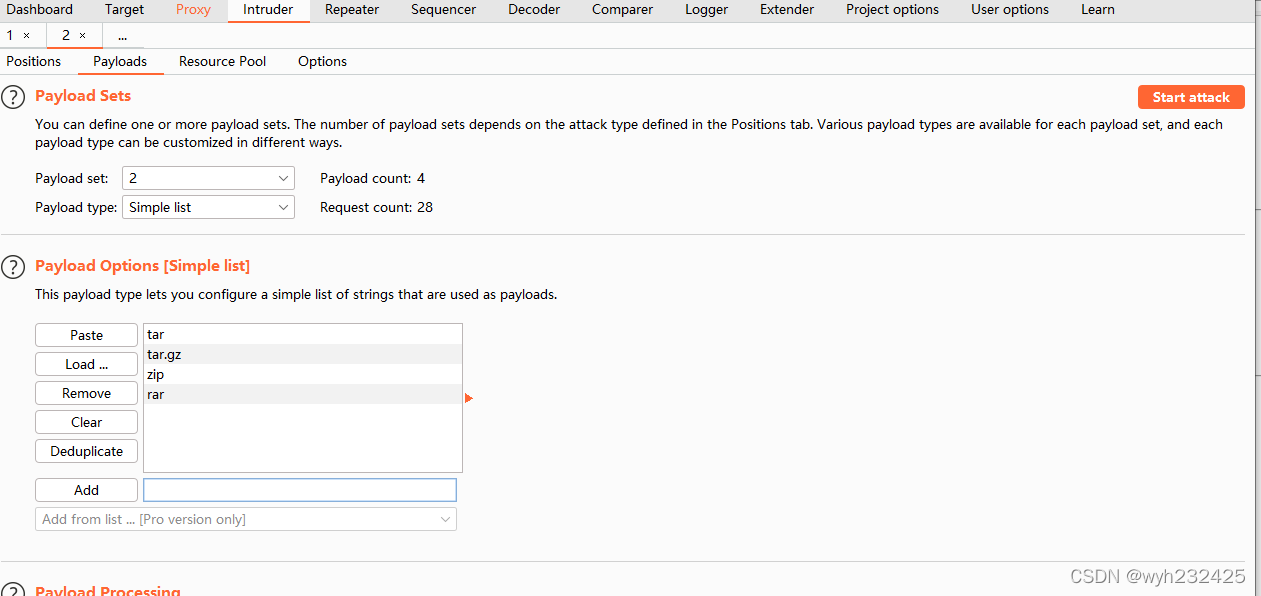

(4)开始暴力破解,点击send to intruder,然后点击intruder中的攻击类型(attack type),选择cluster bomb,然后对代码首处的地方输入爆破命令,最后编辑payloads中的信息即可进行攻击。

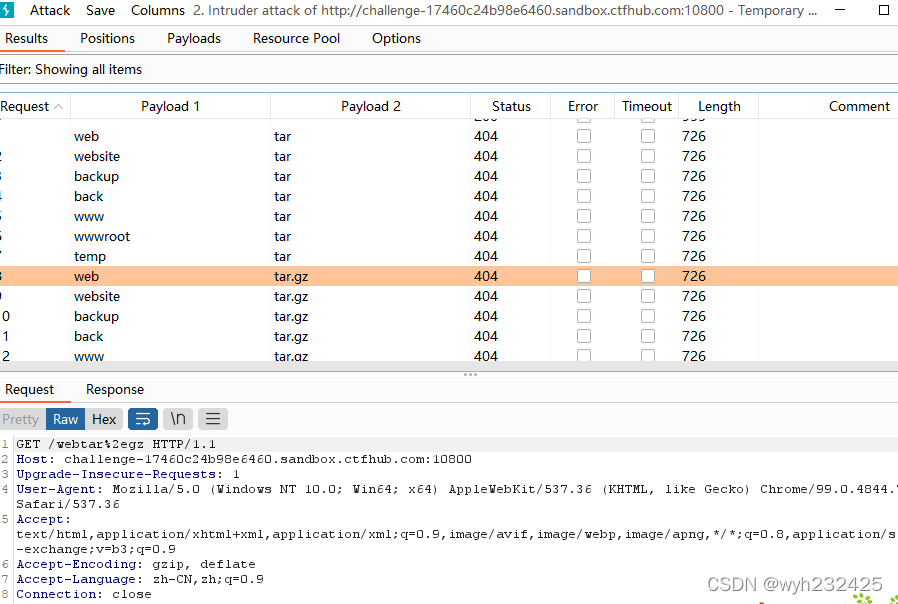

(5)攻击后会显示文本文档为爆破后的结果,然后将文本文档的名字按照格式输入环境内的网址,得到下载的文件,最后再把文件名以同样的方法输入得到flag。

二 bak文件

(1)访问项目链接

(2)这个题目叫做bak文件,所以访问index.php.bak,发现有备份文件可下载,下载后打开即可看到flag

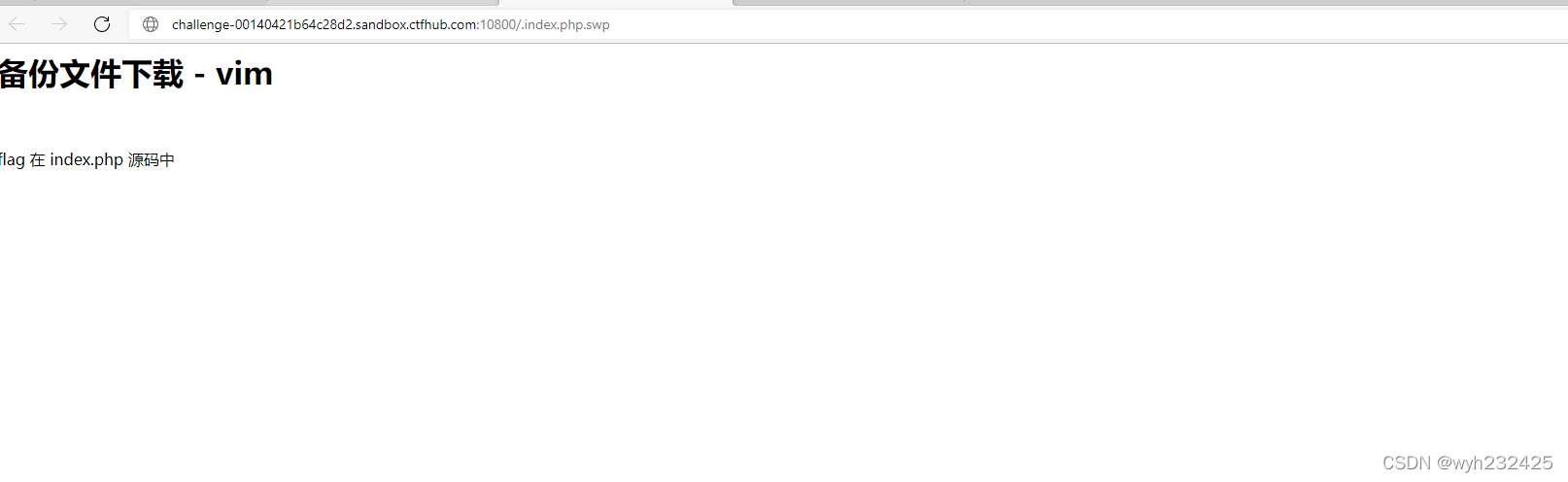

三 vim缓存

(1)访问项目链接后可看到flag在index.php源码中,使用正确格式搜索后并下载index.php.swp文件

(2)在linux环境下,使用vim -r 恢复打开文件后可看到flag

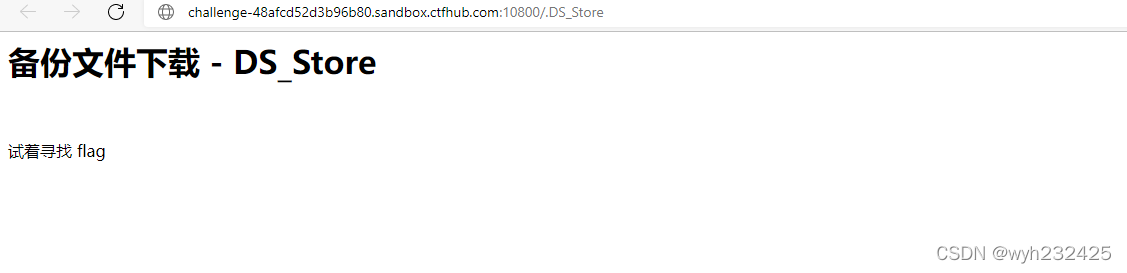

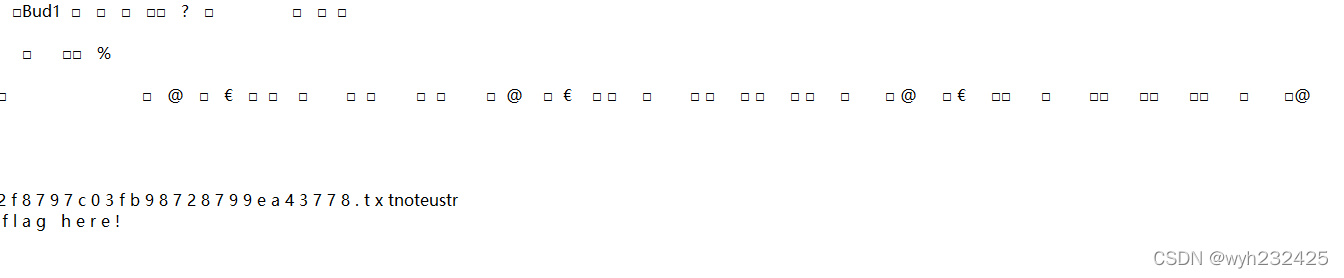

四 .DS_Store

(1)打开项目链接后尝试在 .DS_Store中寻找·flag,得到下载文件

(2)下载后发现是二进制文件,使用010editor打开,可看到flag here!字样

(3)尝试编辑得到一个文本文档,然后将文档名输入搜索即可得到flag。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?