Command Injection(High)

代码分析

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = trim($_REQUEST[ 'ip' ]);

// Set blacklist

$substitutions = array(

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);

// Remove any of the charactars in the array (blacklist).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

$html .= "<pre>{$cmd}</pre>";

}

?>

相比Medium级别的代码,服务器端对ip参数做了更多的过滤

$substitutions = array(

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

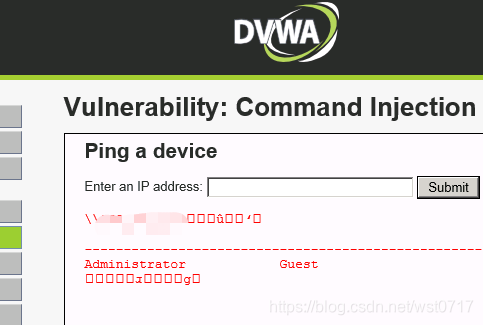

漏洞利用

黑名单看似过滤了所有的非法字符,但仔细观察到是把”| ”(注意这里|后有一个空格)替换为空字符,于是 ” |”成了“漏网之鱼”。

127.0.0.1|net user

Command 1 | Command 2

“|”是管道符,表示将Command 1的输出作为Command 2的输入,并且只打印Command 2执行的结果。

本文深入分析了一个高危的命令注入漏洞,通过代码示例详细解释了服务器端如何尝试过滤非法字符以防御攻击,但最终由于管道符的疏忽导致防御失效。文章揭示了在黑名单过滤机制中容易被忽视的安全隐患。

本文深入分析了一个高危的命令注入漏洞,通过代码示例详细解释了服务器端如何尝试过滤非法字符以防御攻击,但最终由于管道符的疏忽导致防御失效。文章揭示了在黑名单过滤机制中容易被忽视的安全隐患。

1640

1640

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?