基本常识

一

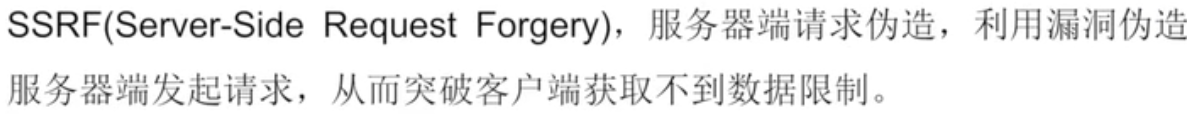

先来了解一下概念吧:

也就是说:能够对外发起请求的web应用都可能存在ssrf漏洞!

那么,要怎么判断确实存在漏洞呢

- 回显 当输入一个url返回一个对应的页面,例如输入www.baidu.com 会返回百度页面

- 响应时长 当访问一个页面上面的圈圈一直在转动的话,例如国内访问 谷歌

- DNS请求 利用类似DNSlog的网站

- 利用 nc 监听 在本地设置一个监听端口 ,用目标来访问

二

相关函数:

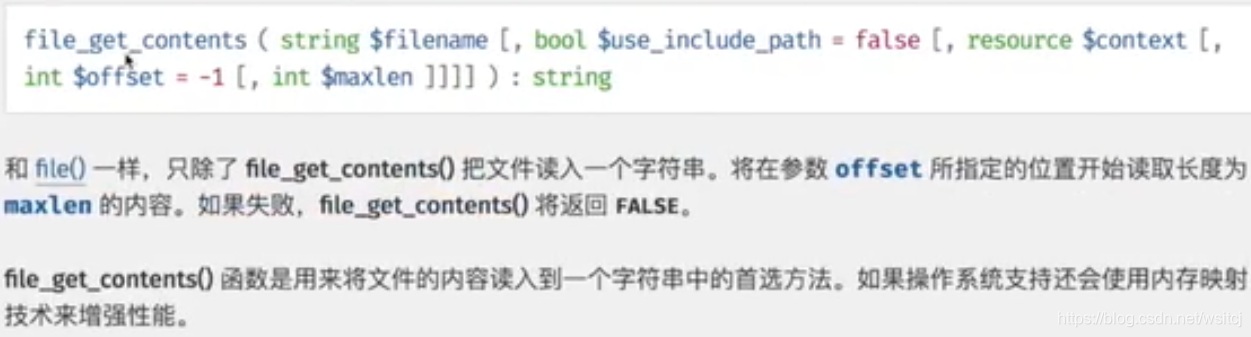

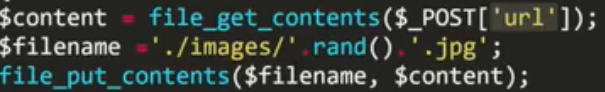

file_get_contents:

例如:

看是否存在漏洞,看他是否能访问内网地址

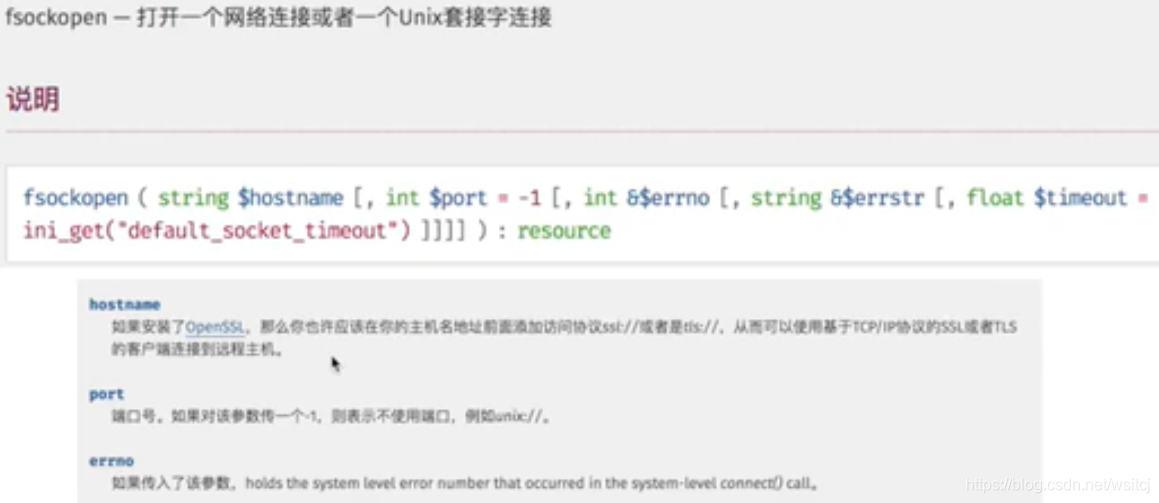

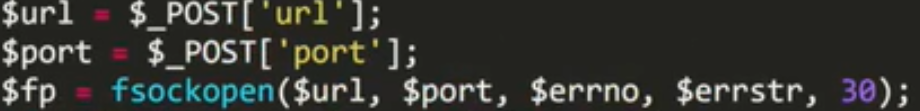

fsockopen

了解一下:

若应用场景是这样:

那么可以用来测试开放的服务与端口:

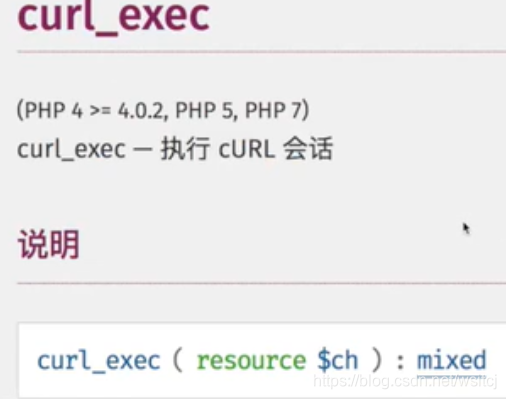

curl_exec

IP绕过

当我们利用漏洞访问我们想要的IP时发现有限制:

1、添加端口 127.0.0.1:80 默认是80端口

2、短网址 可以对想访问的网址进行短网址压缩 有在线网站

3、在我们想要访问的域名后加 xip.io 如:127.0.0.1.xip.io (原理有兴趣可以搜一下!)

4、进制转换 如 127.0.0.1 == 0177.0.0.1 == 0x7f.0.0.1 == 0x7f000001(16进制的整数形式) == http://2130706433(10进制整数形式)

5、在我们想要的IP后跟几个乱起八糟的参数 如 127.0.0.1?a=ajfhui ,无用的参数会被自动过滤

几个协议的利用

file协议,可以直接读取文件,也可以用来产看打开的服务…

dict 协议与file 产看服务方式相同

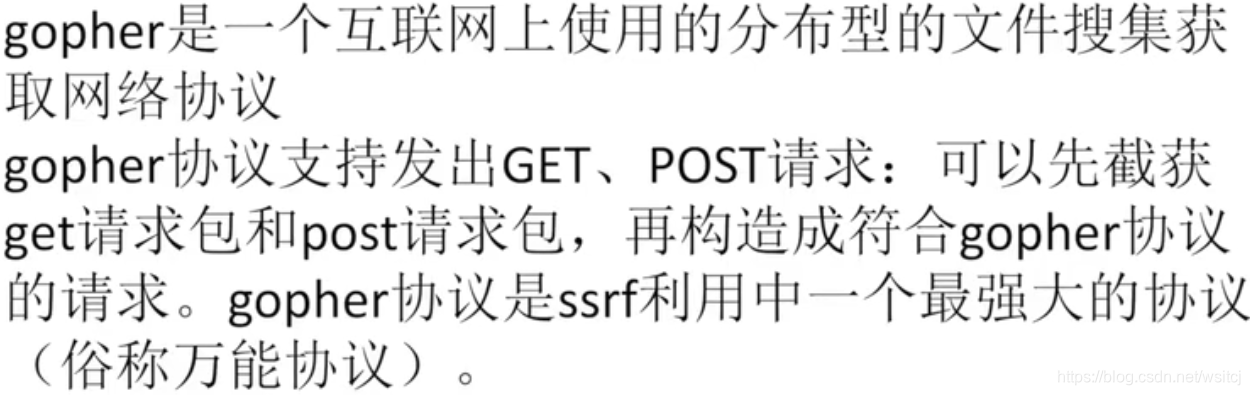

gopher协议

1063

1063