一、passware kit forensic从外部注册表文件提取密码

适用于不联网的情况下,例如2023盘古石杯的NAS取证

找到Windows/System32/config并在本地打开

将路径填充到config folder中

跑出来了John电脑对应的密码是paofen,NAS的密码是P@88w0rd

二、passware kit forensic字典攻击

选择加密文件

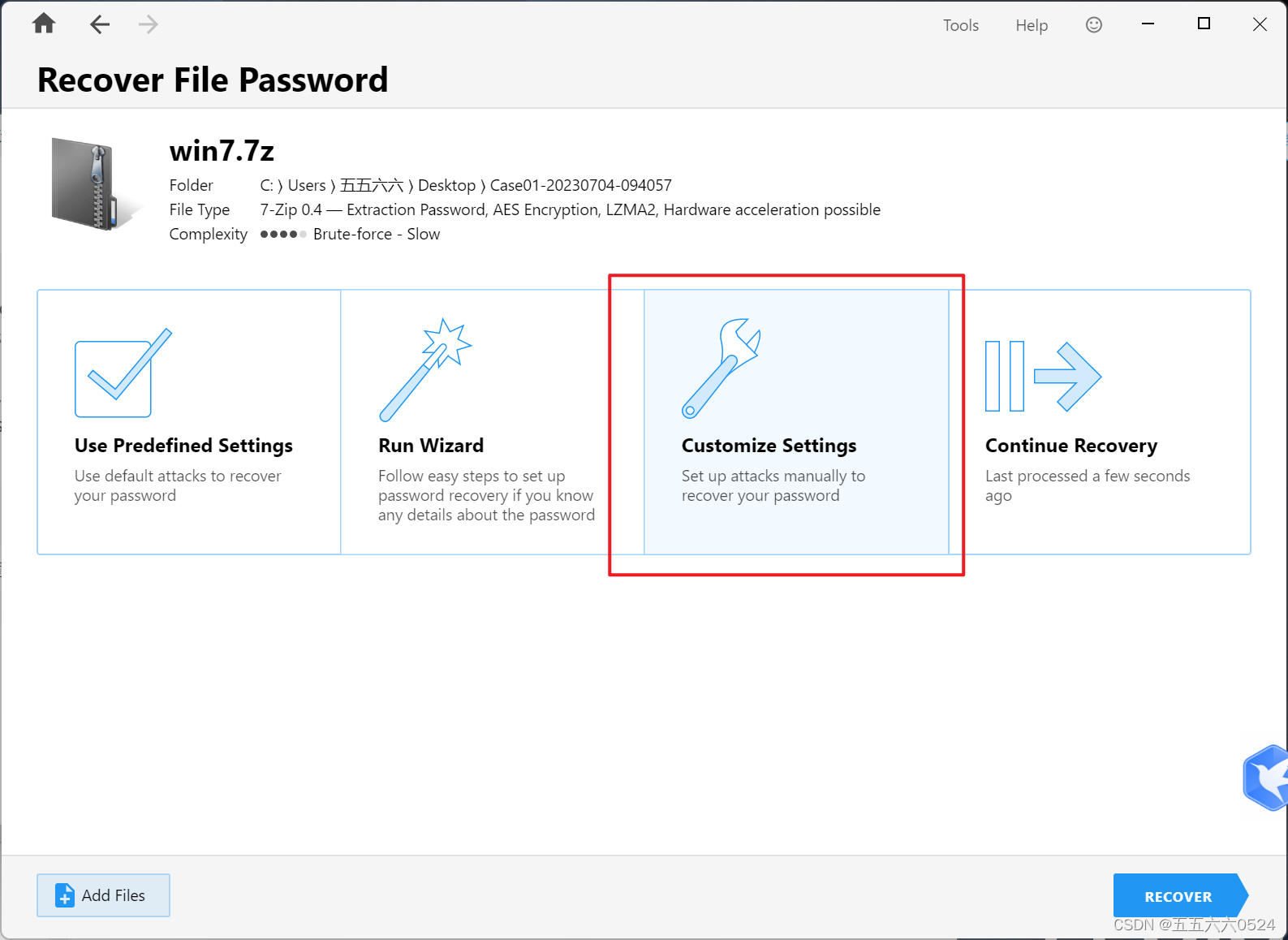

选择自定义攻击方式

选择自定义攻击方式

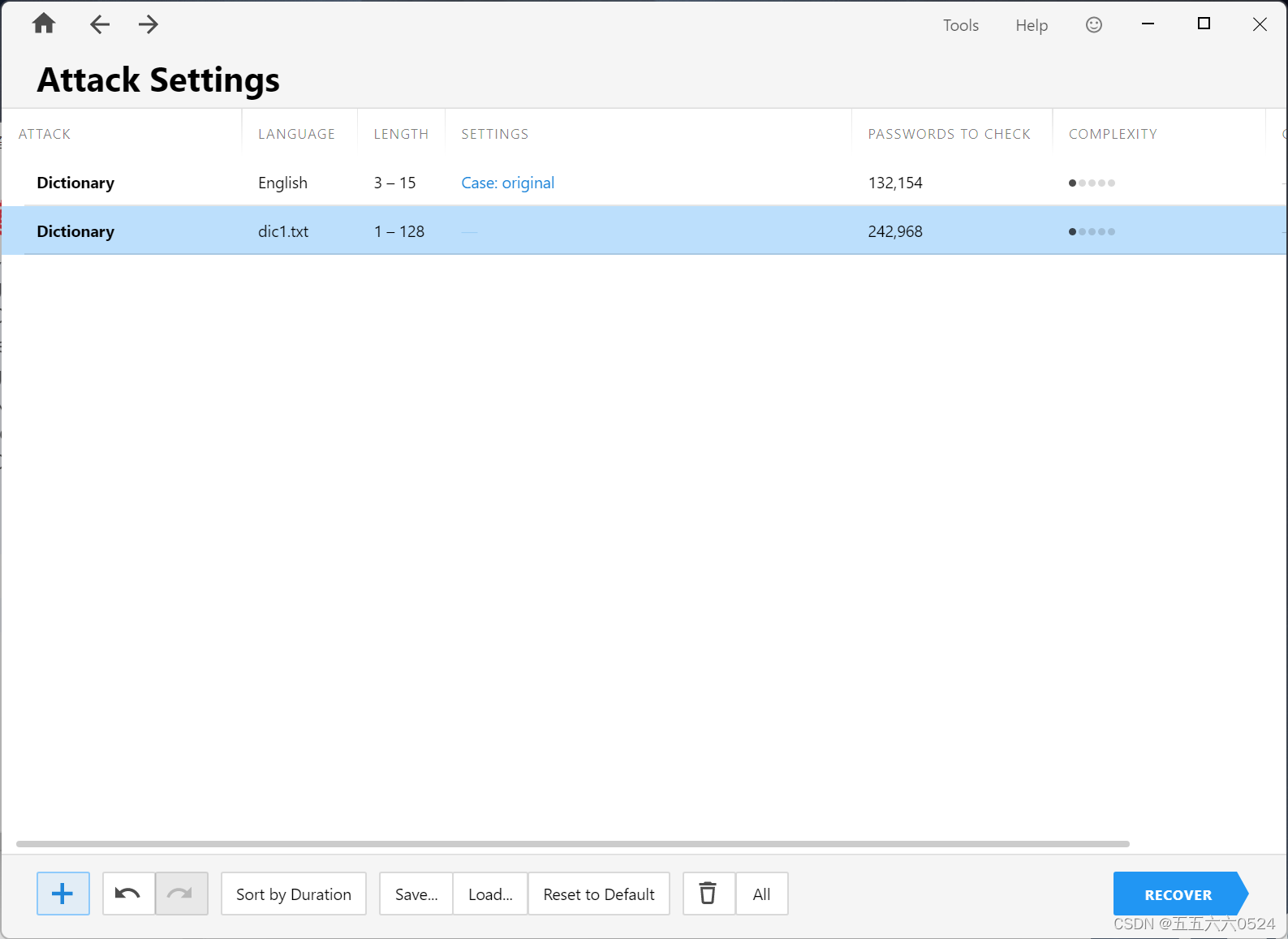

添加攻击方式

添加其他字典

添加完自己的字典后就会发现它出现在列表中,选择它

开始攻击

开始攻击

密码爆出来了

三、加密的备份iPhone解密(爆破Manifest.plist)

关键文件Manifest.plist

1.Passware Kit Forensic

参考中科实数杯 2023 题解 - XDforensics-Wiki (xidian.edu.cn)

5位数字爆破

2.HashCat

参考破解 iTunes 备份密码 | CTF导航 (ctfiot.com)

利用网站

https://www.onlinehashcrack.com/tools-itunes-backup-hash-extractor.php

或用itunes_backup2hashcat先算出hash值 GitHub - philsmd/itunes_backup2hashcat:从 Manifest.plist 文件中提取所需的信息,将其转换为与 hashcat 兼容的哈希值

5位数字掩码攻击用-a 3,iOS 版本 >10.2用 -m 14800

hashcat -m 14800 -a 3 $itunes_backup$*10*e72a7510f38b1ac84d90a7957f4fdf7b641ada32e8d7479cf0e63a682715aa2055b0f66f0735f871*10000*23d7d7a6d4c8e0fcb02fd3cbda1f05cc90f6398d*10000000*6ef09887d48b725f7b3305989e8c60114bb9660d ?d?d?d?d?d

得到备份密码是25922

四、hashcat字典攻击/etc/shadow文件,提取虚拟机密码

/etc/shadow文件,火眼直接导出shadow文件

$6$i/6MgZHjOv5fkf95$FBbQe2Qupv9SKfoVl8LV8i1lM8XdUtbUoEevuvmbaeKHw5tbNEnr6KA2YKUjAubrRCav/8yLLUYEjm6cwnPsi.

用密码本进行爆破

hashcat -a 0 $6$i/6MgZHjOv5fkf95$FBbQe2Qupv9SKfoVl8LV8i1lM8XdUtbUoEevuvmbaeKHw5tbNEnr6KA2YKUjAubrRCav/8yLLUYEjm6cwnPsi. commonPwd.txt

逻辑:hashcat + -a 0(指字典攻击)+密文+密码本

五、有格式爆破

2025盘古石晋级赛

1、passware kit forensic

规则:Pgs+4位数字+d3j,爆破加密容器的密码

选择加密文件

选择加密类型

选择攻击方式

选择自定义爆破规则

记得清除其他爆破规则

开始爆破,爆破成功

2、HashCat 爆破密码

复现参考2025盘古石杯初赛 - XDforensics-Wiki

https://hashcat.net/forum/thread-10993.html

为了破解 Veracrypt 容器的密码,您有两种可能性:

- 恢复容器的前 512 字节并将其用作“哈希”;接下来,选择正确的 Veracrypt-'legacy' 模式并运行您的作业

- 或者,在您的容器上使用提供的 veracrypt2hashcat 脚本;这将给出一个“$veracrypt$...”格式化哈希;接下来,选择正确的 Veracrypt 模式并运行您的作业

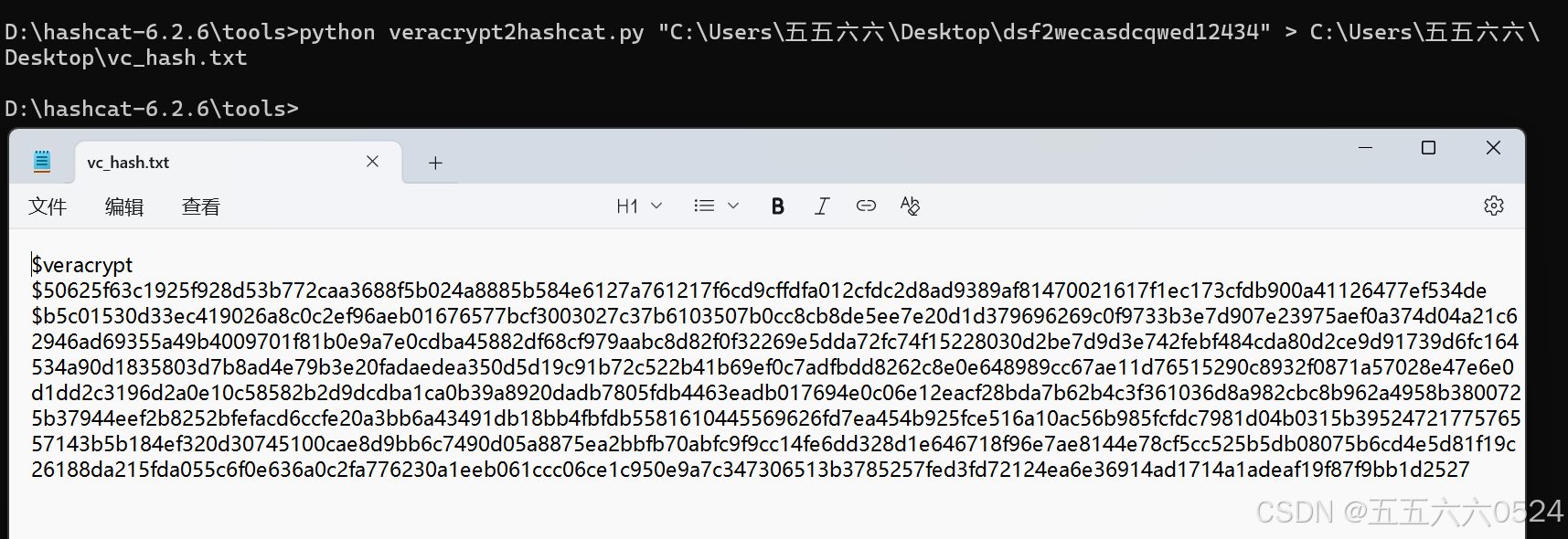

提取加密容器哈希,veracrypt2hashcat.py在hashcat-6.2.6\tools里,或者hashcat/tools at master · hashcat/hashcat · GitHub

运行一下

python veracrypt2hashcat.py C:\Users\五五六六\Desktop\dsf2wecasdcqwed12434 > C:\Users\五五六六\Desktop\dsf2wecasdcqwed12434\vc_hash.txt

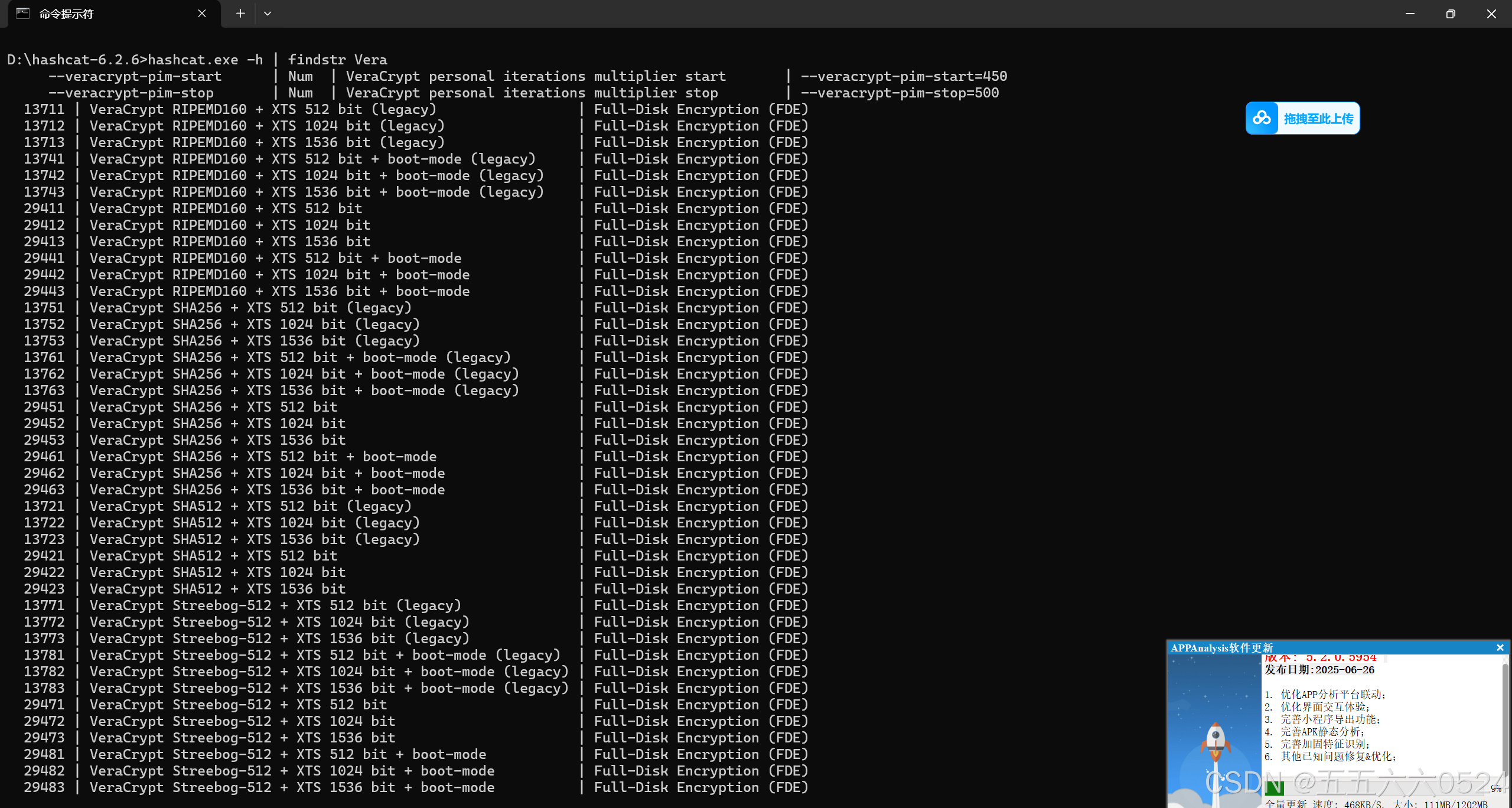

-m hash的类型:搜一下vera对应的编码, VeraCrypt 的默认加密方式是SHA512 + XTS 512 bit,编码13721

-a 攻击方式

0 | Straight 字典破解 1 | Combination 组合破解 3 | Brute-force 掩码破解 6 | Hybrid Wordlist + Mask 混合字典 + 掩码 7 | Hybrid Mask + Wordlist 混合掩码 + 字典

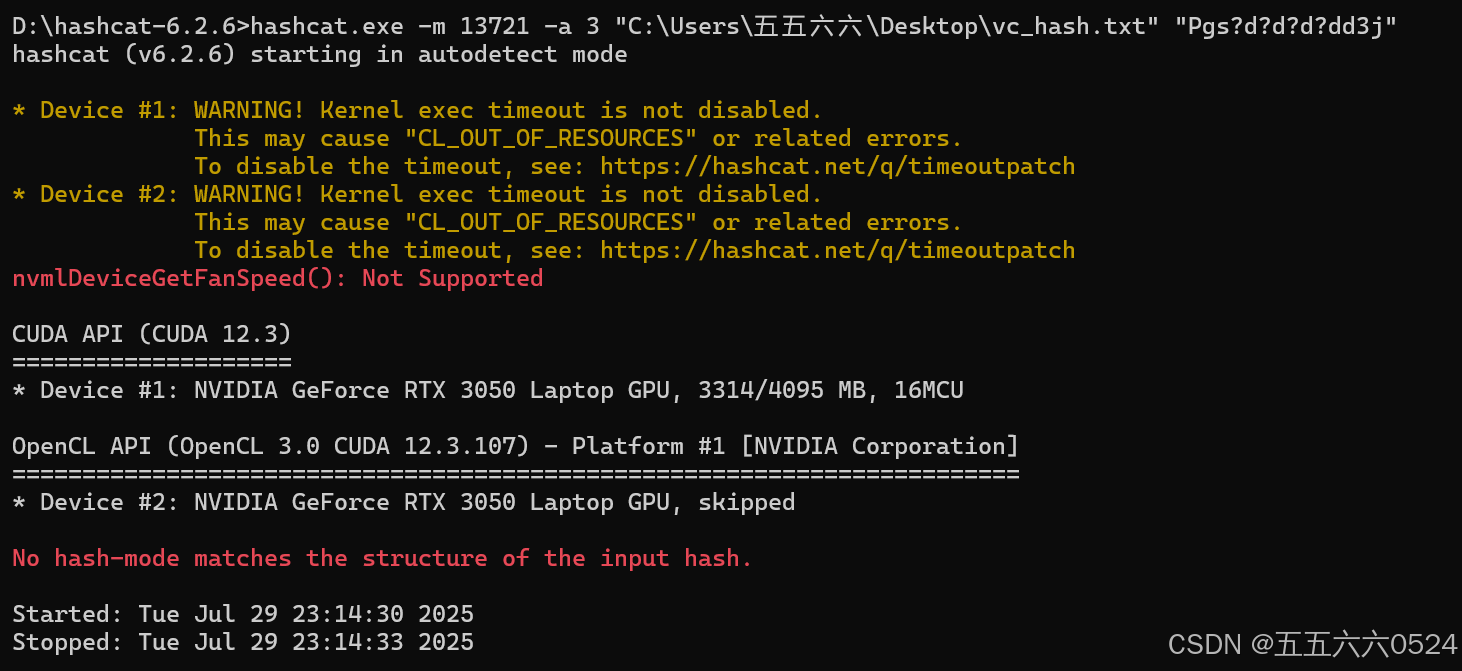

hashcat.exe -m 13721 -a 3 "C:\Users\五五六六\Desktop\vc_hash.txt" "Pgs?d?d?d?dd3j"

这种方式不知道为什么报错No hash-mode matches the structure of the input hash.

没有成功就很奇怪

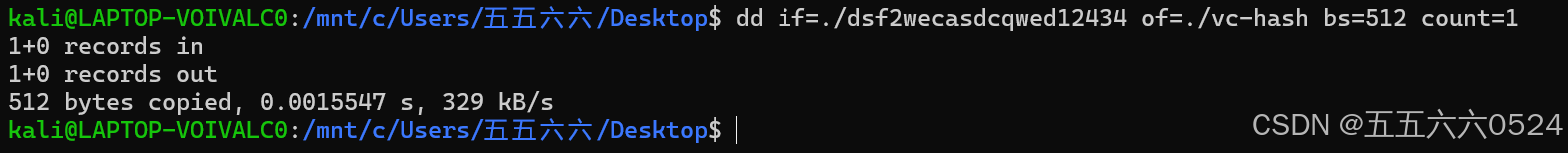

第二种方式

VeraCrypt的加密过程将关键加密信息存储在容器的前512字节中,导出

dd if=./dsf2wecasdcqwed12434 of=./vc-hash bs=512 count=1

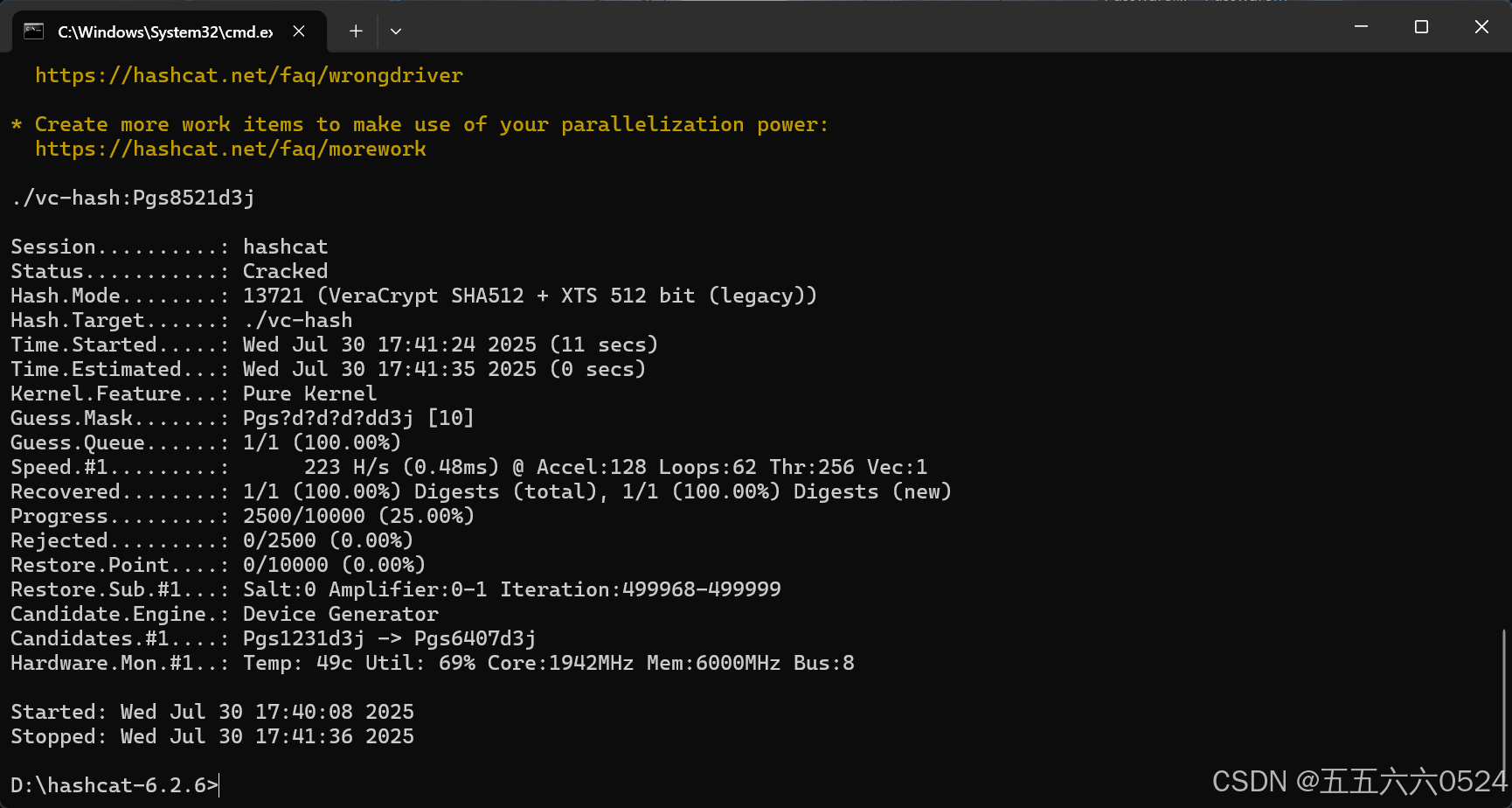

hashcat -a 3 -m 13721 ./vc-hash "Pgs?d?d?d?dd3j",成功Pgs8521d3j,确实挺快

本文介绍了在离线情况下从Windows注册表文件中提取密码的方法,使用字典攻击解密加密文件,通过HashCat工具破解iPhone备份的Manifest.plist以及处理Linux系统中/etc/shadow文件的密码提取过程。

本文介绍了在离线情况下从Windows注册表文件中提取密码的方法,使用字典攻击解密加密文件,通过HashCat工具破解iPhone备份的Manifest.plist以及处理Linux系统中/etc/shadow文件的密码提取过程。

5093

5093

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?