很多人觉得 “找漏洞” 是黑客的 “超能力”,需要精通底层代码、掌握 0day 漏洞。但我从零基础到累计挖通 100 + 漏洞(含 23 个高危)的经历证明:找漏洞的核心不是 “技术有多牛”,而是 “流程有多顺、细节有多细”。这篇文章,我会用第一人称拆解黑客找漏洞的完整流程,以及 5 个最关键的挖洞技术 —— 每个点都附实战案例和工具,新手也能跟着落地。

一、先破误区:黑客找漏洞不是 “瞎猜”,而是 “按流程出牌”

刚入门时,我总以为找漏洞是 “碰运气”—— 打开一个网站,随便点几下、改几个参数,运气好就能碰到漏洞。直到第 3 个月才明白:专业黑客找漏洞,是一套标准化流程,就像医生看病 “问诊→检查→诊断→开药”,每一步都有明确目标和方法。

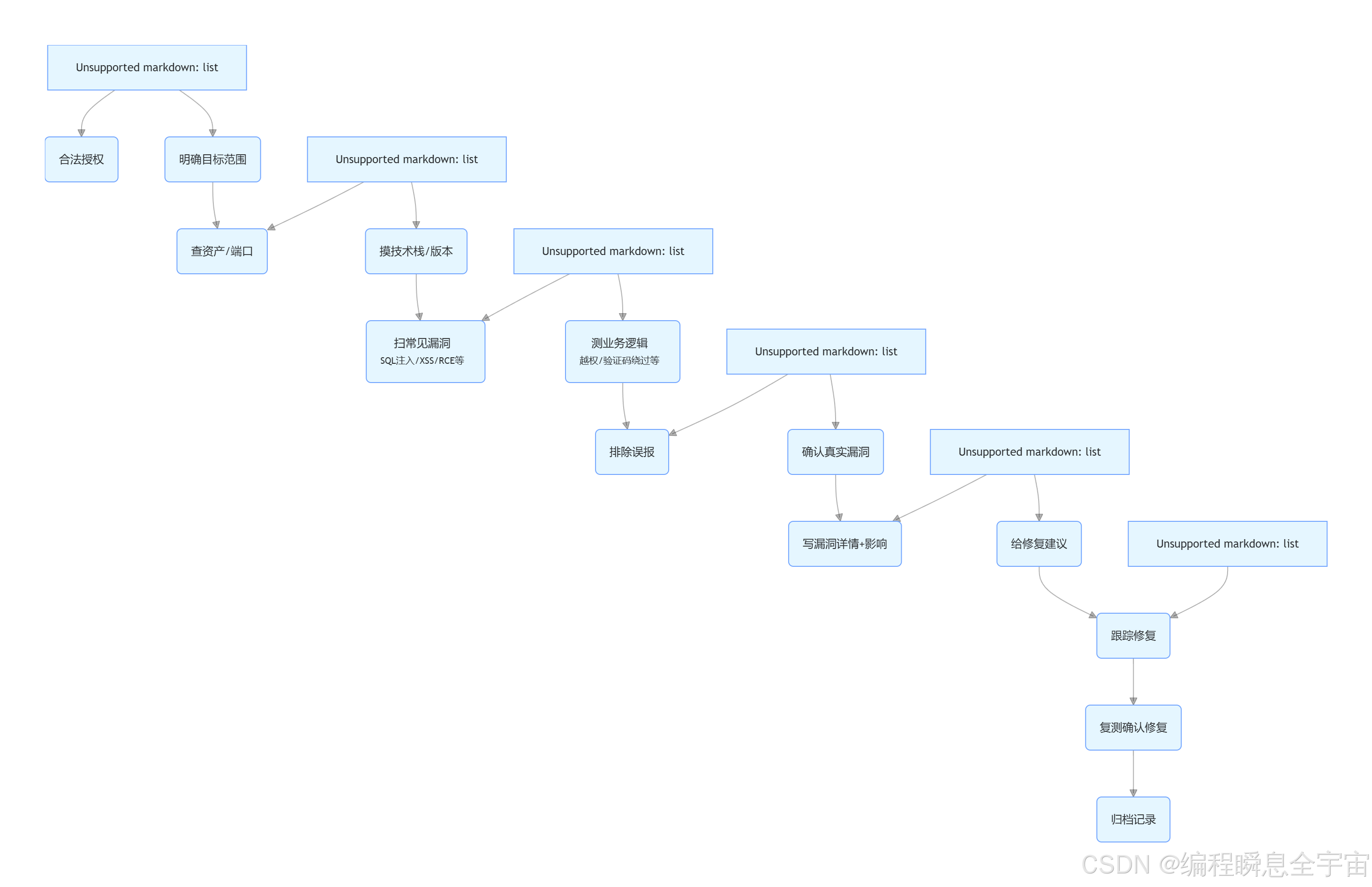

我把自己常用的 “漏洞挖掘流程” 整理成了图表,这套流程帮我在 SRC 平台平均每周挖到 1-2 个有效漏洞:

我的实战案例:用这套流程挖通电商支付漏洞

- 信息收集:用 Fofa 搜 “title=XX 电商 测试环境”,找到一个未公开的测试子域名(

test-pay.xx.com),用 Wappalyzer 发现后端是 Java+Spring Boot,无明显 WAF; - 漏洞探测:用 Xray 扫描无高危告警,手动测试 “支付流程”—— 抓包看请求参数,发现有个

discount=0.9(9 折)的参数; - 漏洞验证:把

discount改成0.001,提交后订单金额从 1000 元变成 1 元,且支付成功(后端未校验折扣下限); - 漏洞利用:录屏演示 “1000 元订单改 1 元支付”,证明能直接造成资金损失;

- 报告提交:附抓包截图、录屏链接,建议 “后端添加折扣系数校验(如 0.5≤discount≤1),且从数据库读取基准价,不依赖前端传参”。

这个漏洞最终被评为高危,我拿到了 3000 元奖金 —— 而整个过程的核心,是 “按流程走”:先找到测试环境(信息收集),再聚焦业务功能(手动测试),最后验证危害(改参数测支付)。

二、黑客找漏洞的 5 个关键技术:每个技术都有 “实战落地法”

流程是 “骨架”,技术是 “肌肉”。我总结了 5 个最核心的挖洞技术,覆盖 90% 的漏洞场景(Web + 内网),每个技术都附 “工具 + 案例 + 步骤”,新手可直接复用。

技术 1:信息收集 ——90% 的漏洞藏在 “隐藏资产” 里

核心逻辑:目标网站的 “主站”(如www.xx.com)往往防护严密,而 “测试环境”“管理后台”“子域名” 等隐藏资产,才是漏洞高发区。信息收集的目标,就是找到这些 “防护薄弱的角落”。

我常用的信息收集方法(附工具):

| 收集维度 | 工具 | 实战步骤 | 案例成果 |

|---|---|---|---|

| 子域名 | OneForAll、Fofa | 1. 用 OneForAll 跑主域名(xx.com),导出子域名列表; 2. 用 Fofa 搜 “domain=xx.com && status_code=200”,过滤能访问的子域名; 3. 重点标注含 “test/uat/admin” 的子域名(如admin.xx.com) | 找到test-api.xx.com(未授权访问,可查所有用户订单) |

| 端口 / 服务 | Nmap、Goby | 1. 用 Nmap 扫子域名 IP:nmap -p 1-65535 -sV 目标IP; 2. 用 Goby 批量扫 “高危端口”(如 22/3389/8080/9090); 3. 记录开放的 “非标准端口”(如 8088 可能是管理后台) | 发现某子域名开放 3389 端口(Windows 远程桌面),弱口令 “admin/123456” |

| 技术栈 / CMS | Wappalyzer、潮汐库 | 1. 浏览器装 Wappalyzer 插件,访问目标时自动识别 CMS(如织梦 / Discuz)、中间件(如 Tomcat/Nginx); 2. 用潮汐库查 CMS 版本对应的已知漏洞(如织梦 5.7 有文件上传漏洞) | 识别某网站用 Discuz X3.4,查得该版本有 “后台 SQL 注入漏洞” |

| WAF 探测 | Nuclei、Burp-WAF-Bypass | 1. 用 Nuclei 跑 WAF 探测模板:nuclei -u 目标 -t workflows/waf-detect.yaml; 2. 用 Burp 发送 “恶意请求”(如' or 1=1#),看返回是否有 WAF 拦截提示(如 “您的请求存在风险”) | 发现某网站用阿里云 WAF,需用 “双重 URL 编码” 绕过 |

我的踩坑经验:

- 不要只依赖一个工具:OneForAll 跑不全子域名,要配合 Fofa/ZoomEye 补充;

- 重点关注 “测试环境”:很多企业的测试环境(如

test.xx.com)防护极弱,甚至没登录验证; - 记录 “异常资产”:比如某子域名的 IP 在国外,可能是未备案的 “影子服务器”,漏洞概率更高。

技术 2:漏洞探测 ——“自动化 + 手动” 结合,不漏掉任何死角

核心逻辑:自动化工具(如 Xray)能快速扫出 “基础漏洞”(SQL 注入 / XSS / 文件上传),但 “逻辑漏洞”(如支付越权、密码重置)必须靠手动测试。两者结合,才能覆盖大部分漏洞场景。

2.1 自动化探测:用工具做 “初步筛查”

我常用的自动化工具组合是 “Xray+Goby”,分工明确:

-

Xray:

专注 Web 漏洞扫描(SQL 注入 / XSS/SSRF/Log4j),支持 “被动扫描”(挂 Burp 代理,扫浏览过的页面);

- 实战命令:

xray webscan --listen 127.0.0.1:8080 --html-output xray-result.html(挂 Burp 代理,扫出漏洞存为 HTML 报告); - 案例:用 Xray 被动扫描某后台,发现 “用户列表接口” 有 SQL 注入(

id=1'返回数据库错误)。

- 实战命令:

-

Goby:

专注资产探测 + 漏洞扫描,支持批量扫内网 / 外网资产,能识别 “未授权访问”(如 Redis 未授权、Jenkins 未登录);

- 实战步骤:导入子域名列表→启动 “漏洞扫描”→重点看 “高危漏洞” 告警(如 “Tomcat 弱口令”);

- 案例:用 Goby 扫出某服务器开放 Jenkins 端口,弱口令登录后,通过 “脚本控制台” 执行命令 getshell。

2.2 手动探测:聚焦 “业务功能”,挖逻辑漏洞

自动化工具的短板是 “不懂业务”,而逻辑漏洞恰恰藏在 “业务流程” 里(如登录、支付、订单、密码重置)。我手动测试的核心是 “换位思考”—— 站在开发者角度想 “哪里会偷工减料”。

我常测的 4 个业务场景及漏洞案例:

| 业务场景 | 测试方法 | 漏洞案例 | 危害 |

|---|---|---|---|

| 登录 / 注册 | 1. 用户名枚举(输入存在的用户名,提示 “密码错误”;不存在的提示 “用户不存在”); 2. 验证码绕过(抓包看验证码是否在前端验证,或是否可重复使用); 3. 密码重置(抓包改 “重置链接” 的 user_id,看能否重置他人密码) | 某网站密码重置:抓包改user_id=123为user_id=456,成功重置他人账号密码 | 高危:可控制任意用户账号 |

| 支付 / 订单 | 1. 抓包改 “金额 / 折扣 / 数量” 参数(如price=100→price=1); 2. 重复提交订单(抓包重放支付请求,看是否多扣钱或多发货); 3. 越权查订单(改order_id=123为order_id=456,看能否查他人订单) | 某电商支付:改discount=0.9为discount=0.01,1000 元订单变 1 元,支付成功 | 高危:直接造成资金损失 |

| 用户中心 | 1. 越权查数据(改user_id=123为user_id=456,看能否查他人信息); 2. 权限提升(改role=user为role=admin,看能否变成管理员); 3. 敏感信息泄露(看返回包是否含手机号 / 身份证号明文) | 某 APP 用户中心:改user_id=123为user_id=456,返回他人手机号、收货地址 | 中危:用户隐私泄露 |

| 文件上传 | 1. 后缀绕过(传shell.php被拦,试shell.php5/.phtml); 2. MIME 类型绕过(抓包改Content-Type: application/octet-stream为image/jpeg); 3. 图片马上传(制作 “图片 + 脚本” 混合文件,看能否解析) | 某论坛头像上传:传shell.php.(末尾加.),Windows 服务器自动去掉.,变成shell.php,访问后 getshell | 高危:获取服务器权限 |

手动测试的关键技巧:

- 抓包是核心:用 Burp Suite 拦截所有请求,重点看 “参数是否可控”(如 user_id、price、order_id);

- 多尝试 “异常值”:比如金额传负数(

price=-100)、传极大值(quantity=9999)、传特殊字符(id=1'); - 记录 “正常响应”:比如正常请求返回

{"code":200,"data":"success"},改参数后返回{"code":500,"data":"SQL error"},可能是 SQL 注入。

技术 3:逻辑漏洞挖掘 —— 高手与新手的 “分水岭”

核心逻辑:基础漏洞(SQL 注入 / XSS)靠工具能扫到,而逻辑漏洞(如支付越权、密码重置绕过)是 “开发者设计缺陷”,只能靠 “懂业务 + 细观察”—— 这也是高薪渗透测试工程师的核心竞争力。

我挖逻辑漏洞的 “3 步分析法”:

- 拆流程:把业务流程拆成 “步骤”,比如密码重置流程:“用户申请→收验证码→填验证码→重置密码”;

- 找控制点:看每个步骤的 “校验逻辑” 在哪里(前端还是后端),比如 “验证码校验” 是前端 JS 判断,还是后端数据库校验;

- 破控制点:尝试绕过校验,比如前端校验验证码就禁用 JS,后端校验就看验证码是否可重复使用。

我的经典案例:某金融 APP 密码重置漏洞

- 拆流程:密码重置分 3 步:①输入手机号→②收短信验证码→③填验证码 + 新密码;

- 找控制点:抓包发现 “步骤②” 返回

verify_code=123456(验证码明文返回),“步骤③” 只校验verify_code是否正确,不校验 “该验证码是否属于当前手机号”; - 破控制点:用自己的手机号获取验证码(如 123456),然后在 “步骤①” 输入他人手机号,“步骤③” 填自己的验证码 123456—— 成功重置他人密码。

这个漏洞被评为高危,原因是 “无需任何技术门槛,普通人也能利用”—— 而它的本质,是开发者 “偷懒”:把验证码明文返回,且未绑定手机号和验证码的关联关系。

技术 4:代码审计 —— 从 “根源” 找漏洞(适合进阶)

核心逻辑:工具扫的是 “表面漏洞”,代码审计是 “看源码找缺陷”—— 比如开发者写的sql = "select * from user where id=" + $_GET['id'],直接能看出 SQL 注入漏洞。代码审计适合想挖 “深层漏洞”(如框架漏洞、自定义业务漏洞)的进阶者。

我常用的代码审计方法(以 PHP 为例):

-

找高危函数:

重点看 “未过滤参数” 的危险函数,比如:

- SQL 注入:

mysql_query()、mysqli_query()(参数直接拼接 SQL); - 文件上传:

move_uploaded_file()(未校验文件后缀 / 内容); - 命令注入:

system()、exec()(参数可控,未过滤&|;); - 文件包含:

include()、require()(参数可控,如include($_GET['file']))。

- SQL 注入:

-

追参数流向:看 “用户可控参数”(如

$_GET['id']、$_POST['username'])是否经过过滤,比如$id = $_GET['id']直接传入mysql_query(),就是 SQL 注入; -

测漏洞利用:找到疑似漏洞后,在本地搭环境复现,比如发现

include($_GET['file']),就传file=../../etc/passwd,看能否读取敏感文件。

工具推荐:

- 入门:Seay PHP 代码审计系统(开源,适合 PHP,能自动标红高危函数);

- 进阶:Fortify、Checkmarx(商业工具,支持多语言,误报率低);

- 辅助:VS Code + 插件(如 PHP Intelephense,方便追参数流向)。

我的审计案例:某 CMS 文件包含漏洞

- 用 Seay 打开 CMS 源码,搜索

include($_GET,发现index.php中有include($_GET['page'] . '.php');; - 追参数流向:

$_GET['page']未做任何过滤,直接拼接.php后包含; - 本地复现:访问

index.php?page=../../../../etc/passwd%00(%00截断.php),成功读取 Linux 的/etc/passwd文件 —— 确认是文件包含漏洞。

技术 5:内网漏洞挖掘 —— 突破 “边界” 后的纵深攻击

核心逻辑:当通过 Web 漏洞 getshell(拿到边界服务器权限)后,黑客的目标会转向 “内网”—— 比如渗透进企业的财务系统、数据库服务器。内网漏洞挖掘的核心是 “横向移动”(从边界服务器到其他机器)和 “权限提升”(从普通用户到管理员)。

我常用的内网挖掘流程:

-

内网信息收集:

- 查内网段:

ipconfig(Windows)/ifconfig(Linux),看是否有 192.168.0.0/24、10.0.0.0/8 等内网段; - 扫内网资产:用

nmap -sn 192.168.1.0/24(ping 扫描)找存活主机,用masscan扫高危端口; - 抓密码:用 Mimikatz(Windows)抓内存中的明文密码,用 LaZagne(跨平台)抓浏览器 / 邮箱密码。

- 查内网段:

-

横向移动:

- 弱口令攻击:用 Hydra 批量破解其他主机的 3389(RDP)、22(SSH)、445(SMB)端口弱口令;

- 漏洞攻击:用 MSF/Cobalt Strike(CS)加载漏洞模块,比如永恒之蓝(MS17-010)、ProxyShell(Exchange 漏洞);

- 凭据复用:用抓取的明文密码 / NTLM 哈希,通过 PTH(Pass The Hash)登录其他主机。

-

权限提升:

- 系统漏洞提权:用 MSF 加载提权模块(如 CVE-2021-40449),从普通用户提权到 system;

- 配置错误提权:比如 Windows 的 “服务权限配置错误”,可修改服务路径为恶意程序,重启服务后 getshell。

工具推荐:

- 内网扫描:Nmap、Masscan、Zmap;

- 横向移动:Cobalt Strike(CS)、Metasploit(MSF)、Hydra;

- 密码抓取:Mimikatz、LaZagne、Kiwi;

- 提权:MSF 提权模块、Windows-Exploit-Suggester。

我的内网案例:从边界服务器到财务数据库

- 通过 Web 漏洞 getshell 边界服务器(Windows Server 2012),用 Mimikatz 抓到域用户密码 “admin/Admin@123”;

- 用 Nmap 扫内网 192.168.1.0/24,发现 192.168.1.100 开放 1433 端口(SQL Server);

- 用 Hydra 破解 1433 端口弱口令,发现 “sa/Sa@123456”;

- 用 Navicat 连接 192.168.1.100 的 SQL Server,发现 “财务数据库”,导出所有员工工资数据 —— 完成内网渗透。

三、挖漏洞的 3 个避坑指南:别让 “小错误” 毁了大机会

我挖漏洞的前 6 个月,至少有 10 个漏洞因为 “细节失误” 没提交成功,总结出 3 个最关键的避坑点:

1. 合法合规是底线:别让 “技术” 变成 “违法工具”

- 绝对不能碰的场景:未经授权的网站 / 服务器(如个人博客、企业官网)、政府 / 金融机构系统(即使是测试环境,也要授权);

- 合法场景:SRC 平台(阿里云 / 腾讯 / 补天等,有官方授权)、靶场(DVWA、SQLI-LAB、VulnHub)、企业授权项目(需书面授权);

- 我的教训:刚入门时想测试 “学校官网”,用 Nmap 扫了一次,当天收到网警电话 —— 还好未造成损失,只是警告,但从此再也不敢碰未授权目标。

2. 别做 “工具依赖者”:工具是 “手”,思维是 “脑”

- 工具的局限性:Xray 扫不出逻辑漏洞,SQLMap 绕不开复杂 WAF,Goby 识别不了自定义业务漏洞;

- 正确用法:工具做 “重复性工作”(如扫子域名、跑基础漏洞),人做 “创造性工作”(如分析业务逻辑、绕过 WAF);

- 案例:某网站用了自定义 WAF,SQLMap 跑不出注入,但我手动改参数(把

'换成%27,or换成OOrR),成功绕过 WAF 触发注入。

3. 重视 “漏洞报告”:别让 “好漏洞” 毁在 “差报告”

-

报告的核心要求:

清晰、可复现、有危害、有方案;

- 清晰:漏洞位置写具体(如 “http://xxx.com/pay?discount=0.9”),步骤分 1、2、3;

- 可复现:附抓包截图、录屏链接,确保别人能跟着做出来;

- 有危害:说明漏洞能造成什么后果(如 “可重置任意用户密码,导致账号被盗”);

- 有方案:给具体修复代码(如 “后端添加 discount 校验:if ($discount < 0.5) die (’ 非法折扣 ')”);

-

我的经验:早期提交的漏洞报告因为 “步骤模糊” 被拒过 5 次,后来每次报告都附 “抓包截图 + 录屏”,通过率从 40% 提升到 90%。

四、结语:挖漏洞的核心不是 “技术”,而是 “思维”

从零基础到能稳定挖高危漏洞,我最大的感悟是:找漏洞不是 “比谁会的工具多”,而是 “比谁更懂开发者的疏忽,比谁更关注细节”。

开发者会疏忽 “前端传参未校验”,所以我们要手动改参数;开发者会偷懒 “用明文存验证码”,所以我们要抓包看返回;开发者会忘记 “内网权限配置”,所以我们要扫内网找弱口令 —— 这些都不需要 “高深技术”,只需要 “流程化的思维 + 细致的观察”。

最后送新手一句话:别害怕 “挖不到漏洞”,我前 3 个月只挖到2个低危漏洞,但第 4 个月开始,随着流程越来越顺、细节越来越细,漏洞数量呈指数增长。只要你按流程走、练实战、重细节,迟早能成为 “漏洞猎手”。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

黑客挖漏洞的底层逻辑揭秘

黑客挖漏洞的底层逻辑揭秘

1245

1245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?