环境: ctrl---cmp1---cmp2

vhost(10.x; eth2(public):20.x)

创建vgw:

docker exec -it vrouter_vrouter-agent_1 python /opt/contrail/utils/provision_vgw_interface.py --oper create --interface vgw1 --subnets 192.168.20.128/25 --routes 0.0.0.0/0 --vrf default-domain:admin:public:public

虚机关联浮动ip(1.1.11.5在cmp1,浮动ip:192.168.20.131)

从外部ping虚机浮动ip,在源主机看arp条目如下:

192.168.20.131 ether 52:54:00:f0:de:da C eth2=>该网卡在cmp1(eth2)

即报文会发到eth2(host OS 网卡),查看host路由,目的为同一网段:

192.168.20.0/24 dev eth2 proto kernel scope link src 192.168.20.2

并且已经有arp条目:

192.168.20.131 ether 00:00:5e:00:01:00 C vgw1

送到vgw1:

#vif --list|grep vgw1 -C 3

TX packets:343 bytes:14742 errors:0

Drops:0

vif0/27 OS: vgw1

Type:Gateway HWaddr:00:00:5e:00:01:00 IPaddr:0.0.0.0

Vrf:6 Mcast Vrf:65535 Flags:L3L2Er QOS:-1 Ref:2

RX packets:15 bytes:1238 errors:7

#rt --dump 6 |grep 131

192.168.20.131/32 32 P - 38 2:cf:55:fa:d7:ad(9716)

#nh --get 38

Id:38 Type:Encap Fmly: AF_INET Rid:0 Ref_cnt:5 Vrf:7

Flags:Valid, Policy, Etree Ro

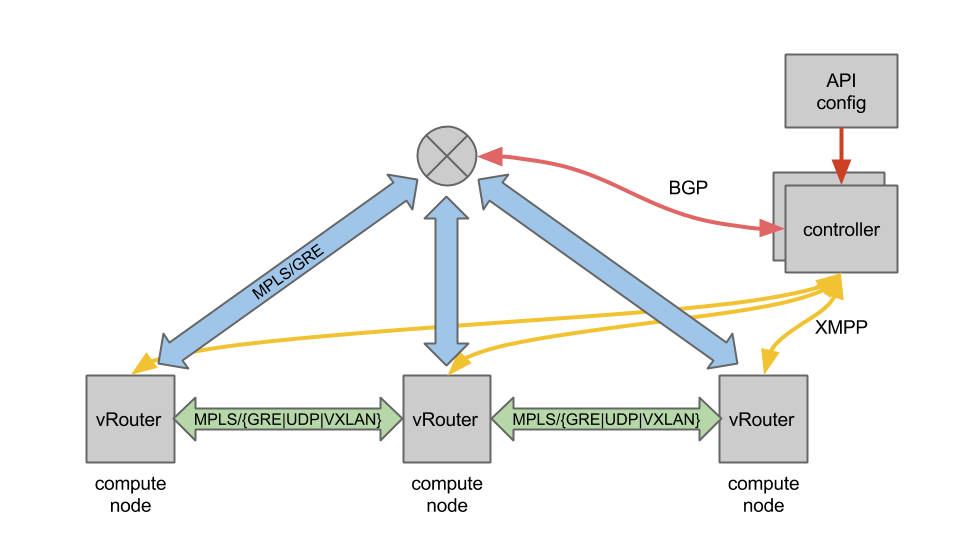

本文档详细分析了在 Contrail 环境下,虚拟网关(VGW)处理浮动IP和非浮动IP报文的流向。通过实例展示了报文如何经过VGW、ARP代理、隧道封装和解封装,最终到达目标虚机,阐述了不同场景下的数据包传输路径。

本文档详细分析了在 Contrail 环境下,虚拟网关(VGW)处理浮动IP和非浮动IP报文的流向。通过实例展示了报文如何经过VGW、ARP代理、隧道封装和解封装,最终到达目标虚机,阐述了不同场景下的数据包传输路径。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

904

904

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?