声明:re新手 定时更新wp

day 4

七、reverse3

无壳32位,丢ida

老规矩,if判断两个字符串是否相等,看上文知道Destination是经过加密之后的flag,那么str2就是密文了,点进去看看

拿到密文,我们只需要将字符串按照加密算法逆一下就行

![]()

可以看到这里对Destination进行了一个偏移,所以脚本中挨个减就行

得到e2lfbDB2ZV95b3V9,继续往上看程序

v4=sub_4110BE函数的返回值,而实参中有输入的str,所以猜测这个函数对str进行了加密

进去看看

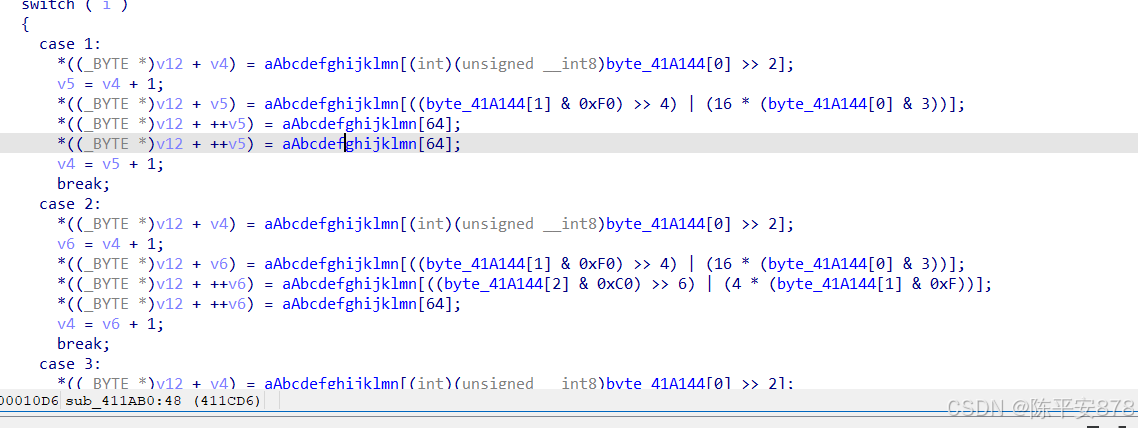

%3这个特征让我想到base64编码,继续往下看看

进入aAbcdefghijklmn

很明显,这是base64码表(具体可以搜索base64编码原理)

那么刚刚得到的字符串就是经过了base64加密后的编码了

我们可以使用base64在线解码工具解码

套上flag{i_l0ve_you}

八、helloword

下载后发现是apk文件

![]()

用jadx打开

拿到flag

714

714

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?