实验要求:

实验分析:

1

、

SW3

的流量

正常情况下:

SW1_VRF-->FW1--->SW1_Public--->R5

故障情况下:

SW2_VRF-->FW2--->SW2_Public--->R6

2

、

SW4

的流量

正常情况下:

SW2_VRF-->FW2--->SW2_Public--->R6

故障情况下:

SW1_VRF-->FW1--->SW1_Public--->R5

3

、交换网络负载均衡

步骤1:二层交换配置

使用传统三层架构中

MSTP+VRRP

组网形式

VLAN 2--->SW3,SW4

作为备份

VLAN 3--->SW4,SW3

作为备份

MSTP

设计

--->SW3

、

4

、

5

运行

实例

1

:

VLAN 2

实例

2

:

VLAN 3

SW3

是实例

1

的主根,实例

2

的备份根;

SW4

是实例

2

的主根,实例

1

的备份根

IP

地址规划:

SW3

:

VLAN 2:192.168.2.1/24

VLAN 3:192.168.3.1/24

SW4

:

VLAN 2:192.168.2.2/24

VLAN 3:192.168.3.2/24

虚拟

IP

:

VLAN 2:192.168.2.254/24

VLAN 3:192.168.3.254/24

创建vlan:

[sw3]vlan b 2 3

[sw3-GigabitEthernet0/0/3]po li t

[sw3-GigabitEthernet0/0/3]po t all vlan 2 3

[sw3-GigabitEthernet0/0/4]dis this

#

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 2 to 3

创建生成树及主备设置:

[sw3]stp en

[sw3]stp enable

[sw3]stp mode mstp

[sw3]stp region-configuration

[sw3-mst-region]region-name a

[sw3-mst-region]instance 1 vlan 2

[sw3-mst-region]instance 2 vlan 3

[sw3-mst-region]active region-configuration

[sw3]stp instance 1 root primary

[sw3]stp instance 2 root secondary ip 地址规划:

[sw3]int vlanif 2

[sw3-Vlanif2]ip add 192.168.2.1 24

[sw3-Vlanif2]vrrp vrid 1 virtual-ip 192.168.2.254

[sw3-Vlanif2]vrrp vrid 1 priority 120 //优先级

[sw3-Vlanif2]vrrp vrid 1 preempt-mode timer delay 20 //抢占延时

[sw3-Vlanif2]vrrp vrid 1 track int g 0/0/1 reduced 15 //上行链路监控,降低优先级

[sw3-Vlanif2]vrrp vrid 1 track int g 0/0/2 reduced 15

[sw3-Vlanif3]ip add 192.168.3.1 24

[sw3-Vlanif3]vrrp vrid 1

[sw3-Vlanif3]vrrp vrid 1 virtual-ip 192.168.3.254 //作为备份,只需要修改ip

相应的sw4,sw5也按上述配置,其中sw5不用指定根

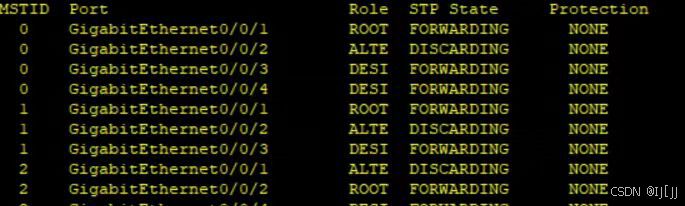

最终sw5结果:

交换网络配置完成

步骤2:汇聚到核心层路由配置

5个vlan

SW1-SW2

:

VLAN 102---10.10.2.0/24

SW1-SW3

:

VLAN 103---10.10.3.0/24

SW1-SW4

:

VLAN 104---10.10.4.0/24

SW2-SW3

:

VLAN 203---10.20.3.0/24

SW2-SW4

:

VLAN 204---10.20.4.0/24

sw3与sw4配置

划分vlan:

[sw3]vlan b 103 203

[sw3-GigabitEthernet0/0/1]po li a

[sw3-GigabitEthernet0/0/1]po de v 103

//关闭这个接口生成树

[sw3-GigabitEthernet0/0/1]undo stp enable

[sw3-GigabitEthernet0/0/2]po li a

[sw3-GigabitEthernet0/0/2]po de v 203

[sw3-GigabitEthernet0/0/2]undo stp enable

vlan配置信息:

[sw3]int vlanif 103

[sw3-Vlanif103]ip add 10.10.3.3 24

[sw3-Vlanif203]ip add 10.20.3.3 24

配置ospf:

[sw3]ospf 1 router-id 3.3.3.3

[sw3-ospf-1]a 0

[sw3-ospf-1-area-0.0.0.0]network 10.10.3.3 0.0.0.0

[sw3-ospf-1-area-0.0.0.0]network 10.20.3.3 0.0.0.0

[sw3-ospf-1-area-0.0.0.0]network 192.168.2.1 0.0.0.0 //还需要宣告用户网段

[sw3-ospf-1-area-0.0.0.0]network 192.168.3.1 0.0.0.0

sw4上与sw3一样:

[sw4]vlan b 104 204

[sw4-GigabitEthernet0/0/1]po li a

po de v 204

[sw4-GigabitEthernet0/0/2]po li a

[sw4-GigabitEthernet0/0/2]po de v 104

[sw4-GigabitEthernet0/0/2]undo stp enable

[sw4-GigabitEthernet0/0/1]undo stp enable

[sw4-Vlanif104]ip add 10.10.4.4 24

[sw4-Vlanif204]ip add 10.20.4.4 24

[sw4]ospf 1 router-id 4.4.4.4

[sw4-ospf-1]a 0

[sw4-ospf-1-area-0.0.0.0]network 10.10.4.4 0.0.0.0

[sw4-ospf-1-area-0.0.0.0]network 10.20.4.4 0.0.0.0

[sw4-ospf-1-area-0.0.0.0]network 192.168.2.2 0.0.0.0

[sw4-ospf-1-area-0.0.0.0]network 192.168.3.2 0.0.0.0

要让sw3与sw4不要建邻

[sw3-ospf-1]silent-interface vlanif 2 //设置静默接口

[sw3-ospf-1]silent-interface vlanif 3

[sw4-ospf-1]silent-interface vlanif 2

[sw4-ospf-1]silent-interface vlanif 3

sw1与sw2配置:

因为

SW1

和

SW2

需要被分割为两台设备,分别与上下行设备连接,故需要先创建

VRF

空间,其中

GE0/0/3-GE0/0/6

属于该空间接口。

VRF

空间配置信息:

名称:

VRF

RD

:

100:1

RT

:

100:1

创建VRF:

[sw1]ip vpn-instance VRF ---创建VRF空间

[sw1-vpn-instance-VRF]route-distinguisher 100:1 --设定RD值

[sw1-vpn-instance-VRF-af-ipv4]vpn-target 100:1 both ---设定RT值

[sw2] ip vpn-instance VRF

[sw2-vpn-instance-VRF]route-distinguisher 100:1

[sw2-vpn-instance-VRF-af-ipv4]vpn-target 100:1 both

创建 vlan:

[sw1]vlan b 102 103 104

[sw1-GigabitEthernet0/0/5]po li a

[sw1-GigabitEthernet0/0/5]po de v 103

[sw1-GigabitEthernet0/0/5]undo stp enable

[sw1-GigabitEthernet0/0/4]po li a

po de v 102

[sw1-GigabitEthernet0/0/4]undo stp enable

[sw1-GigabitEthernet0/0/6]po li a

[sw1-GigabitEthernet0/0/6] po de v 104

[sw1-GigabitEthernet0/0/6]undo stp enable

[sw1-GigabitEthernet0/0/4]undo port default vlan //这里要把这个接口改成trunk。删掉vlan1 加vlan102

[sw1-GigabitEthernet0/0/4]po li t

[sw1-GigabitEthernet0/0/4]undo po t all v 1

[sw1-GigabitEthernet0/0/4]po t all vlan 102

[sw2]vlan b 102 203 204

[sw2-GigabitEthernet0/0/5]po li a

[sw2-GigabitEthernet0/0/5] po de v 204

[sw2-GigabitEthernet0/0/5]undo stp enable

[sw2-GigabitEthernet0/0/6]po li a

[sw2-GigabitEthernet0/0/6]po de v 203

[sw2-GigabitEthernet0/0/6]undo stp enable

[sw2-GigabitEthernet0/0/4]po li t

[sw2-GigabitEthernet0/0/4]po t all v 102

[sw2-GigabitEthernet0/0/4]undo po t all v 1

[sw2-GigabitEthernet0/0/4]undo stp enable

接口配置:

[sw1-Vlanif102]ip binding vpn-instance VRF ----将接口划入到VRF这个交换机中,在接口进行配置之前执行

[sw1-Vlanif102]ip add 10.10.2.1 24

[sw1-Vlanif103]ip binding vpn-instance VRF

[sw1-Vlanif103]p add 10.10.3.1 24

[sw1-Vlanif104]ip binding vpn-instance VRF add 10.10.4.1 24

[sw2-Vlanif102]ip binding vpn-instance VRF

[sw2-Vlanif102]ip add 10.10.2.2 24

[sw2-Vlanif203]ip binding vpn-instance VRF

[sw2-Vlanif203]ip add 10.20.3.2 24

[sw2-Vlanif204]ip binding vpn-instance VRF

[sw2-Vlanif204]ip add 10.20.4.2 24

因为

VPN

实例和物理设备,之间的完全相互独立的,所以,路由表、

MAC

地址表等各类信息也是独

立的互不干扰的,所以,在进行配置时,需要携带

vpn-instance

参数,设备才会知晓使用哪个设备的表

单

。

配置ospf:

[sw1]ospf 1 router-id 1.1.1.1 vpn-instance VRF ---代表在名称为VRF的VPN实例中允许OSPF

[sw1-ospf-1]a 0

[sw1-ospf-1-area-0.0.0.0]network 10.10.2.1 0.0.0.0

[sw1-ospf-1-area-0.0.0.0]network 10.10.3.1 0.0.0.0

[sw1-ospf-1-area-0.0.0.0]network 10.10.4.1 0.0.0.0

sw2:

area 0.0.0.0

network 10.10.2.2 0.0.0.0

network 10.20.3.2 0.0.0.0

network 10.20.4.2 0.0.0.0

#

此时回程流量是等价路由,负载均衡,不符合来回路径一致要求。故需要进行路由干涉,使用路由

策略

。

SW3

:

主要流量发送给

SW1

,备份发给

SW2

SW4

:

主要流量发送给

SW2

,备份发给

SW1

SW1

:

192.168.2.0/24--->

主要发送给

SW3

,备份给

SW4

192.168.3.0/24--->

主要发送给

SW4

,备份给

SW3

SW2

:

192.168.2.0/24--->

主要发送给

SW3

,备份给

SW4

192.168.3.0/24--->

主要发送给

SW4

,备份给

SW3

SW3

和

SW4

只需要修改接口

Cost

数值,让

SW3

优选从

SW1

学习到的路由即可,让

SW4

优选从

SW2

学

习到的路由

修改路由策略:

[sw3-Vlanif203]ospf cost 5

[sw4-Vlanif104]ospf cost 5

SW3:

将SW3本地发送的192.168.3.0/24路由的开销值改大

192.168.2.0/24路由开销不变

通过重发布,来调用路由策略

重发布时,不要引入其他路由信息

SW4:

将SW4本地发送的192.168.2.0/24路由的开销值改大

192.168.3.0/24路由开销不变

通过重发布,来调用路由策略

[sw3-ospf-1-area-0.0.0.0]undo network 192.168.2.1 0.0.0.0 //因为这要重发布所以删除宣告的

[sw3-ospf-1-area-0.0.0.0]undo network 192.168.3.1 0.0.0.0

[sw4-ospf-1-area-0.0.0.0]undo network 192.168.2.2 0.0.0.0

[sw4-ospf-1-area-0.0.0.0]undo network 192.168.3.2 0.0.0.0

[sw3]ip ip-prefix aa permit 192.168.3.0 24 //抓流量

[sw3]ip ip-prefix bb permit 192.168.2.0 24

[sw3]route-policy aa permit node 10 // 做策略

[sw3-route-policy]if-match ip-prefix aa

[sw3-route-policy]apply cost 5 //3.0改开销

[sw3]route-policy aa permit node 20

[sw3-route-policy]if-match ip-prefix bb //2.0不做修改

[sw3-ospf-1]import-route direct route-policy aa //调用[sw4]ip ip-prefix aa permit 192.168.2.0 24

[sw4]ip ip-prefix bb permit 192.168.3.0 24

[sw4]route-policy aa permit node 10

[sw4-route-policy]if-match ip-prefix aa

[sw4-route-policy]apply cost 5

[sw4]route-policy aa permit node 20

[sw4-route-policy]if-match ip-prefix bb

[sw4-ospf-1]import-route direct route-policy aa

步骤3:VRF交换机与防火墙的路由交互

防火墙和

VRF

交换机各自建立一个

VRRP

组,且两个组之间不想管,但相互对称。

防火墙视角:

去往内部的流量,vFW路由的下一跳为交换机的VRRP备份组3的虚拟IP地址,当Master设备存在时,由

Master设备进行回复。

而当Master设备故障时,或者Master设备连接防火墙的链路故障时,VRF交换机会将Master角色进行

切换。而防火墙因为感知到接口down,也会进行主备切换。

接下来,就又备份防火墙进行数据发送,访问的下一跳还是VRRP备份组3的虚拟IP地址

VRF交换机视角:

如果流量正常来到Master设备上,将由Master设备进行路由查找,请求下一跳地址的信息,即VRRP备份

组1的虚拟IP地址,正常情况又Active设备回复

如果流量没有正常来到Master设备,即可能因为Master设备故障,那么此时不管是VRF交换机还是防火

墙都会进行主备切换。且流量还是正常转发。

如果Master路由器的下游设备链路故障,流量不得已到达Backup,但是此时Master设备还是存在的,

此时Backup设备无法通过三层转发机制转发流量,只能通过二层转发机制,将流量引导到Master设备上,此

时报文转发路径为Backup--->Master--->vFW

想要实现上述效果,需要让两台防火墙和虚拟出来的两台

VRF

交换机的数据转发路径同属于一个广

播域,即使用相同的

VLAN

和网段信息

。

如果是负载分担组网形式,其逻辑是完全相同的,在每个设备上新添加一组

VRRP

信息

。

FW1为主

VRRP备份组1---VRRP备份组5

VRRP备份组3---VRRP备份组7

FW2为主

VRRP备份组2---VRRP备份组6

VRRP备份组4---VRRP备份组8

VRRP备份组1:VRF使用,SW1为Master,SW2为Backup

VLAN 401---10.40.1.0/24

SW1:10.40.1.1/24

SW2:10.40.1.2/24

虚拟地址:10.40.1.100

VRRP备份组2:VRF使用,SW2为Master,SW1为Backup

VLAN 402---10.40.2.0/24

SW1:10.40.2.1/24

SW2:10.40.2.2/24

虚拟地址:10.40.2.100

VRRP备份组3:Public使用,SW1为Master,SW2为Backup

VLAN 403---10.40.3.0/24

SW1:10.40.3.1/24

SW2:10.40.3.2/24

虚拟地址:10.40.3.100

VRRP备份组4:Public使用,SW2为Master,SW1为Backup

VLAN 404---10.40.4.0/24

SW1:10.40.4.1/24

SW2:10.40.4.2/24

虚拟地址:10.40.4.100

VRRP备份组5:防火墙使用,FW1为Master,FW2为Backup

VLAN 401---10.40.1.0/24

FW1:10.40.1.10/24

FW2:10.40.1.20/24

虚拟地址:10.40.1.200

VRRP备份组6:防火墙使用,FW2为Master,FW1为Backup

VLAN 402---10.40.2.0/24

FW1:10.40.2.10/24

FW2:10.40.2.20/24

虚拟地址:10.40.2.200

VRRP备份组7:防火墙使用,FW1为Master,FW2为Backup

VLAN 403---10.40.3.0/24

FW1:10.40.3.10/24

FW2:10.40.3.20/24

虚拟地址:10.40.3.200

VRRP备份组8:防火墙使用,FW2为Master,FW1为Backup

VLAN 404---10.40.4.0/24

FW1:10.40.4.10/24

核心到边界配置

FW2:10.40.4.20/24

虚拟地址:10.40.4.200vlan配置:

[sw1]vlan b 401 402

[sw1-GigabitEthernet0/0/3]po li t

[sw1-GigabitEthernet0/0/3]po t all v 401 402

[sw1-GigabitEthernet0/0/4]po li t

[sw1-GigabitEthernet0/0/4]po t all v 401 402

vrrp配置:

[sw1-Vlanif401]ip binding vpn-instance VRF

[sw1-Vlanif401]ip add 10.40.1.1 24

[sw1-Vlanif401]vrrp vrid 1 virtual-ip 10.40.1.100

[sw1-Vlanif401]vrrp vrid 1 priority 120

[sw1-Vlanif401]vrrp vrid 1 preempt-mode timer delay 60

[sw1-Vlanif401]vrrp vrid 1 track interface g 0/0/3 reduced 30

[sw1-Vlanif402]ip binding vpn-instance VRF

[sw1-Vlanif402]ip add 10.40.2.1 24

[sw1-Vlanif402]vrrp vrid 2 virtual-ip 10.40.2.100

[sw2-GigabitEthernet0/0/3]po li t

[sw2-GigabitEthernet0/0/3]po t all v 401 402

[sw2-GigabitEthernet0/0/4]po li t

[sw2-GigabitEthernet0/0/4]po t all v 401 402

[sw2-Vlanif401]ip binding vpn-instance VRF

[sw2-Vlanif401]ip add 10.40.1.2 24

[sw2-Vlanif401]vrrp vrid 1 virtual-ip 10.40.1.100

[sw2-Vlanif402]ip binding vpn-instance VRF

[sw2-Vlanif402]ip add 10.40.2.2 24

[sw2-Vlanif402]vrrp vrid 2 virtual-ip 10.40.2.100

[sw2-Vlanif402]vrrp vrid 2 priority 120

[sw2-Vlanif402]vrrp vrid 2 preempt-mode timer delay 60

[sw2-Vlanif402]vrrp vrid 2 track int g 0/0/3 reduced 30

防火墙配置:

[FW1]vlan b 401 402 403 404 //接口vlan配置

[FW1-GigabitEthernet1/0/0]ip add 10.10.10.1 30

[FW1-GigabitEthernet1/0/2]int g 1/0/2.401

[FW1-GigabitEthernet1/0/2.401]ip add 10.40.1.10 24

[FW1-GigabitEthernet1/0/2.401]vlan-type dot1q 401

[FW1-GigabitEthernet1/0/2.401]int g 1/0/2.402

[FW1-GigabitEthernet1/0/2.402]ip add 10.40.2.10 24

[FW1-GigabitEthernet1/0/2.402]vlan-type dot1q 402

[FW1-GigabitEthernet1/0/2.402]int g 1/0/3.403

[FW1-GigabitEthernet1/0/3.403]ip add 10.40.3.10 24

[FW1-GigabitEthernet1/0/3.403]vlan-type dot1q 403

[FW1-GigabitEthernet1/0/3.403]int g 1/0/3.404

[FW1-GigabitEthernet1/0/3.404]ip add 10.40.4.10 24

[FW1-GigabitEthernet1/0/3.404]vlan-type dot1q 404

[FW1]firewall zone trust //安全区域

[FW1-zone-trust]add interface g 1/0/2.401

[FW1-zone-trust]add interface g 1/0/2.402

[FW1]firewall zone untrust

[FW1-zone-untrust]add int g 1/0/3.403

[FW1-zone-untrust]add int g 1/0/3.404

[FW1]firewall zone dmz

[FW1-zone-dmz]add int g 1/0/0

双机热备配置----------------------------下联VRF--------------------------

[FW1]int g 1/0/2.401

[FW1-GigabitEthernet1/0/2.401]vrrp vrid 5 virtual-ip 10.40.1.200 active

[FW1]interface GigabitEthernet 1/0/2.402

[FW1-GigabitEthernet1/0/2.402]vrrp vrid 6 virtual-ip 10.40.2.200 standby

----------------------------上联Public--------------------------

[FW1]interface GigabitEthernet 1/0/3.403

[FW1-GigabitEthernet1/0/3.403]vrrp vrid 7 virtual-ip 10.40.3.200 active

[FW1]int g 1/0/3.404

[FW1-GigabitEthernet1/0/3.404]vrrp vrid 8 virtual-ip 10.40.4.200 standby

[FW1]hrp mirror session enable ---快速备份功能

[FW1]hrp interface GigabitEthernet 1/0/0 remote 10.10.10.2 ---定义心跳线和对端IP

[FW1]hrp enable

配置静态路由

HRP_M[FW1]ip route-static 0.0.0.0 0 10.40.3.100

HRP_M[FW1]ip route-static 0.0.0.0 0 10.40.4.100 preference 70 // 上行缺省

HRP_M[FW1]ip route-static 192.168.0.0 16 10.40.1.100 //下行路由

HRP_M[FW1]ip route-static 192.168.0.0 16 10.40.2.100 preference 70

//安全策略

HRP_M[FW1]security-policy

HRP_M[FW1-policy-security]rule name t_to_u

HRP_M[FW1-policy-security-rule-t_to_u]source-zone trust

HRP_M[FW1-policy-security-rule-t_to_u]destination-zone untrust

HRP_M[FW1-policy-security-rule-t_to_u]source-address 192.168.0.0 16

HRP_M[FW1-policy-security-rule-t_to_u]action permit

FW2配置同理

VRF交换机配置:

public配置:

[sw1-Vlanif403]ip add 10.40.3.1 24

[sw1-Vlanif403]vrrp vrid 3 virtual-ip 10.40.3.100

[sw1-Vlanif403]vrrp vrid 3 priority 120

[sw1-Vlanif403]vrrp vrid 3 preempt-mode timer delay 60

[sw1-Vlanif403]vrrp vrid 3 track int g 0/0/1 reduced 30

[sw1-Vlanif404]ip add 10.40.4.1 24

[sw1-Vlanif404]vrrp vrid 4 virtual-ip 10.40.4.100

同理sw2配置

交换机上路由配置:

[sw1]ip route-static vpn-instance VRF 0.0.0.0 0 10.40.1.200

[sw1]ip route-static vpn-instance VRF 0.0.0.0 0 10.40.2.200 preferen

ce 70

[sw1]ip route-static 192.168.0.0 16 10.40.3.200

[sw1]ip route-static 192.168.0.0 16 10.40.4.200 preference 70

[sw2]ip route-static vpn-instance VRF 0.0.0.0 0 10.40.2.200

[sw2]ip route-static vpn-instance VRF 0.0.0.0 0 10.40.1.200 preference 70

[sw2]ip route-static 192.168.0.0 16 10.40.4.200

[sw2]ip route-static 192.168.0.0 16 10.40.3.200 preference 70

激活接口

HRP_M[FW1-GigabitEthernet1/0/2]ip add 1.1.1.1 24

HRP_M[FW1-GigabitEthernet1/0/2]undo ip add

g 1/0/3 也需要FW2同理

步骤4:核心到边界配置:、

SW1-SW2

:

VLAN 201 --- 10.20.1.0/24

SW1-R5

:

VLAN 105 ---- 10.10.5.0/24

SW2-R6

:

VLAN 206 ---- 10.20.6.0/24

R5-R6

:

---- 10.56.0.0/24

[sw1]vlan b 201 105

[sw1-GigabitEthernet0/0/7]po li a

[sw1-GigabitEthernet0/0/7]po de v 105

[sw1-GigabitEthernet0/0/7]undo stp enable

[sw1-GigabitEthernet0/0/2]po t all v 201

[sw1-GigabitEthernet0/0/2]undo stp enable

[sw1-Vlanif105]ip add 10.10.5.1 24

[sw1-Vlanif201]ip add 10.20.1.1 24

[sw1]ospf 2 router-id 1.1.1.1

[sw1-ospf-2]a 0

[sw1-ospf-2-area-0.0.0.0]network 10.20.1.1 0.0.0.0

[sw1-ospf-2-area-0.0.0.0]network 10.10.5.1 0.0.0.0

sw2同步配置

r5:

[R5-GigabitEthernet0/0/0]ip add 10.10.5.5 24

[R5-GigabitEthernet0/0/1]ip add 10.56.0.5 24

[R5]ospf 1 router-id 5.5.5.5

[R5-ospf-1]a 0

[R5-ospf-1-area-0.0.0.0]network 10.56.0.5 0.0.0.0

[R5-ospf-1-area-0.0.0.0]network 10.10.5.5 0.0.0.0

[R6-GigabitEthernet0/0/0]ip add 10.20.6.6 24

[R6-GigabitEthernet0/0/1]ip add 10.56.0.6 24

[R6]ospf 1 router-id 6.6.6.6

[R6-ospf-1]a 0

[R6-ospf-1-area-0.0.0.0]network 10.56.0.6 0.0.0.0

[R6-ospf-1-area-0.0.0.0]network 10.20.6.6 0.0.0.0

步骤5:ISP

[R5-GigabitEthernet0/0/2]ip add 12.0.0.5 24

[R5]ip route-static 0.0.0.0 0 12.0.0.100

[R5-ospf-1]default-route-advertise

[R5]acl 2000

[R5-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

[R5-GigabitEthernet0/0/2]nat outbound 2000

[R6-GigabitEthernet0/0/2]ip add 13.0.0.0 24

[R6]ip route-static 0.0.0.0 0 13.0.0.100

[R6-ospf-1]default-route-advertise

[R6-ospf-1]acl 2000

[R6-acl-basic-2000]rule permit source 192.168.0.0 0.0.255.255

[R6-GigabitEthernet0/0/2]nat outbound 2000

[ISP-GigabitEthernet0/0/0]ip add 12.0.0.100 24

[ISP-GigabitEthernet0/0/1]ip add 13.0.0.100 24

[ISP-LoopBack0]ip add 100.1.1.1 24

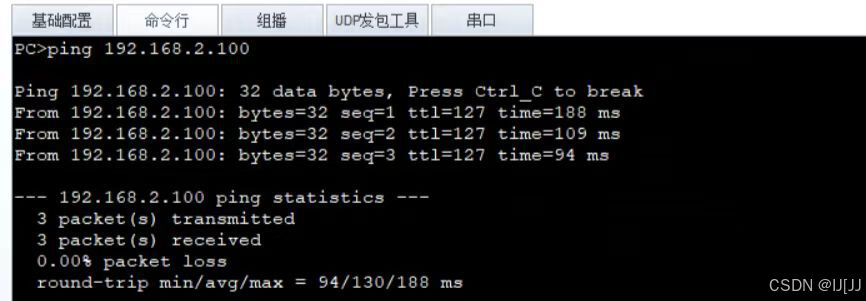

结果:

321

321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?