一、身份验证漏洞

1、爆破-验证码爆破实验

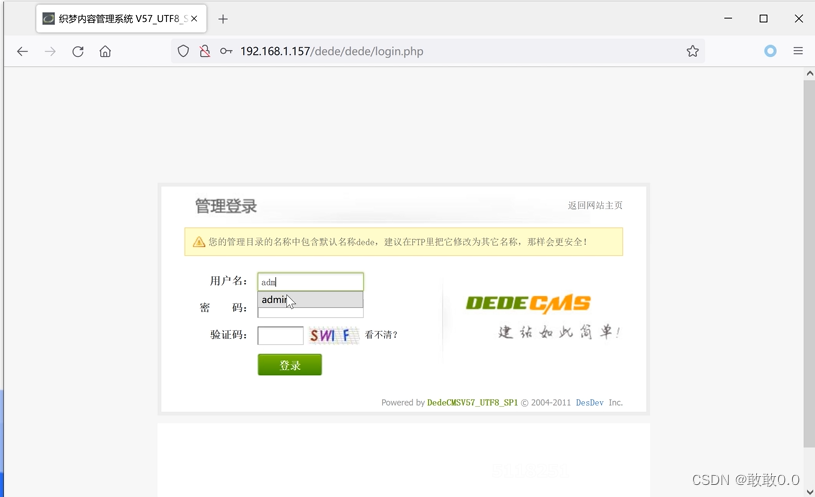

这里我们使用搭建好的织梦靶场,后台登陆界面

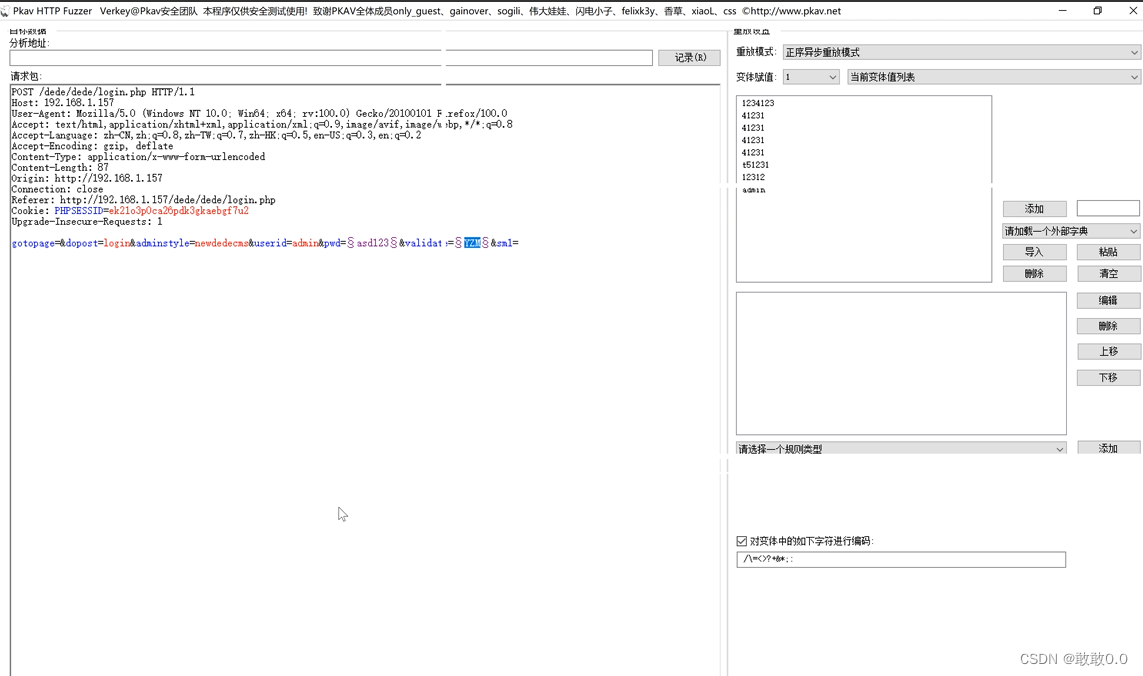

用bp抓到返回的包后,把他放到软件Pkav HTTP Fuzzer里面,并且在右边设置好字典

接下来就是添加验证码的地址

2、爆破-IP封锁和密码错误次数

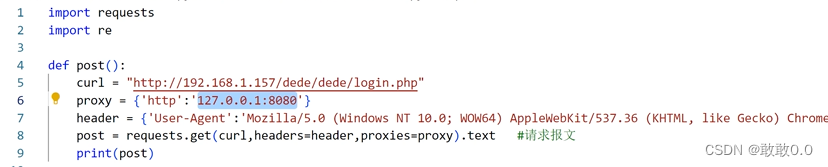

下面是通过python请求网页的内容,可以把127.0.0.1改成代理池来绕过IP封锁

3、多字段爆破

首先通过抓包,再对要进行爆破的地方添加标记,这里有俩个爆破点,一个是密码,还有一个是token

接下来再设置俩个爆破点的参数,第一个爆破点,要爆破密码,所以我们可以利用密码字典或者手动添加密码,

第二个爆破点要爆破token值,所以要使用这个模块,用这个模块来获取token值,下面是爆破之后的

四、密文爆破

密码会进行base64加密

用自定义迭代器设置三个位置,”账号“,“:”,”密码“

再把他们进行base64加密发送过去

1375

1375

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?