确保apache无法访问根目录

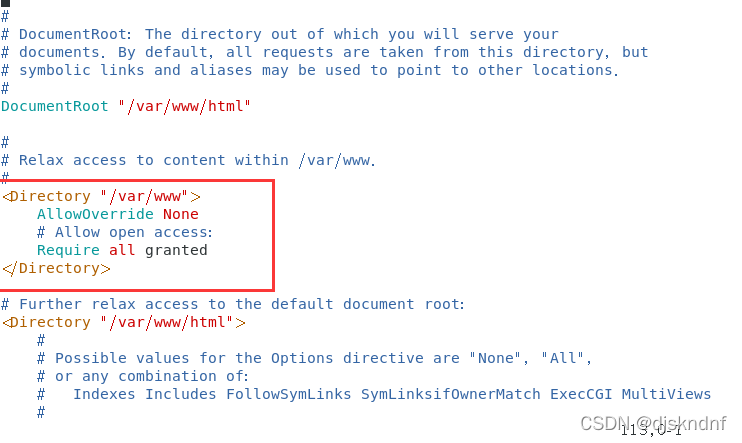

查看apache配置文件,确定里面对根目录是拒绝所有请求

vim /etc/httpd/conf/httpd.conf

其中,第一行和第五行,指明了目录,即Linux的根目录 /

第二行,表示禁止使用.htaccess文件,覆盖此处配置

第四行,表示禁止访问根目录

删除网站的目录浏览权限

限制HTTP方法

apache默认没有限制限制http方法,我们可以在需要的路径下进行限制

在路径配置中加入

<LimitExcept GET POST >

Require all denied

</LimitExcept>

如图所示

限制POST数据大小

编辑配置文件

在文件中加下行,注意不要放在路径的申明中

LimitRequestBody 100

记录下post的数据

很多攻击行为由post发起,记录post数据可以便于追踪溯源

编辑配置文件

加载记录IO的模块

LoadModule dumpio_module modules/mod_dumpio.so

保存退出,并重启服务

退出vim ,使用以下命令重启apache服务

systemctl restart httpd

![]()

本文介绍了如何加强Apache服务器的安全性,包括确保Apache无法访问根目录,删除目录浏览权限,限制HTTP方法,特别是POST数据,以及记录POST数据以便追踪潜在攻击。通过修改配置文件并重启服务,实现对Apache服务器更严格的访问控制。

本文介绍了如何加强Apache服务器的安全性,包括确保Apache无法访问根目录,删除目录浏览权限,限制HTTP方法,特别是POST数据,以及记录POST数据以便追踪潜在攻击。通过修改配置文件并重启服务,实现对Apache服务器更严格的访问控制。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?